360安全的研究人员检测到一个旨在传播新型挖矿机的大规模恶意软件活动,仅在3天就感染约50万名受害者。

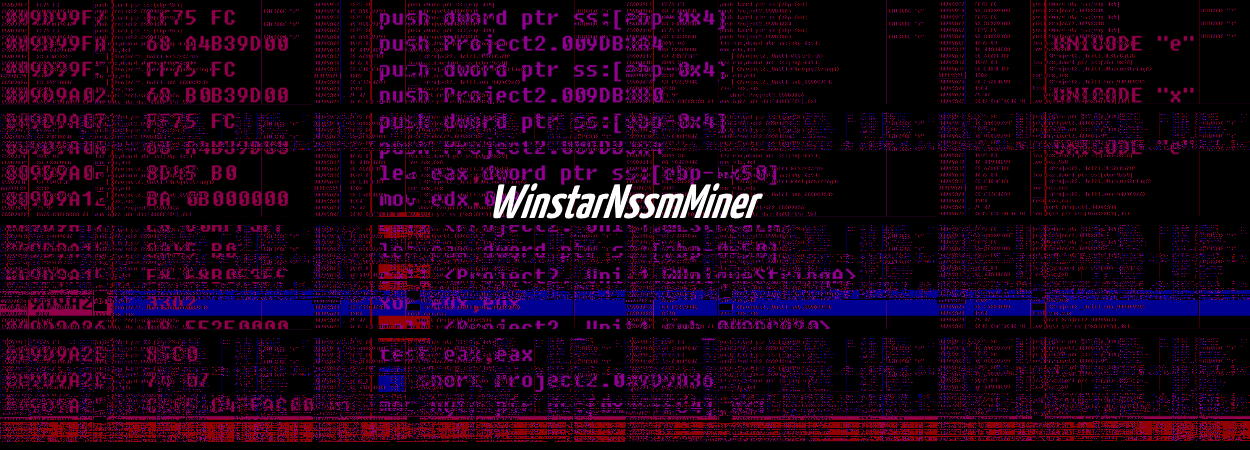

该恶意软件活动的核心主要一款新的恶意软件网络 WinstarNssmMiner,它主要针对的是 Windows 计算机。

WinstarNssmMiner 是当前见到的典型的密币挖掘恶意软件,它基于开源且合法的门罗币挖掘工具 XMRig。

关闭杀毒产品

研究人员并未提到 WinstarNssmMiner 是如何传播的,不过表示该挖矿恶意软件和活跃在目前市场上的其它密币挖矿威胁有很大不同之处。

研究人员指出,WinstarNssmMiner 的典型操作方式如下:

感染受害者

扫描 Avast 和卡巴斯基杀毒进程

如果用户使用了其中一款杀毒产品则放弃感染

如未使用杀毒产品则启动两个 svchost.exe 进程

其中一个进程是为了隐藏挖矿行为

第二个进程是为了监控其它杀毒进程

该进程也可关闭其它杀毒进程以避免遭检测

如遇卸载则触发计算机崩溃

WinstarNssmMiner 还具有另外一个功能。如果用户检测到隐藏的挖矿进程并试图关闭和 XMRig 存在关联的 svchost.exe 进程,它就会触发用户计算机崩溃,导致计算机重启。

崩溃产生的原因是 WinstarNssmMiner 将 svchost.exe 进程的属性设置为 “CriticalProcess”,因此当恶意进程被终止时,Windows 就会关闭计算机。

研究人员指出,该恶意活动设法挖到133个门罗币,折合2.8万美元。

另外两起挖矿活动

WinstarNssmMiner 并非360研究人员检测到的唯一一起新型挖币活动。他们还发现了和 WinstarNssmMiner 完全相反的 IdleBuddyMiner。后者并非偷偷从受感染主机上挖掘梦罗比,而是通过一个弹出消息要求获取用户权限。

另外,安全研究员还发现了第三起挖矿活动,它通过隐藏在一款已知的膨胀软件 “One System Care” 清理工具中的挖矿机进行传播。

本文由360代码卫士翻译自BleepingComputer

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。