【编者按】

年内针对以色列水利/水务系统的数次网络攻击,仅仅是以伊两国网络战的一个小小缩影。以色列作为网络安全产业能力、关键技术的输出方,在网络防御和攻击方面都是世界的领导者。不是因为以色列人更聪明,而是因为他们受到更多的网络攻击的挑战,以色列在这个虚拟战场上有更多的经验,他们在军事、工业和学术界都掌握高科技核心技术。尽管如此,依然在水利/水务网络安全方面存在大量遗留性问题,工业控制设备直接裸露于互联网、缺少基本的口令认证或很弱的认证、远程运维管控不力等。

虽然没有造成事实上的恶劣影响和后果,却也令人想起来后怕。正如以色列海法大学教授加布里埃尔·魏曼(《网络空间的恐怖主义:下一代》(Terrorism in Cyberspace: the Next Generation)一书的作者)说,虽然这些袭击不是很复杂,对任何关键的基础设施的风险都很低,但以色列必须继续为未来正在进行的更复杂的攻击做准备。

现在看来,从和平时期的先例中推断网络战争在未来战争中的作用是轻率的。在关键信息基础设施的保护中,防患于未然怎么讲也不为过。那种侥幸于“我不是敌方攻击目标、甚至这次安全事件没有造成实质影响”的认知,终会害人害己。

一、以色列水利/水务遭受网络攻击始末

以色列地处地中海东南沿岸,面积2.574万平方公里,是世界上最小的国家之一。生存环境十分险恶,有60%的土地是沙漠,剩下的地方也是干旱地带,水资源严重不足,所以水资源对于以色列来说是关乎于国家命脉的存在。

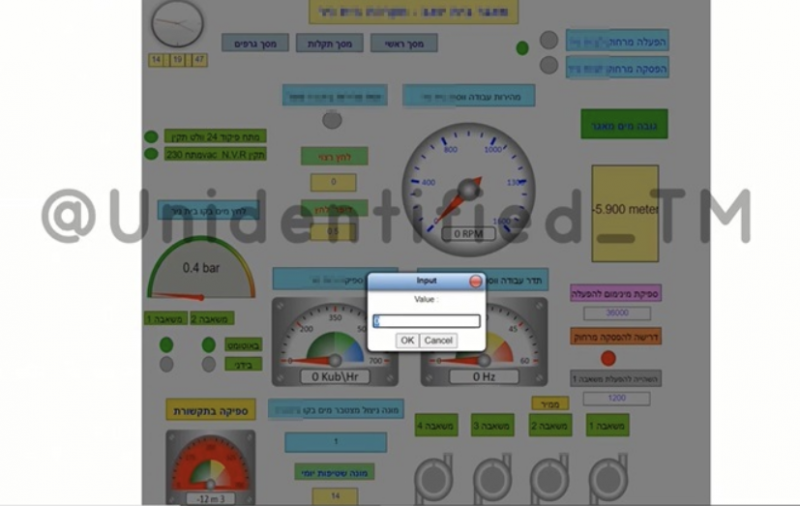

12月1日,伊朗黑客最近发布了一个视频,展示了他们如何访问以色列水厂的工业控制系统(ICS)。根据工业网络安全公司OTORIO分析,黑客访问的是人机界面(HMI)系统,该系统直接连接到互联网,没有任何身份验证或其他类型的保护,该攻击目标是一个再生水库。

OTORIO表示,“这使攻击者可以轻松访问系统,并且可以修改系统中的任何值,如篡改水压、改变温度等。所有需要的资源都与互联网和网络浏览器连接。”

黑客发布视频后第二天,受感染系统的所有者进行了一些更改,以防止未经身份验证就访问HMI。但是,OTORIO研究人员注意到,该系统本身仍暴露在互联网上,更多熟练的攻击者可以访问它。

网络安全专业人员长期以来一直警告说,恶意行为者可能通过针对暴露的HMI来严重破坏能源和水行业组织。

OTORIO表示,该目标是一个相对较小的站点,容量约为4-6百万立方米,研究人员无法确定攻击者可能造成什么类型的损害,但表示“潜在的损害很高”。OTORIO威胁情报研究员Noam Even表示,“通常还有其他安全机制(某些机械机制)可以减少损害,但是如果没有这样的系统,后果可能是灾难性的。”

攻击以色列该供水设施的伊朗黑客组织名为“Unidentified TEAM”,该组织似乎并不具备针对工业系统的强大能力或知识。

12月2日,以色列针对HMI web应用程序已要求进行身份验证才能访问系统,但是可以通过互联网无障碍的访问该系统。此外,系统仍允许在端口502上进行通信,该端口用于Modbus协议。Modbus/TCP不需要任何身份验证/加密。将此接口直接暴露到外网上会有很大的安全隐患。

此前今年4月,以色列水厂也经受了类似的网络攻击事件。2020年4月23日,以色列政府就已向供水部门的组织发出警报,称国家网络系统已收到有关攻击污水处理厂、泵站和污水处理设施的监督控制和SCADA系统的尝试的报告。政府部门要求水务和能源行业的组织立即更改可访问互联网的控制系统的口令,减少互联网暴露,并确保所有控制系统软件都是最新的。根据以色列媒体的报道,袭击是在4月24日和25日发动的,攻击者袭击了全国各地的设施。以色列水务局的代表称袭击没有造成任何业务损失。已建议组织立即报告导致中断的事件。

5月,以色列国家网络负责人Yigal Unna证实,以色列上个月遭受了针对其水利系统的一次大规模网络攻击,Yigal Unna没有明确将这次袭击归因于伊朗,他只是警告了正在进行的隐形信息战的不可预测的发展。

Yigal Unna表示,“这是以色列供水系统首次遭遇网络攻击,这让我们发现网络攻击不仅仅是处在网络空间中,比如破坏IT或者窃取数据,而是实实在在地在影响我们的生活。这一系列攻击不是出于经济利益的,尽管没有造成严重后果,但是未雨绸缪,防范于未然仍然任重道远,网络攻击终将来临。网络安全凛冬将至,且步伐越来越快,而我们却只能看见这开始,看不见结局。”

今年7月,媒体还公布了另外一起针对以色列水厂的网络攻击事件。其中,一起攻击事件袭击了加利利河上游的农业用水泵,另一起则是攻击了中部省份马蒂耶胡达的水泵。这两个农业部门的小型污水处理设施目前已经由当地设施负责人进行恢复,尚未造成实际影响。

2020年7月21日以色列官员表示,攻击在造成损害之前被阻止,但是他们警告说,由于黑客试图对加入水中的化学物质进行有害的修改,因此这些事件可能会造成严重的后果。

与第一次攻击类似,它们针对的是较小的本地设施。以色列水务局称,这些黑客将农业部门的排水设施作为目标,特别是水泵。政府部门表示,这次袭击没有造成任何损害。一位了解网络攻击的匿名消息来源称,最近和4月份的事件都涉及易受攻击的蜂窝路由器,这使组织能够远程连接到其工业系统。

有消息人士称,攻击者使用不安全的蜂窝设备作为切入点,一旦它们进入目标组织内部,他们就可以利用合法功能对PLC进行更改,而无需利用控制器中的任何实际漏洞。

黑客在最近的攻击中设法对PLC进行了一些更改,但是由于目标设备的服务区域较小,因此影响很小,并且它们可能造成的潜在损害也很有限。

二、针对水利/水务的网络攻击并非个案

针对水利设施的黑客攻击行动并非前所未闻,专家已经发出警告,互联网上公开的工业控制系统(ICS)经常使此类设施受到攻击的风险。

2018年10月,美国供水及下水道管理局Onslow内部计算机系统(包括服务器和个人电脑)遭受了“复杂的勒索软件攻击”。虽然此次攻击并未影响客户信息,但必须重新创建许多其他数据库。

2018年2月,工业网络安全公司Radiflow表示加密货币挖掘恶意软件在欧洲某污水处理厂的四台与运营技术(OT)网络相连的服务器上运行,该事件是有记录的首次攻击关键基础设施运营商的OT网络的加密货币恶意软件攻击。受影响的服务器运行的是Windows XP和GE Digital的CIMPLICITY SCADA软件。

2016年3月,匿名为Kemuri Water Company的自来水公司遭受了黑客攻击,黑客操纵了负责水处理和流量控制的系统。该组织的安全体系结构很差,面向互联网的系统受到已知在野外被利用的高风险漏洞的困扰,并且使用了十多年的过时的操作技术(OT)系统。

三、原因分析:暴露在外网的人机界面存在巨大的安全风险

根据趋势科技发布的一份报告,黑客可能会通过针对其人机界面(HMI)来严重破坏能源和水行业的组织。研究人员使用Shodan搜索引擎和其他来源来查找互联网公开的工业控制系统(ICS),尤其是HMI。研究人员展示了攻击者如何使用公共资源找到能源和水务公司的实际位置,然后通过地理定位服务(例如Maxmind)将位置映射到IP地址。虽然这些地理位置服务不是很准确,但确实提供了可能的IP地址列表,攻击者可以使用Shodan或端口扫描对其进行验证。

研究人员发现了位于欧洲、美国和世界其他地区的石油和天然气、电力系统、自来水公司和沼气组织使用的数十种设备。在许多情况下,可以通过未经身份验证的VNC服务器访问HMI,从而使潜在的攻击者可以使用VNC查看器应用程序与其界面进行交互。

暴露设备的数量相对较少,所有系统均由中小型公司提供。但是,这些较小的公司通常会成为供应链的一部分,因此会对大公司的安全状况产生重大影响。

许多已识别的HMI包括关键功能,包括警报、更改参数以及启动或停止过程。如果恶意黑客获得对这些系统的访问权限,则它们很容易造成故障或造成重大损失。

例如,水处理厂使用了一个暴露的HMI,通过暴露的系统对设施进行攻击可能导致饮用水短缺或由水传播疾病引起的公共卫生危机。

另一个暴露的HMI属于一家石油和天然气公司。安全公司警告说,可以使用此设备的攻击者可能会关闭油气井,从可能导致州或国家级的油气短缺。同样,也可以对使用研究人员确定的HMI控制和监视的太阳能发电厂、发电厂和水力发电设施发起破坏性攻击。

专家警告说,除了劫持HMI并通过其界面进行各种活动外,专家还警告恶意行为者可能发起分布式拒绝服务(DDoS)攻击,这些攻击会导致关键流程中断并造成严重的物理损失,并利用HMI系统中的漏洞,并滥用它们在目标组织的网络内横向移动。

研究人员并不希望在地下网络犯罪论坛上找到太多对工业系统感兴趣的人,因为这些类型的活动通常是政府资助的团体的工作。但是,他们惊讶地发现有些威胁参与者正在寻求获取ICS/SCADA系统的凭据。专家们还发现有要求破坏竞争对手的工业系统的要求,而机会主义者则试图从工业设施中窃取的数据中获利。

趋势科技研究人员表示,“尽管我们发现的暴露能源和水设备/系统的数量相对较少,但仍然令人担忧,因为这些系统不应首先在线暴露。好消息是,我们没有发现知名的运营CI的大公司或国有实体的资产。我们发现的暴露资产主要由小公司拥有或运营。但是,攻击者不受研究人员所受限制的约束。因此,这并不意味着较大的公司必然是安全的。坏消息是,小公司经常是向大公司提供资源的供应链的一部分。因此,针对小公司的网络攻击会间接影响大公司。”

四、总结

最近攻击以色列供水设施的行为显示出黑客行为的老练。以色列政府透露,在4月24日至25日以色列全国多个供水和废水处理设施遭受协同攻击。威胁行为者针对的是工业控制系统(ICS),但并未造成任何破坏。以色列政府已表明攻击针对废水处理厂、泵站和污水处理设施以及水务部门的组织,应立即采取措施防止攻击,包括更改暴露于互联网的控制系统的密码,减少互联网的暴露并确保所有软件都是最新的。

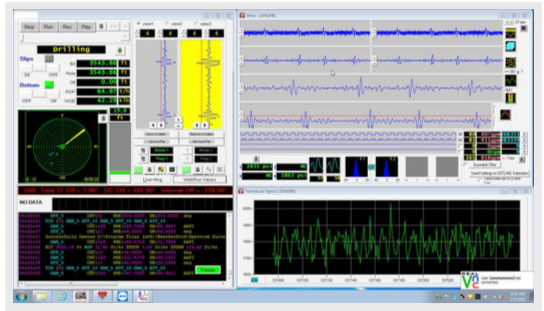

攻击者的攻击目标是用于控制阀门的可编程逻辑控制器(PLC),且对PLC逻辑所做的更改是有效的,这表明攻击者确切知道他们在做什么。攻击可能是在受损的PLC引起了可疑的阀门更换后才发现的,但是目前尚不清楚攻击者是否试图通过篡改阀门来造成损害,或者是否犯了错误导致发现。

总部位于以色列的工业网络安全公司Radiflow表示,较小的当地水利设施(例如针对此次攻击的水利设施)经常使用蜂窝通信远程连接其系统。蜂窝路由器在许多情况下都容易受到攻击,黑客有可能将这些设备作为最初的入侵目标。

Radiflow认为,另一种可能性是这是一次供应链攻击,威胁行为者针对有权出于合法目的使用供水设施的承包商。“其中一些公司没有适当的网络安全态势来应对更复杂的攻击,例如针对性的鱼叉式网络钓鱼。”

目标水务公司不太可能持有任何有价值的机密信息,这表明攻击者的目标是造成破坏。“据信,现场实物证据有助于发现这种攻击。”

以色列OT和IoT安全公司SCADAfence表示,,其消息人士大亨攻击可能源自加沙地区,并且可能是由自称为耶路撒冷电子军的反以色列黑客主义者组织发起的。

SCADAfence还认为,这可能是耶路撒冷电子军与加沙赛伯岗(Gaza Cybergang)之间的联合行动,该行动以前与巴勒斯坦恐怖组织哈马斯有联系,主要进行了间谍活动。据信,加沙赛博岗由多个组织组成,其中包括针对许多类型的组织、公用事业和工业实体发起了复杂活动的组织。

SCADAfence市场营销副总裁Michael Yehoshua表示,“尽管首先对水设施进行了攻击,但还会有更多攻击发生。其中包括工业间谍活动,关闭超级市场和医学实验室网络中的冰箱,监视加油站,破坏水坝,使关键制造工厂瘫痪甚至爆炸。如果以色列不谨慎,这些是与网络安全有关的其他危险。” Michael Yehoshua还证实,以色列“高度重视网络安全”,并且拥有防止关键基础设施入侵的必要技术。

对供水设施的攻击并非前所未有,专家们警告称,这类组织往往有暴露在互联网上的系统,这使他们面临风险。

Radiflow的创始人兼首席执行官Ilan Barda称,由于以色列政府提供了明确的指导方针,与欧洲和北美相比,以色列的水行业组织可能已准备好应对网络攻击。但是,尽管较大的区域机构已实施了全面的安全措施,但许多较小的组织仍在进行此过程,它们可能更容易受到攻击。

参考文献

1.https://www.securityweek.com/iranian-hackers-access-unprotected-ics-israeli-water-facility

2.https://www.gov.il/he/departments/publications/reports/scadaalert

3.https://www.ynet.co.il/articles/0,7340,L-5720969,00.html

4.https://www.ynet.co.il/article/rJrCqmAkw

5.https://www.securityweek.com/feds-investigate-after-hackers-attack-water-utility

6.https://www.securityweek.com/cryptocurrency-mining-malware-hits-monitoring-systems-european-water-utility

7.https://www.securityweek.com/attackers-alter-water-treatment-systems-utility-hack-report

8.https://www.securityweek.com/vulnerable-cellular-routers-targeted-latest-attacks-israel-water-facilities

9.https://www.securityweek.com/hackers-knew-how-target-plcs-israel-water-facility-attacks-sources

10.https://netsecurity.51cto.com/art/202007/621625.htm

声明:本文来自天地和兴,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。