1. 前言

一大早被领导拉起来分析火眼事件。朋友圈整个安全圈子也是沸腾不已,但随着分析的深入,发现有点“小题大做”了,没有想要的高尖精工具和技术方案,全是一堆已知攻击技术的红队模拟工具。但站在一个红队人员的角度,也是收获不少。

2. 红队服务真的有用“假想敌手段”么?

以“假想敌”手段来评估企业安全,这里的手段往往被定义为APT手段。国内当前的红队服务使用的手段是APT手段么?什么是APT手段?红队是怎么模拟的?

在火眼给的防御策略中,明显看出APT开头的很多样本、工具、后门。火眼的安全人员把各项在APT活动中的技术方法做成了红队工具,用来评估企业对各种APT技术的防御能力,至少从工具层面火眼做到了“假想敌”的要求。而国内的红队怎么样呢?,大家自己体会,不多说。

什么是APT手段,国内大部分公司把APT追踪放在威胁情报部门,也出了一些分析报告,从技术手段来说,所谓的APT报告可能只能叫做样本分析报告吧。有没有对发现的技术进行工具化,提供给红队做红队评估,大家心里有数。

3. 如果火眼红队只有“这样的水平”,也不过如此

号称全球最懂APT的火眼,如果仅仅只有策略体现的水平,有点名不副实了。

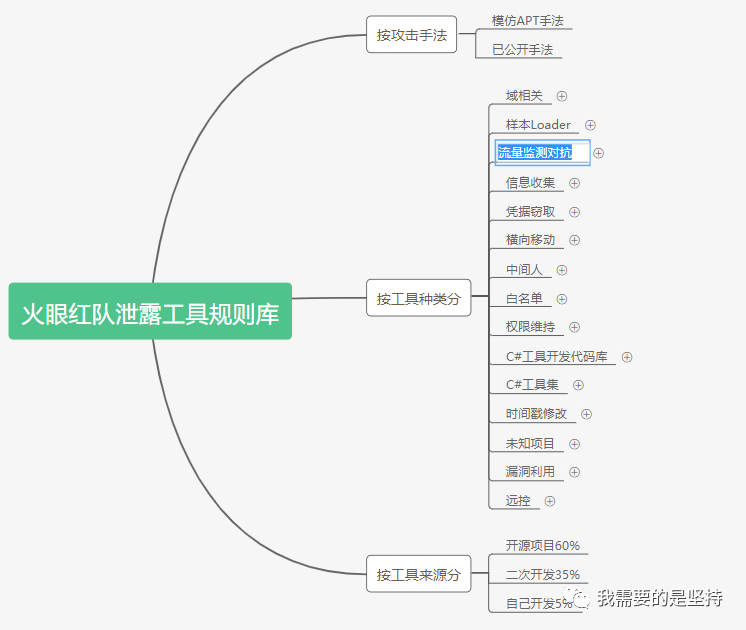

从策略中分析,有60%左右的开源项目,%35左右的为开源项目二次开发,%5左右为已知技术的实现,所有的技术全部为已知且公开技术。没有前瞻性的技术方案,没有大型的工具平台,我想说“我不信”。

4. 从策略看国外红队工程化水准

毫不客气的说,是领先了国内很多的。其中大部分是C#开发,符合国外红队圈子的技术走向。GITHUB开源的红队工具大部分也是C#开发,我读过一些工具的代码,水准也是一般,这可能也是火眼进行了大量二次开发的原因吧!再回头看国内,武器化思路才起步,谈工程化就有点打脸。没有开源氛围,没有工程化能力,想开源的代码能力弱了点,代码能力强的敝帚自珍。工具的法律风险也是一大掣肘。“既不懂APT也不会写代码,你给我说你是做红队的”

5.作为技术人员还是要看点技术

大部分技术人员可能和我一样,看能不能捞点工具回来,FireEYE泄露的工具,至少比开源工具稳定性要好些。可是我通过md5上VT捞,结论是:没有!没有!没有!但是也给了一些不大不小的启示:

GORat火眼竟然在用,我可能需要去尝试下

其中有个D语言后门,多搞点小众语言减轻杀软对抗的痛苦

Dll劫持是不错的权限维持手段,策略里面含有大量dll劫持方案,但是都是公开的

各种Loader的制作还是对抗的前沿

还是要多造轮子,已有的轮子不一定都是好轮子

已知漏洞武器化还是很有必要,相信大部分人和我一样眼馋的是那份CVE武器化工具,潜意识认为火眼开发的利用一定还是不错的。

6. 我们的路还很长

红队的路还很长,认清楚差距,看明白方向。最后希望火眼披露攻击细节,希望看见黑客世界顶尖的样子。就目前的公开的我想说“我裤子都脱了,你给我看这个?”

声明:本文来自我需要的是坚持,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。