2020年12月10日,Facebook发布新闻稿称,其封禁越南黑客组织海莲花关联的IT公司账户。

Facebook在调查中称,海莲花黑客组织(APT32)是总部设在越南,目标对象是越南境内和海外的越南human权活动家,老挝和柬埔寨的外国政府,非政府组织,新闻社以及许多涉及信息技术公司,酒店,农业和商品,医院,零售,汽车工业以及带有恶意软件的移动服务。

Facebook将海莲花这系列的攻击活动与越南的IT公司CyberOne Group(也称为CyberOne Security,CyberOne Technologies,HànhTinh Company Limited,Planet和Diacauso)联系在一起。

Facebook 安全策略主管 Nathaniel Gleicher 与网络威胁情报主管 Mike Dvilyanski 表示,他们调查到了这些活动与越南 IT 企业 CyberOne Group 有关联。

Facebook表示,他们在几年来一直在跟踪并采取针对该APT组织的行动。他们调查分析了许多海莲花著名的战术,技术和程序(TTP),包括:

社会工程学:海莲花组织在互联网上创建了虚拟的人物角色,冒充活动家和商业攻击,或者在与他们所针对的人联系时使用了诱惑技巧。这些角色的目的都是为了让其在互联网的其他服务上可以创建支撑条件,从而看起来是合法服务,其目的也是为了经受住包括安全研究人员在内的审查。他们的某些页面目的是为了吸引特定的关注者,以为了在日后的网络钓鱼和恶意软件提供目标定位的作用。

恶意的Google Play商店应用程序:海莲花诱骗目标通过Google Play商店下载Android应用程序,该应用程序具有广泛的权限,可以广泛监视用户的设备。

恶意软件传播:海莲花入侵网站,并创建自己的页面,在该页面上加入混淆后的恶意JavaScript脚本,作为水坑攻击中,获取其攻击目标浏览器信息的一部分。该组织构建了特定恶意软件,该恶意软件能够在发送执行恶意代码的Payload之前,检测目标使用的操作系统类型(Windows或Mac)。

此外,海莲花组织还使用了指向文件共享服务的链接,在这些文件中托管了恶意文件,供目标单击和下载。最近,他们使用短链接来分发恶意软件。最后,该组织依靠Microsoft Windows应用程序中的动态链接库(DLL)侧加载攻击(白加黑)。他们还在exe,rar,rtf和iso格式,并提供了包含恶意链接的正常Word文档作为钓鱼的一部分。相关具体攻击可见这:越南黑客组织海莲花攻击过程中进行加密货币挖矿

Facebook认为,海莲花组织已经使用了他们的平台作为活动的一部分,通过社交媒体进行分发恶意软件的操作,为了中断此操作,他们阻止了相关恶意域名在平台上的发布,删除了该组织的帐户,并通知了他们认为成为海莲花攻击目标的人员。

从本案可以看出,Facebook也有自己专门的APT组织溯源分析团队,可能具备调动Facebook的资源进行分析的能力,因此应该注意安全。

参考链接:

https://about.fb.com/news/2020/12/taking-action-against-hackers-in-bangladesh-and-vietnam/

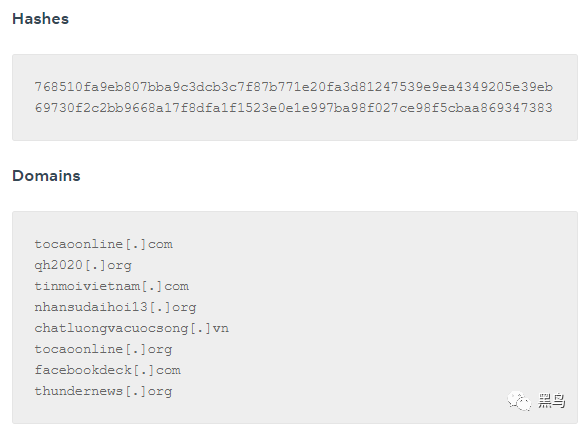

链接原文发布了海莲花攻击活动中涉及的IOC信息以及检测可用的Yara规则

rule APT32_goopdate_installer

rule APT32_osx_backdoor_loader

除了上面越南的账户被禁外,一个来自孟加拉的组织账户也被禁,理由是因为这些组织通过入侵Facebook上与孟加拉国利益相背人员的账户,感兴趣可以自行去原文查阅。

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。