近期,美国联邦调查局(FBI)、美国网络安全与基础设施安全局(CISA)以及美国多州信息共享与分析中心(MS-ISAC)共同发布了一份警报:AA20-345A。

该报告显示,恶意攻击者正在对K-12(小学至高中十二年)教育机构发起网络攻击活动,包括勒索软件攻击、数据盗窃与远程学习服务中断。网络攻击者很可能将学校设为主要目标,并且预计此类攻击活动将持续至2020/2021学年。这些问题对防护资源有限的K-12学校来说恐怕难以抵御。因此,学校的领导层、信息技术人员和安全人员必须在其网络安全投资当中认真考量风险均衡。

技术详情

截至2020年12月,FBI、CISA以及MS-ISAC持续收到来自K-12教育机构上报的关于网络攻击者破坏远程学习系统的报告。

勒索软件

FBI、CISA与MS-ISAC已收到大量针对K-12教育机构的勒索软件攻击报告。黑客通常会对校内的计算机系统发起攻击,导致其访问速度下降,部分系统甚至无法实现基本功能(包括远程学习)。勒索软件攻击者继续沿用既有策略,除非目标机构支付赎金,否则他们便会威胁将窃取到的机密学生数据公之于众。

根据MS-ISAC发布的数据,从2020学年开始,针对K-12学校的勒索软件事件报告中的比例有所增加。8月和9月,向MS-ISAC上报勒索软件的教育机构中的K-12学校占比达到了57%。这一比例已经远远高于今年1至7月的28%。

根据开源信息以及MS-ISAC收到的受害者与第三方事件报告,2020年1月至9月期间针对K-12学校的五大勒索软件变体分别为Ryuk、Maze、Nefilim、AKO以及Sodinokibi/REvil。

恶意软件

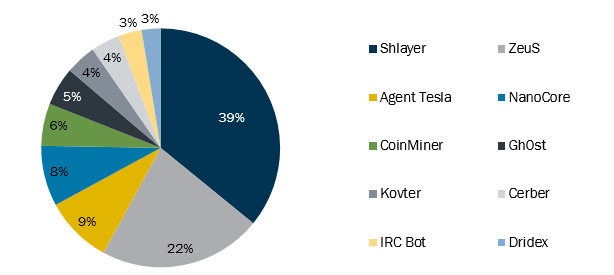

图一列出了过去一年(截至2020年9月)中受到影响的各州、地方、部落及地区(SLTT)教育机构遭遇的十大恶意软件类别。注意:这些恶意软件变体不仅影响教育机构,也会对其他类型的组织发起攻击。

ZeuS与Shlayer是攻击者针对K-12学校最常用的攻击工具。

ZeuS是一种木马,包含针对微软Windows操作系统的多种变体。网络攻击者使用ZeuS感染目标计算机,并将窃取到的信息发送至命令与控制服务器。

Shlayer是一种面向MacOS系统的木马下载与删除程序。它主要通过恶意网站、被劫持的域以及伪造的Adobe Flash更新程序的恶意广告进行分发。注意:Shlayer是十大榜单当中唯一针对MacOS的恶意软件;其他九种的影响范围仅为微软Windows操作系统。

图一:影响SLTT各教育机构的十大恶意软件

分布式拒绝服务攻击

网络攻击者还利用分布式拒绝服务(DDoS)攻击来破坏K-12教育机构(包括用于支持远程学习的第三方服务),从而暂时限制或阻止用户完成日常操作。DDoS租赁服务的发展意味着无论实际经验水平如何,恶意攻击者们都有机会实施这种影响巨大的破坏性攻击。

注意:DDoS攻击使用多种来源的海量互联网流量吞没服务器,因此受害者无法针对单一来源缓解攻势。

干扰视频会议

FBI、CISA与MS-ISAC自2020年3月起收到的大量报告表明,教育机构作为在线课堂的视频会议服务曾多次被强行干扰。具体行为包括入侵者闯入课堂骚扰学生及教师,展示色情及/或暴力图像,以及其他对参与者的干扰行为。根据上报内容,各方观察到以下干扰方法:

使用学生姓名欺骗管理员,冒名加入课堂;

通过公共链接或与外部用户共享的链接(例如由学生向好友共享的链接及/或密码)。

未经适当控制的视频会议很可能遭到意外干扰或中断,并导致敏感信息不慎泄露。

其他风险与安全漏洞

除了FBI、CISA与MS-ISAC近期收到的关于远程学习中断的报告之外,恶意网络攻击者还在积极寻求其他方法,旨在对快速普及的远程学习环境发动新的攻击。

社会工程学

黑客可能对学生、父母、教职员工、IT人员或者其他远程学习参与者使用社会工程方法发起攻击,包括利用网络钓鱼等手段诱导受害者泄露个人信息(例如密码或银行账户信息)或实施特定行为(例如点击链接)。在此类事件中,受害者可能收到看似合法的电子邮件,其中包含:

要求提供个人身份信息(PII)(例如姓名、生日、学生ID等)。

提示用户确认密码或个人识别码(PIN)。

提示收件人访问已被破坏的网站。

在邮件中添加包含有恶意软件的附件。

网络攻击者还会注册与合法网站极为相似的网站域名,借此蒙蔽那些错误输入URL或者点击看似相同的URL的用户。这类攻击被称为域名欺诈或同形异义攻击。例如,打算访问www.cottoncandyschool.edu 的用户可能会错误地点击www.cottencandyschool.edu (将「o」改为「e」)或者 www.cottoncandyschoo1.edu (将字母「l」改为「1」)等。(请注意,这只是一个虚构的示例,用于演示用户如何在未注意到网站URL细微变化的情况下错误地点击并访问错误网站。)一旦发生此类状况,受害者会在误以为登入合法网站的情况下,不慎访问由攻击者操纵的恶意网站。

技术漏洞与学生数据

无论是作为勒索攻击的筹码,还是在暗网上直接销售,网络攻击者都会从学校及教育技术服务中搜寻到丰富的学生信息。今年新冠疫情的迅猛扩散,导致很多学校在未经充分准备的情况下过渡至远程学习新状态,因此留下大量网络安全漏洞。此外,选择以外包形式获取远程学习工具的教育机构可能无法清晰了解当前实施的数据安全措施。面对快速增长的远程学习用户和学生数据,恶意攻击者自然将这类新平台视为有利可图的理想目标。

开放/暴露的端口

FBI、CISA以及MS-ISAC还发现不少恶意攻击者利用公开的远程桌面协议(RDP)服务获取对于网络的初始访问权,甚至手动部署勒索软件。例如,网络攻击者会攻击端口445(服务器消息块,SMB)与端口3389(RDP)以获取网络访问权限。随后,他们利用SMB在网络内横向移动、提升权限、访问及渗漏敏感信息、收集凭证或是部署各类恶意软件。这种流行攻击方法有助于攻击者隐藏行迹,这是因为其全程都在使用合法的网络服务,而且服务向其提供的功能也与任何其他合法远程用户无异。

过期软件

网络攻击者还会定期搜索过期(EOL)软件以尝试获取初始访问权、感染网站或扩大其在目标网络中的行动能力。当产品过期之后,客户将不再获得安全更新、技术支持或漏洞修复。未打补丁且存在漏洞的服务器很可能被网络攻击者所利用,进而破坏组织的正常运营能力。

缓解措施

FBI和CISA建议教育机构实施业务连续性计划,以在紧急情况下最大程度减少业务中断;审查或建立补丁计划、安全策略、用户协议等,学习网络、视频会议、用户意识等方面的最佳实践,以确保它们能够应对网络参与者当前的威胁。

原文链接:

https://us-cert.cisa.gov/ncas/alerts/aa20-345a

声明:本文来自互联网安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。