前一段,我写过一篇文章:《一场由密码引发的惨案!》,讲述了一家单位因为密码问题被黑客侵入进而被植入病毒的案例。最近又连续在某政府信息中心虚拟化平台和某网站上出现被勒索的情况,经过我们技术人员的分析,基本的情况都是因为黑客入侵而导致的。这是前几天某网站被勒索后我公司技术人员去做的病毒分析,供大家参考。

一、情况描述

2018年5月14日早9:15,我司接到XX网求助,有两台H3C虚拟机发现异常(web-db、hnXXdianziban)。表征为虚拟机上所有数据文件无法打开,全部文件后缀名变为.crypted。

我司接到求助后,根据用户描述判定已感染勒索病毒。建议用户将两台异常虚拟机网卡摘除,以防止病毒通过网络进一步扩散。之后我司工程师于上午10:00到达用户现场,作进一步处理。

二、现场检查

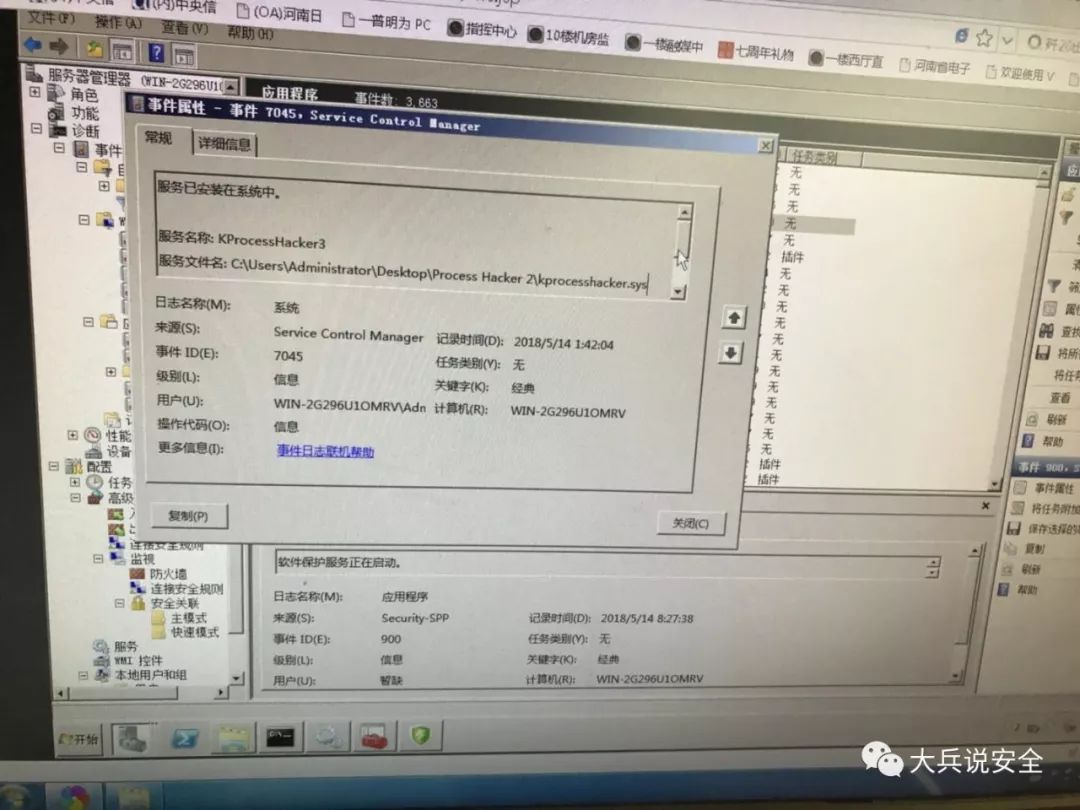

工程师抵达现场后,首先进入被感染虚拟机查找感染时间以及感染途径。通过分析被感染虚拟机的系统日志发现感染事件为5月14日凌晨1:14,并在日志中发现有系统注入行为。恶意程序注入后,执行完文件加密动作,病毒自动删除了该恶意进程。同时检查H3C虚拟机上安装的XXX杀毒软件,未发现任何有效拦截日志,防御失效。

被注入的恶意程序

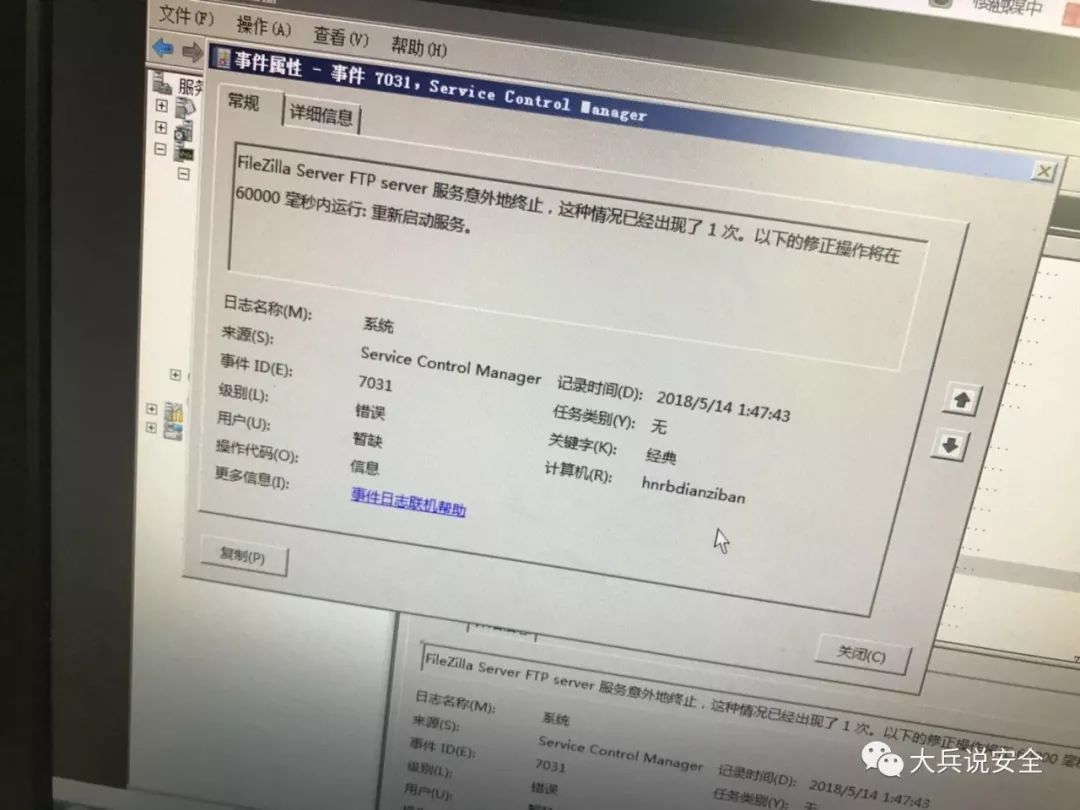

之后进一步分析发现用户被感染的虚拟机中安装有ServerU或filezilla两款FTP工具,在系统日志中分析,主机被入侵后,异常终止了FTP进程,之后再次启动FTP服务。初步判定,病毒程序修改了FTP服务,并通过FTP进行传播。

FTP服务异常终止

通过系统日志仅能做部分行为分析,为进一步追查病毒来源,建议用户检查防火墙以及WAF相关时间点的日志信息。由于用户方边界正在测试某厂商的安全防御设备,但测试制空权到期,设备已自动关闭,因此没有相关日志统计数据,无法详细跟踪病毒来源。

三、病毒处理

日志分析完毕后,我司工程师开始做病毒处理,由于用户被感染虚拟机已将网络已经阻断,无法直接传输杀毒程序。因此,我司使用卡巴斯基专用的救援镜像进行引导查杀。

检查中发现的勒索病毒程序

查杀结果出来后,我司工程师立即清理了该恶意程序。同时根据病毒名称,查询得知用户感染GlobeImposter勒索病毒家族中的变种。该类型病毒卡巴斯基已在2016年为卡巴斯基客户预警。有关GlobeImposter勒索病毒的具体信息,可参考以下网址:http://xinwen.pconline.com.cn/1092/10927245.html

四、尝试解密

病毒清理完成后,将虚拟机重启,并重置网络连接。在用户已被加密的文件选取两个样本,并通过我司专用的解密查询工具进行查询,检查文件是否有解密的可能。后通过查询得知,被加密文件暂无法解密。

五、后续建议

检查文件无法解密后,我司工程师建议用户检查之前该虚拟机是否有备份,通过备份还原虚拟机为当前最有效的措施。用户检查后,该虚拟机在早前有过备份措施,备份是否有效并未进行测试,建议尝试通过备份进行还原。

通过本次病毒事故,我司建议如下:

1、将现有的FTP服务类计算机全部更新至最新版本。

2、检查所有服务器的系统、应用补丁更新情况,并将网络高危服务器置于防火墙DMZ区。

3、为服务器设置强口令,口令设置方法详见:一场由密码引发的惨案!

4、同时做好防病毒措施,安装专业可靠的、有主动防御功能的、有服务保障的专业防病毒软件,并为杀毒软件设置与开机口令不同的强口令,定期检查防病毒软件工作状态。

5、虚拟化上建议采用虚拟化专用的防病毒系统。

6、做好系统和重要数据的离线备份,切不可将备份数据放置在服务器本地,以免发生勒索病毒感染备份文件的情况。

写在最后的话

每次去客户那里,给他们聊起勒索病毒,听到最多的几种说法就是:我又不上那些乱七八糟的网站不会中病毒,我们公司又不是什么大公司谁会攻击我?等等诸如此类的言论。或许以前的病毒很多是因为使用者自身的习惯导致的,但从最近出现的很多例中毒的现象来看,在强大的利益面前,明显是黑客主动出击了,你不招惹他,但只要你的网络存在漏洞,就很有可能成为黑客攻击的目标,其实对于黑客而言,他或许并不知道你公司规模的大小,也并不知道自己攻击的这台机器上的数据有多重要,如果你觉得重要,自然会付费给他,如果不付费,对他来说也不是什么太大的损失。

还是我一遍又一遍讲的那句话:

安全意识是保证网络安全的第一道防线。

灾难恢复是保证网络安全的最后一道防线。

切不可掉以轻心。不一定非得吃一堑才能长一智。

注:本文为我公司工程师丁志军、邵博处理后所写处理报告,大兵补充修改。

声明:本文来自大兵说安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。