无论你是网络安全从业的新兵,还是久经沙场的老将,在进入新领域的时候,心里总是会问自己几个问题:

1、其他兄弟单位怎么做的?

2、其他行业怎么做的?

3、先进国家怎么做的?

兄弟单位的做法,可以通过自己的人脉,或者领导协调,找到对接人员进行了解。

其他行业的做法,可能要通过各种微信群(这里要给君哥的“金融业企业安全建设实践群”打call,干货无数)、技术大会才能窥其一二。

先进国家的做法呢?是不是要参加BlackHat、加入跨国公司获取呢?虽然肉身翻墙是条解决之路,但还有更简单的方法。这就是今天要说的这些组织了。

标题中这几个组织你可能都不知道,但这几个名词至少听过一个:

ATT&CK

NVD

CVE

网络安全框架

CIS控制项

……这个名单还可以很长

如果从拿到第一个网站webshell算起,笔者接触信息安全已经十二年了,但对这些组织也不甚了解。

进入职场的第一天,老领导甩给我60多份 ISMS 文件( 基于ISO27001:2005在我所的落地),让好好研究。起初这些体系文件不忍卒读,纯粹用来提高睡眠质量。直到 2 年之后的某天,突然悟到理论框架的重要性,才主动开始研究其精髓。

日常在各种技术群交流,也总有人求服务器基线检查、容器安全规范、ATT&CK手册 等等,就有大佬随手扔出一份《cis_apple_macos_benchmark》、《NIST 800-190 应用容器安全指南》、MITRE官网。

不禁心里发虚,CIS、NIST、MITRE都是什么机构? 相信和笔者这样充满疑问的读者也不在少数。

本文将从四个方面做一些信息梳理,希望能和大家一起对这些组织建立初步的了解。每个组织都按照 3 部分展开,最后给出之间的关系图。

Part1、组织介绍

Part2、代表成果

Part3、内容索引

Part4、关联分析

第一篇、NIST

Part1、组织介绍

秦始皇统一了文字、货币、度量衡,从而促进了不同地区商贸的往来,文化的交流。可见有一个统一的标准或度量能够使经济活动更加便捷,沟通交流更加顺畅。正是基于这种理念,1901年3月3日美国国会建立了国家标准与技术研究所(“NIST”),通过对各行各业标准的制定,消除了企业间交流的障碍,以此促进行业的不断创新,增强美国企业在国际舞台中的竞争力。[1]

NIST 是 National Institute of Standards and Technology 首字母缩写,国内一般叫做“美国国家标准与技术研究院”。成立于1901年,原名美国国家标准局(NBS),1988年8月,经美国总统批准改为美国国家标准与技术研究院,直属于美国商务部。NIST 是美国最古老的物理科学研究所之一。美国国会成立该机构旨在提升其工业竞争力,当时美国的测量基础设施处于二流水平,远远落后于英国、德国和其他经济竞争对手。经过一百多年的发展,NIST 早已成为顶级研究机构,在国际上享有很高的声誉。NIST 的测量范围无所不包,从智能电网、电子健康记录,到原子钟、先进纳米材料和计算机芯片,无数的产品和服务中都有NIST所提供的技术、测量和标准的身影。

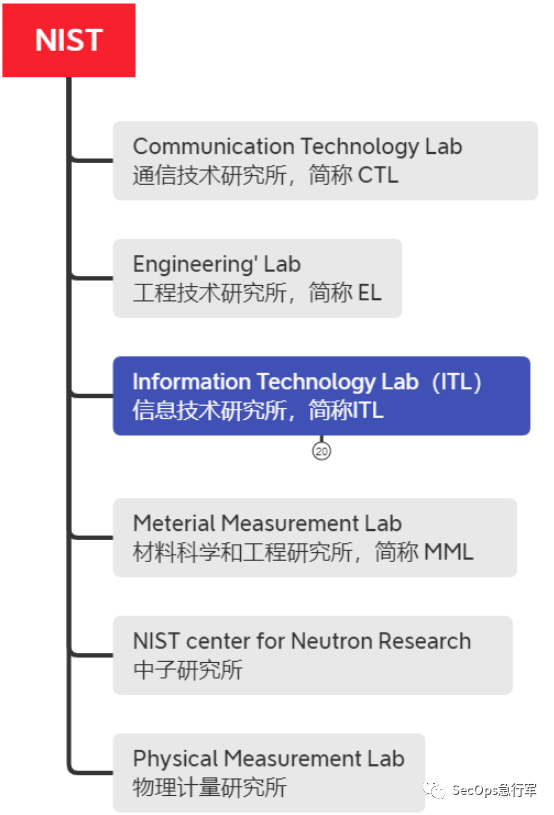

NIST 下设 6 大研究所,从事物理、生物和工程等方面的基础和应用研究,以及测量技术和测试方法方面的研究,对外提供标准、标准参考数据及有关服务。

和咱们 IT 相关的工作都在 ITL,也就是图中蓝色的部分。

ITL 的组织架构如图所示(2020/5/15 更新),可以看到 计算机安全 是一级部门,由 Matt Scholl 负责。

信息技术研究所 ITL 的研究领域一共有五个,可以理解为五大实验室:

1、 网络安全

2、 人工智能

3、 物联网

4、 前沿计算技术及应用(尚无介绍链接)

5、 可信计算(尚无介绍链接)

咱们都是搞网络安全的,就只关注第1个 -- “网络安全实验室”。

网络安全实验室下设多个团队,分别负责七个方向:

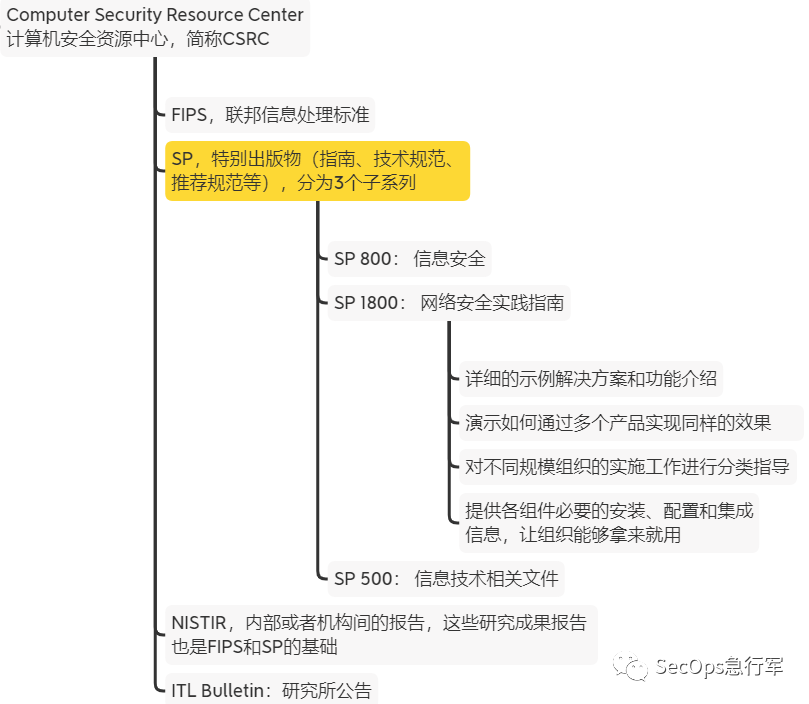

1、 Computer Security Resource Center,计算机安全资源中心,简称CSRC

CSRC(和中国证监会一个简称) 对外发布的材料主要是四大类:联邦标准、特别出版物、内部报告、公告。黄色高亮的SP就是我们平常接触最多的。

此外,CSRC 还有一些工作是以项目的形式对外公布。后面会提到。

2、 National cybersecurity center of Excellence,国家网络安全卓越中心,简称 NCCoE

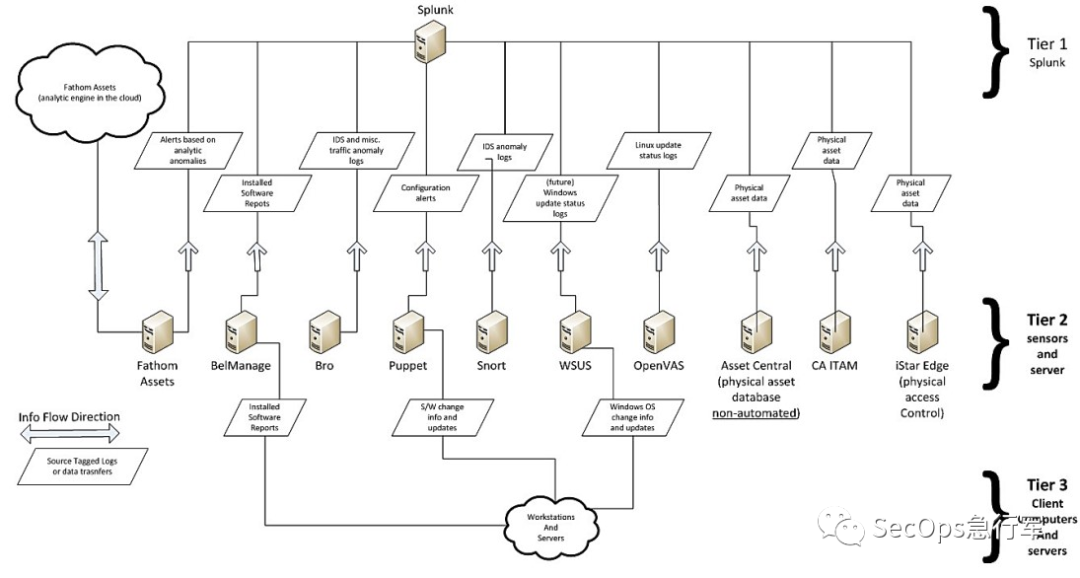

由 NIST 与马里兰州合作,于2012年成立。该部门与企业基于CRADAs(合作研发协议联盟)展开合作,利用各个公司的产品整出一个“最佳实践”,来为各个行业提供网络安全解决方案。然后把这些解决方案记录在 NIST SP 的 1800 系列中(上图的 SP1800),该系列将功能映射到NIST的网络安全框架(下面的第4点)。

简单说就是一个政企合作的组织,带有一定的商业性质(各有利弊吧),直接在所谓“最佳实践”中给出具体厂商、产品。来张图感受下,这是SP1800-5 IT资产管理的数据信息采集流程图,出现了诸如Splunk、Bro、WSUS等商业产品,也有诸如Snort、OpenVAS等开源产品。

3、 Privacy Framework,隐私框架

4、 Cybersecurity Framework,网络安全框架,简称CSF

5、 Risk Management Framework,风险管理框架,简称 RMF

以上三个框架在代表成果中进行介绍。

6、Measurements for information security,网络安全度量

“如何给老板说清楚某一项安全投入的价值?”,这是所有安全人员都绕不开的问题。对于企业而言,安全投入也是投入,是投入就要讲究 ROI(投资回报比),投入的安全资源,到底减少了多少风险,是否满足预期?以前都是靠感觉来回答,那是否有办法“量化”呢?

网络安全度量就是为了解决这个问题,旨在让组织能更有效的管理网络安全风险。

但是关于网络安全度量,并没有很成熟的标准,甚至对“网络安全度量”这个词的定义都还没有。谁要是能制定“度量”的明确标准、给出靠谱的方法,那就是对经济社会的重大贡献。这里面涉及到的内容非常多,既要考虑网络安全系统各个组件的价值,还要考虑整个系统对企业的价值。其最终目标是通过度量“识别、保护、监测、响应和恢复”的整体能力,从而度量出企业整体的网络安全性,为高层决策提供依据。

以前君哥在信息安全框架中提出“信息安全度量”,和这个就不谋而合。

NIST 也没有标准答案,于是发起了一个倡议,在进行探索。

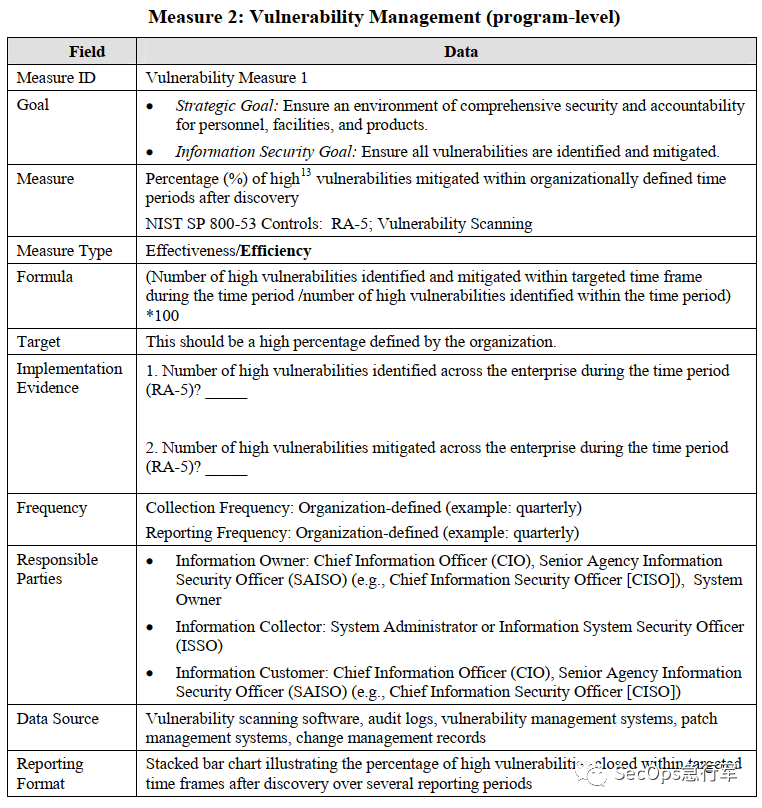

2008年的时候,NIST 发布了一份 SP 800-55 v1《信息安全度量指南》,目前正在征集v2修订意见。举个例子,下图是 v1 中一份关于漏洞管理的度量表,度量高危漏洞在有效时间内的修复比例、修复效率,给出了度量方法、计算公式等,对于做安全运营工作,具有一定的借鉴意义。里面还有关于访问控制、员工培训、审计、配置管理等方面的测量表。

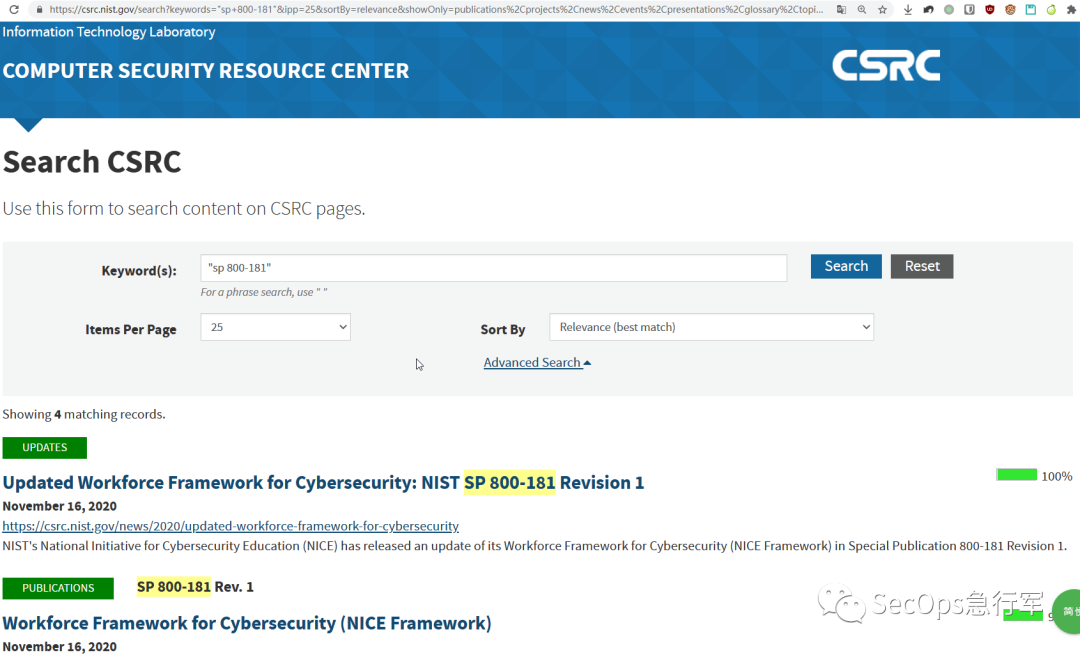

7、 National Initiative for Cybersecurity Education(NICE),国家网络安全教育计划,简称 NICE

主攻教育培训。于2020年11月16日发布了 《网络安全人才队伍框架》修订版,编号 sp 800-181。

《NICE 网络安全人才队伍框架》中核心内容如上图,其中涉及 7 大类别的 32 个专业领域,38 种工作角色的 1007 类任务所需的 1180 种知识、技能和能力(KSA)。有兴趣的读者可以阅读文献[4]了解详情。

Part2、代表成果

弄清楚了组织架构、研究内容之后,再来看NIST(确切说是ITL)的主要成果就比较清晰了。

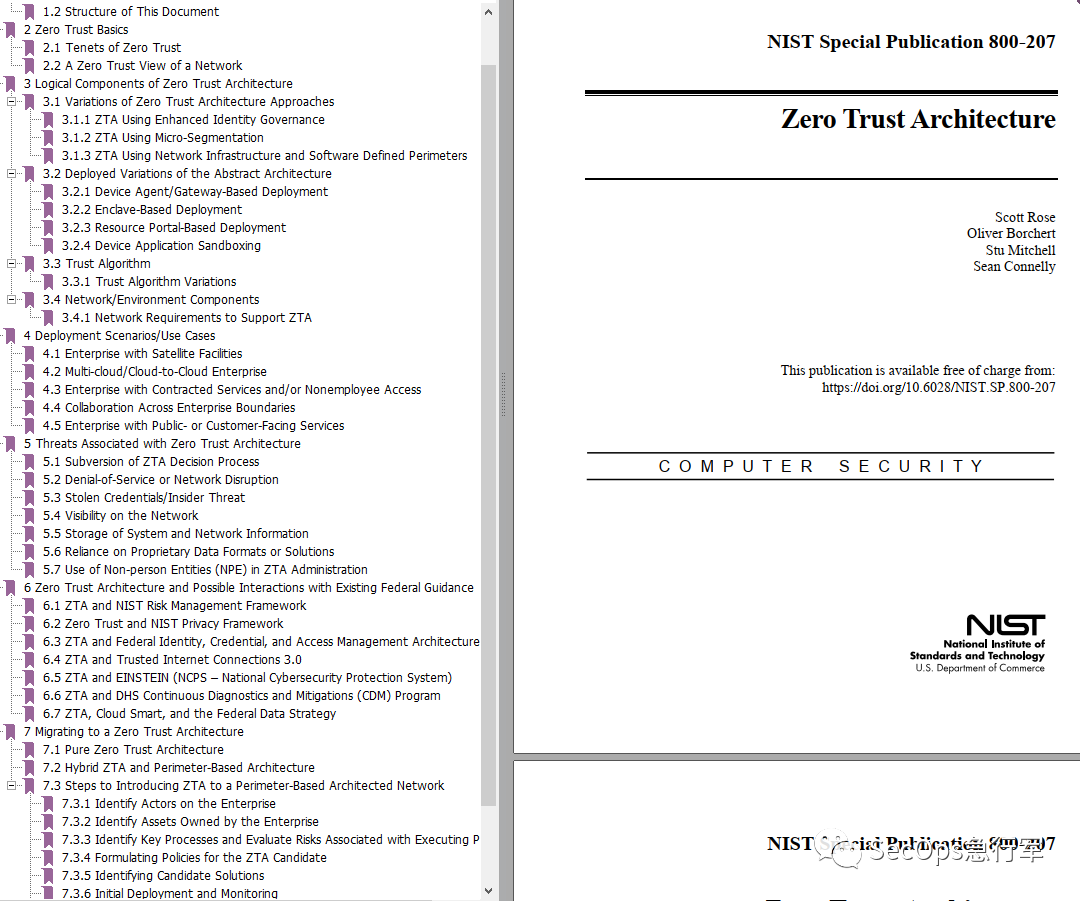

1、NIST 《零信任架构》白皮书 (SP 800-207)

于 2020年8月发布,从编号可以看出,属于SP800,最佳实践系列。白皮书包含零信任架 构(ZTA)的抽象定义,并给出了零信任可以改进企业总体信息技术安全状况的通用部署模型和使用案例。零信任的概念最近很火,笔者就不添油加醋了。

( 关于零信任,还有Gartner与奇安信联合发布的《Gartner零信任架构及解决方案》、CSA 《SDP标准规范1.0》,云安全联盟 CSA-GCR 已对该指南进行了翻译,关注公众号回复 NIST 可以获取所有文件。)

2、《隐私框架:通过企业风险管理来改善隐私的工具》

隐私保护是这个时代迫切需要解决的问题。但值得注意的是,“隐私”的概念是宽泛的,隐私保护的方式是多样的,侵犯个人隐私所造成的影响也是多层次的。因此NIST认为,“我们如今缺少一套通用的语言和工具,这套语言和工具要非常灵活,来应对各种各样的隐私保护需求”。在这样的背景下,美国NIST隐私框架V1.0(“隐私框架”)应运而生。

对于这套隐私框架的定位和作用,NIST的野心可不小:“隐私框架可帮助任何规模和任何身份的机构管理隐私风险,并且对于任何一种技术、任何一个行业、任何一部法律、任何一块法域都是中立和适用的。”

隐私框架的核心部分由5大功能板块构成:

1、识别板块(ID-P) --识别机构内外部环境和现状;

2、治理板块(GV-P) --建立公司内部治理体系;

3、控制版块(CT-P) --精细化管理数据;

4、交流版块(CM-P) --开展活动帮助机构和个人交流隐私风险相关问题;

5、保护版块(PR-P) --实施保护措施以防止网络安全事件。

5大版块又分成18个类别版块(例如ID.RA-P风险评估板块),而每个类别版块又再细分成若干个子类别版块(例如ID.RA-P5风险回应板块)。这些板块的具体内容都是机构可以去追求的隐私保护相关目标和活动

本质上,可以将这些大大小小的版块比做是一块块形状各异的积木,NIST将这些积木提供给大家,由机构根据自身需求(例如合规,处理客户投诉等)以及手中资源自由选择积木的数量和种类,个性化地搭建企业内部隐私保护体系的“大厦”。

有兴趣的读者可以进一步阅读参考文章 [1]

(《隐私框架》中文版有数据法盟翻译,关注公众号回复 NIST 可以获取所有文件)。

3、《网络安全框架v1.1》(2018年发布)

英文名是《Framework for Improving Critical Infrastructure Cybersecurity》(以下简称CSF),所以也翻译为《提升关键基础设施网络安全框架》。现在国内提 “关键信息基础设施”(Critical Information Infrastructure,简称CII)显然不是空穴来风,毕竟美国人早就这么干了。

CSF 的核心就是这张表:

将五大功能(识别、防护、检测、响应、恢复)细分出多个类别,都给出ID,方便后面进行索引,如下图所示:

然后每个子类别该如何执行,就需要自行查找参考文献。大家不要小看了参考文献的这些编号,假设,我们单位内部要写一份规范,对里面每一个规则都要写出参考文献,比如对应等保2.0的第几章、第几节、第几小点,你会觉得很烦。现在难度加大,不仅是等保2.0,还要对应ISO27001、GB/T xxx等等文件,你是不是要疯掉?所以CSF的框架核心就是一本字典,可以串起各类规范,这里的NIST SP详细大家通过前面的介绍已经知道是什么了。而 CIS 将在后续文章进行介绍。

考虑到不同企业,网络安全成熟度不同,因此将执行的水平(Tier)分为四级:

1级:局部

2级:具有风险意识

3级:可复用

4级:自适应

围绕不同成熟度的企业,如何实现以上控制措施,也给出了建议。

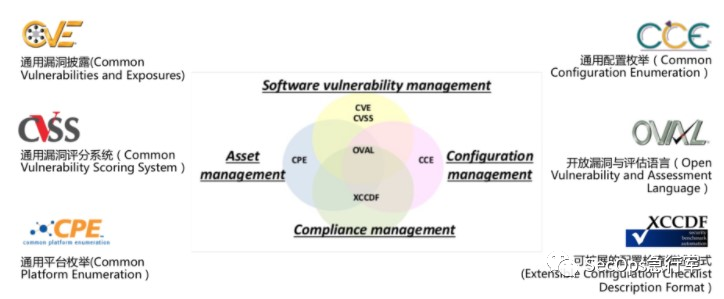

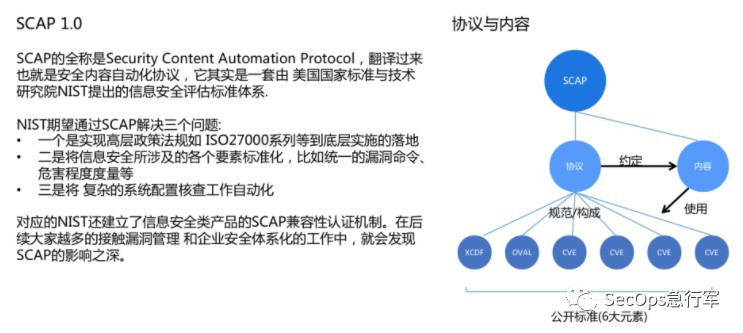

4、 SCAP v1.3(安全内容自动化协议,2018年发布)

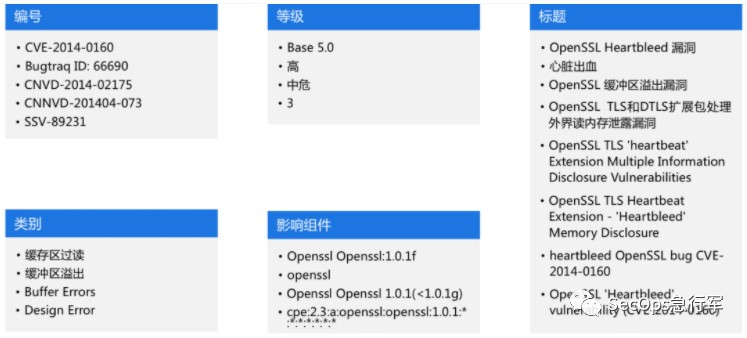

这是个好东西,想想看,现在国外有各种漏洞披露平台,比如CVE、CVSS、CPE等,国内有CNVD、CNNVD,同时,各个厂家也有一套自己的漏洞披露编号:

对于一个 心脏滴血 漏洞,如果你把这些披露平台数据梳理起来,会发现乱七八糟。如果拿个爬虫去爬,都不确定他们描述的是不是同一个漏洞:

既然你们互相不待见,“那我给所有漏洞做一个统一索引吧”,这大概就是 SCAP 的野心。

当然了,SCAP 的目标并不止于此,这里只是做个简单的、粗暴的理解,有兴趣的读者可以从文献[2] 做进一步了解。

可惜的是,野心很大,但做不起来。笔者觉得一来这事儿太复杂,二来属于看不见回报的苦活,很难得到其他组织和厂家的响应,最后估计是不了了之的命运。

Part3、如何使用

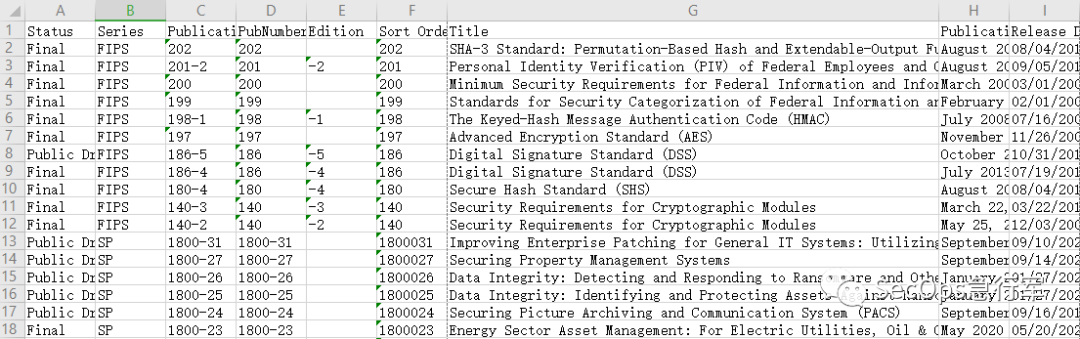

既然 NIST 有这么多可以参考的资料,那能否整个清单,让读者能快速索引呢?

其实NIST官网已经这么做了,对外发布了一份动态更新的材料清单:https://csrc.nist.gov/CSRC/media/Publications/Shared/documents/NIST-Cybersecurity-Publications.xlsx

但是自己搜索之前,还是来对 NIST 的材料分类做个进一步了解,这里主要参考[3]的介绍。

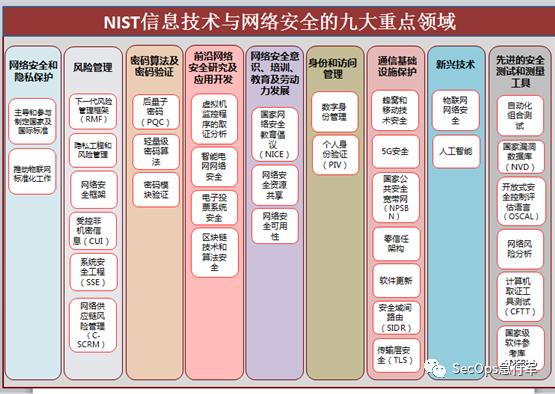

NIST在信息技术与网络安全方面主要有九大重点研究领域,图有点看不清楚,笔者把这些领域及主要内容列出来。

1、网络安全和隐私保护

主导和参与制定国家及国际标准

加强在物联网标准化工作方面的参与度

2、风险管理

下一代风险管理框架 (RMF),第二章已经介绍

隐私工程和风险管理

NIST 网络安全框架,第二章已经介绍

受控非机密信息

系统安全工程

网络供应链风险管理(C-SCRM)

3、密码算法及密码验证

后量子密码

轻量级密码

密码模块测试

4、前沿网络安全研究及应用开发安全

使用虚拟机管理程序的漏洞数据进行取证分析

智能电网网络安全

电子投票系统的安全性

区块链技术和算法安全

5、网络安全意识、培训、教育和劳动力发展

国家网络安全教育倡议 (NICE)

网络安全资源共享

网络安全可用性

6、身份和访问管理

数字身份管理

个人身份验证

7、通信基础设施保护

蜂窝和移动技术安全

5G安全

国家公共安全宽带网(NPSBN)

零信任架构

改善安全卫生

安全域间路由(SIDR)

传输层安全(TLS)

8、新兴技术

物联网(IoT)网络安全

人工智能(AI)

9、先进的安全测试和测量工具

自动化组合测试

国家漏洞数据库(NVD)

开放式安全控制评估语言(OSCAL)

网络风险分析

计算机取证工具测试(CFTT)

国家软件参考库(NSRL)

读者可以根据自己关心的领域,去 NIST 官网拿编号、关键词搜索相关内容:

关于NIST的介绍到此为止,后续将陆续介绍 CIS、MITRE、SANS,以及Part4 相互关系,敬请关注。

参考

[1]新出炉的“美国NIST隐私框架”,到底在讲啥?,网络法实务圈,https://www.shangyexinzhi.com/article/531819.html

[2]通用漏洞管理与SCAP,Fooying,https://www.fooying.com/common_vulnerability_management_and_scap/

[3]NIST,这些年都在研究些啥,Freebuf,https://www.freebuf.com/articles/others-articles/254872.html

[4]美国 NICE 计划和《NICE 网络安全人才队伍框架》,sbilly,https://sbilly.github.io/post/nist-nice-and-nice-cybersecurity-workforce-framework/

声明:本文来自SecOps急行军,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。