E安全12月17日讯 微软和一些科技公司攻陷了SolarWinds黑客攻击中发挥核心作用的一个域名。通过夺取域名,微软及其合作伙伴试图识别所有受害者,同时也在阻止攻击者对当前受感染网络的入侵升级。

据悉,被攻陷的问题域是avsvmcloud.com。该软件作为恶意软件的指挥和控制服务器,通过对该公司的Orion应用程序进行木马升级,向大约18000名Solar Winds用户发送了恶意软件。

Solar Winds 自2019.4到2020.2.1之间更新版本,在2020年3月到2020年6月之间发布,包含一种名为SUNBURST(也被称为Solorigate)的恶意软件。一旦安装到电脑上,恶意软件会休眠12到14天。

根据安全公司FireEye的分析,C&C域会回复一个包含CNAME字段的DNS响应,该字段包含另一个域的信息,SUNBURST恶意软件将从该域获得进一步的指令和额外的有效负载,以便在受感染公司的网络上执行。

下架!以防止最后一击

据悉,该问题域avsvmcloud.com已被一个科技公司联盟收购,并将域名转给微软所有。内部消息人士称,这次收购行动是为了防止Solar Winds黑客向受感染的电脑发送新订单而采取的“保护性措施”。

即使Solar Winds的黑客行为在周日公开,SUNBURST的运营商仍有能力在那些未能更新其Orion应用程序,并在其网络上安装SUNBURST恶意软件的公司的网络上部署额外的恶意软件有效负载。在提交给SEC的文件中,Solar Winds估计,至少有1.8万名用户安装了木马化的Orion应用程序更新,很可能在他们的内部网络中安装了SUNBURST第一阶段恶意软件。

然而,这些黑客似乎并没有事先掌握所有这些系统,只是对知名目标的网络实施了几次精心策划的入侵。美国安全公司赛门铁克(Symantec)在周一发布的一份报告中证实了这一点。赛门铁克表示,在其100名客户的内部网络上发现了SUNBURST恶意软件,但没有看到任何第二阶段有效载荷或网络升级活动的证据。

同样,路透社(Reuters)本周一也报道称,许多安装了木马化的Orion应用更新的公司没有发现内部网络有额外活动和升级的证据,这证实黑客只是针对知名目标。

自Solar Winds黑客事件曝光以来,已确认的受害者人数增加到包括:

美国网络安全公司FireEye

美国财政部

美国国家电信和信息管理局

美国国家卫生研究院

网络安全和基础设施局

美国国土安全部

美国国务院

微软正努力寻找所有受害者

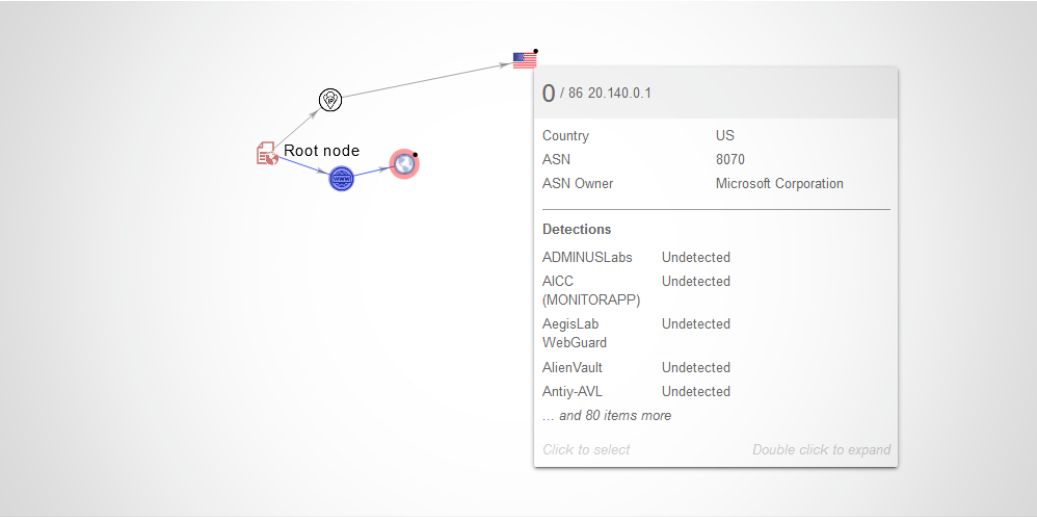

目前,avsvmcloud.com域名重定向到一个微软拥有的IP地址,微软及其合作伙伴从安装了特洛伊化SolarWinds应用程序的所有系统接收信标。这种技术被称为“地陷挖掘”(sinkholing),它允许微软及其合作伙伴建立一份所有受感染的受害者名单,这些组织计划利用这份名单通知所有受感染的公司和政府机构。

日前,美国联邦调查局和网络安全和基础设施安全局的代表正在寻找其他可能受到威胁的美国政府机构。由于太阳风公司在美国政府拥有广泛的客户,政府官员将太阳风公司的妥协视为国家安全紧急事件。就在Solar Winds黑客入侵事件曝光的前一天,白宫罕见地召开了美国国家安全委员会会议,讨论黑客攻击及其后果。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。