NSO Group,当今网络军火商顶流,坐拥各类通信软件0day漏洞,喜好将这类漏洞打包成攻击套件以千万为单位将其售卖给一些富得流油或者刚好缺0day漏洞武器的国家。

而近日,著名拳击组织citizenlab发布报告称,NSOGroup将苹果公司的iMessage软件0day漏洞,售卖给阿拉伯半岛的国家进行间谍活动。

iMessage是苹果公司推出的即时通信软件,可以发送短信、视频等,其拥有非常高的安全性。不同于运营商短信/彩信业务,用户仅需要通过WiFi或者蜂窝数据网络进行数据支持,就可以完成通信。

2020年7月和2020年8月,CZ表示有国家使用NSO Group的Pegasus间谍软件入侵了半岛电视台的36部属于记者,制片人,主持人和执行人员的iphone手机。而半岛电视台(阿拉伯),是一家会说出和主流媒体观点不一致的媒体,你懂的。

此外位于伦敦的Al Araby TV的一名记者的iphone也遭到了黑客攻击。

这些iphone受到了名为KISMET的ios漏洞利用链的攻击,该漏洞利用链涉及iMessage中的无需点击即可触发额漏洞,类似于只要给目标发送一条iMessage短信,目标即可中招手机被入侵。

2020年7月,KISMET漏洞至少在iOS 13.5.1版本上为0day漏洞状态,并且有可能入侵苹果当时最新的iPhone 11。所以如果还是这个IOS版本的兄弟姐妹们赶紧更新一下。

根据受害手机的日志,NSO Group售卖漏洞的客户还在2019年10月至2019年12月之间成功部署了KISMET或相关的无需点击的0day漏洞。

涉及使用该漏洞利用链的国家或组织有4个,包括攻击者组织MONARCHY(沙特阿拉伯)和 攻击组织SNEAKY KESTREL(阿联酋)。

KISMET漏洞不适合iOS 14及更高版本(包括新的安全保护)使用。所有iOS设备所有者都应立即更新到最新版本的操作系统。苹果公司已经知道了这个攻击时间,目前正在调查该问题,漏洞影响14版本之前所有IOS系统。

这些攻击中使用的基础架构包括使用云提供商Aruba,Choopa,CloudSigma和DigitalOcean的德国,法国,英国和意大利的服务器。

在报告中,有个比较有趣的事情。Tamer Almisshal是半岛电视台阿拉伯语频道的知名调查记者,在那里他主持了“ ماخفيأعظم ”计划(译为“这只是冰山一角”,涉及敏感话题)。

然后,Almisshal担心自己的手机可能会遭到黑客入侵,因此在2020年1月,他同意让Citizen Lab研究人员在他手机安装VPN应用程序,以监控与他的网络流量相关的元数据。

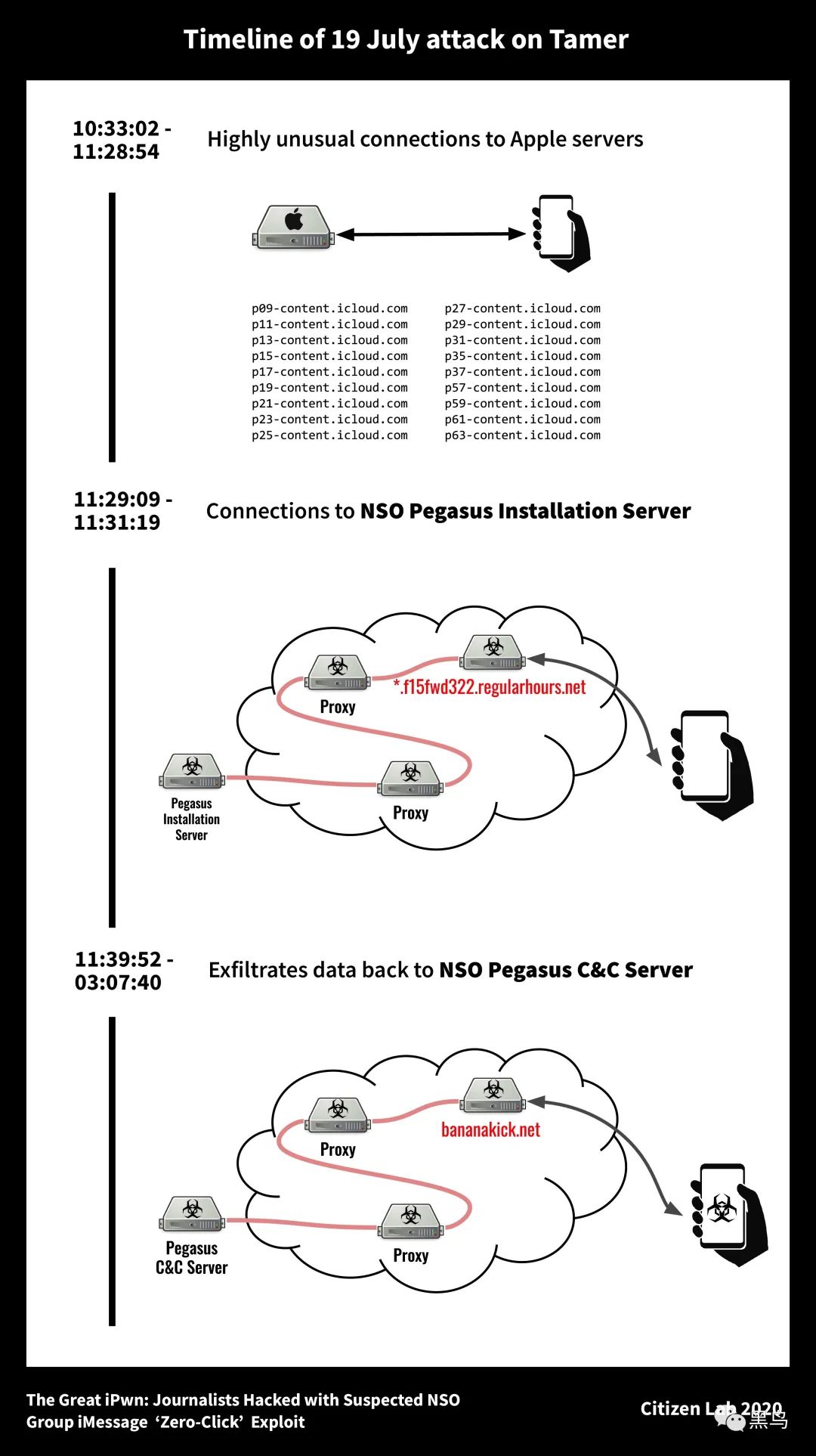

对于这个举动,效果还是非常明显的,显然,他真的被黑客入侵了。攻击时间线如下图所示。

至于怎么被发现他被攻击的,原因在于,CZ在查看他的VPN日志时,注意到2020年7月19日,他的手机访问了一个在互联网扫描中发现的一个NSO Group的Pegasus间谍软件的安装服务器的网站,该网站在Pegasus感染目标的攻击过程中使用。

Time: 19 July 2020, 11:29 – 11:31 UTC

Domain: 9jp1dx8odjw1kbkt.f15fwd322.regularhours.net

IP: 178.128.163.233

Downloaded: 1.74MB

Uploaded: 211KB

因此,当手机上的VPN流量结合威胁情报,可以发现手机系统0day漏洞这条结论问题不大(滑稽.jpg)。

当发现流量异常后,这时候要做的当然是开始回溯,Almisshal的手机在访问Pegasus安装服务器之前的54分钟内,发现其一直在大量连接到iCloud分区(p* -content.icloud.com),其中有问题的18个iCloud分区连接(均为奇数)。

上图表明在查找Pegasus Installation Server之前进行iCloud分区的DNS查找。

到2020年7月19日,与iCloud分区的连接导致净下载2.06MB,净上传1.25MB数据。由于这些异常的iCloud连接是在Pegasus在世界标准时间11:29安装之前立即发生和终止的,因此可以认为它们代表了Tamer Almisshal的手机被黑客入侵的最初媒介。,内置的iOSimagent应用程序负责其中一种间谍软件进程。最后分析结果表明,一个名为imagent应用程序是一个似乎与iMessage和FaceTime相关联的后台进程。

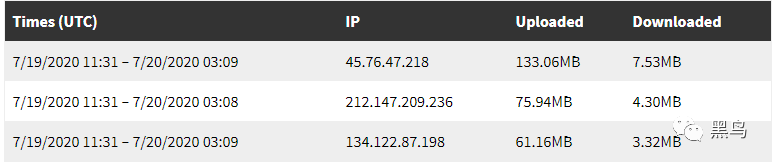

在与Pegasus Installation Server的最后一次连接之后的16秒,观察到Almisshal的iPhone在接下来的16小时内首次与另外三个IP通信。还是老生常谈了,只要以前没出现过的IP大概率是黑IP,经过分析发现,这三个IP大概率是Pegasus间谍软件的命令与控制服务器。

总之,如果你觉得你可能会被人攻击,那么就先未雨绸缪准备起来吧,防患于未然,不然可能被攻击了还要隔个十年八年才被发现。

此外,在报告中还能窥探NSO Group那令人生畏的漏洞武器库。

Rania Dridi是半岛电视台的一名女记者,通过她的iPhone Xs Max的设备日志中发现,她的手机在2019年10月26日至2020年7月23日期间被NSO Group的Pegasus间谍软件至少入侵了六次。其中两次分别是2019年10月26日( iOS 13.1.3)和7月12日(13.5.1),均在运行最新版本的iOS系统时手机被黑客入侵。

关于Pegasus间谍软件植功能,包括:记录来自麦克风的音频,加密电话的音频,拍照,跟踪设备位置,访问密码和存储的凭据等。

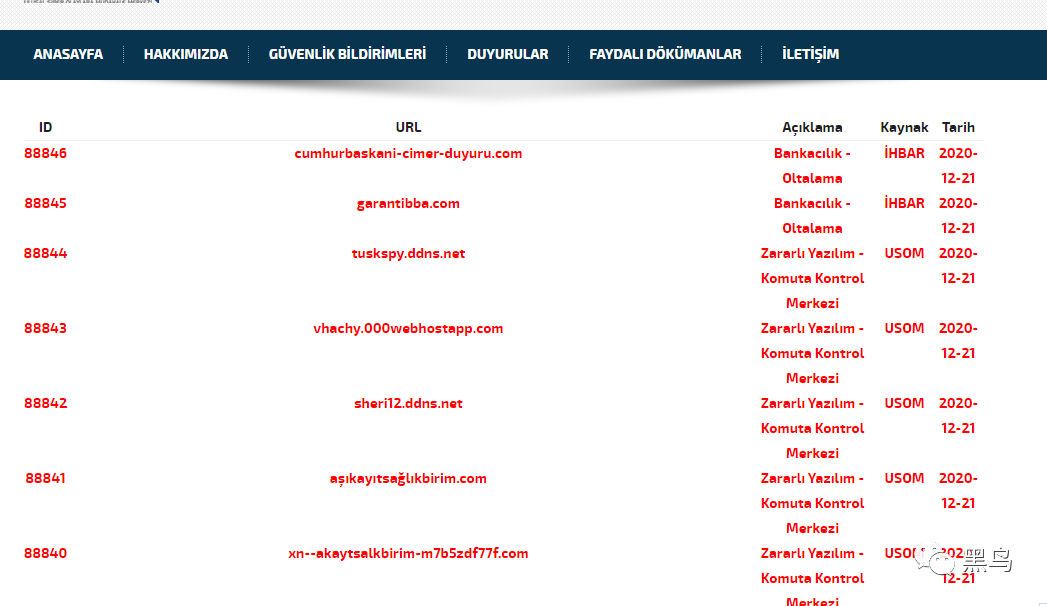

最后再介绍一个组织,土耳其政府管理的计算机紧急响应小组(USOM),经过域名搜索发现,土耳其Cert发布了一个关于恶意软件所连接的网络资产列表,链接如下:

https://www.usom.gov.tr/zararli-baglantilar/1.html

其中有涉及NSO Group的资产,说明土耳其也是在认真做追踪的。

需要加IOC的请点击参考链接:

https://citizenlab.ca/2020/12/the-great-ipwn-journalists-hacked-with-suspected-nso-group-imessage-zero-click-exploit/

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。