卡巴斯基最近发布的APT报告显示,朝鲜黑客组织Lazarus Group已经入侵了参与新冠病毒(COVID-19)疫苗研发机构。

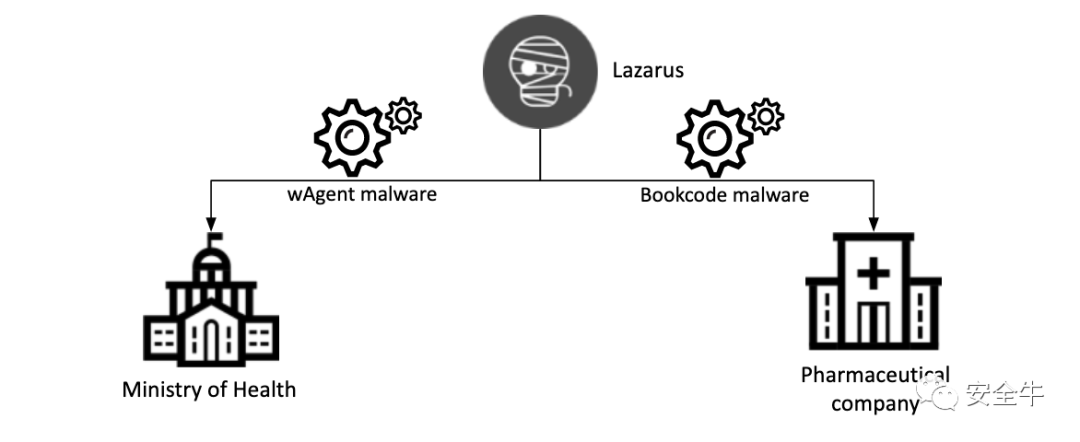

根据报告,Lazarus于9月和10月分别渗透了一家制药公司和一个政府卫生部的网络(下图)。

在进入目标网络后,Lazarus黑客部署了Bookcode(Lazarus专用)和具有后门功能的wAgent恶意软件。

卡巴斯基安全专家Seongsu Park在APT报告中说:“这两种攻击都利用了重叠程度不大的不同恶意软件集群。”

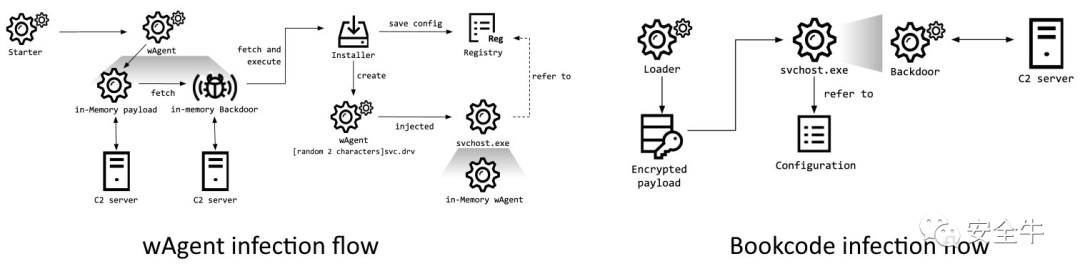

“但是,我们可以确认他们都与Lazarus团伙有联系,并且我们还发现了在利用后的流程中存在重叠。”(下图)

攻击卫生部的有效载荷是wAgent,它是一种恶意软件,旨在从命令和控制服务器部署其他有效载荷,包括持久的后门,并将其加载到受感染系统的内存中。

在10月27日发生的攻击中,wAgent恶意软件“具有与Lazarus集团先前用于攻击加密货币业务的恶意软件相同的感染方案”。

在9月25日针对制药公司的攻击中,Lazarus组织使用Bookcode恶意软件收集系统信息,“包含密码哈希的注册表sam转储”和Active Directory信息。

卡巴斯基没有透露遭受这些攻击的制药公司的身份,但确认这些公司都参与了COVID-19疫苗的研发,并且也“被授权生产和分发COVID-19疫苗”。

尽管目前很多机构都在开发多种COVID-19疫苗,但只有下列组织开发的疫苗在美国、英国、俄罗斯、中国和其他国家/地区达到授权/批准状态(因此Lazarus的攻击目标必须在其中):

辉瑞-BioNTech

Sinovac

武汉生物制品研究所

Gamaleya研究所

北京生物制品研究所

俄罗斯联邦预算研究机构病毒与生物技术国家研究中心

报告指出:“这两个事件表明Lazarus Group对与COVID-19相关情报非常感兴趣。”

“尽管Lazarus以其金融领域的活动而闻名,但此次攻击表明该组织也可以进行战略研究。

“我们认为,当前参与疫苗研究或危机处理等活动的所有实体都应高度警惕网络攻击。”

参考资料

Lazarus covets COVID-19-related intelligence:

https://securelist.com/lazarus-covets-covid-19-related-intelligence/99906/

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。