2020年的一场突如其来的全球疫情,给远程办公、教学、开发测试及运维等远程访问业务开展按下了加速键,使得远程接入、访问、会议、传输等的办公方式、平台以及网络设备得到了迅速普及和使用。远程访问常态化打破了传统的网络安全边界,亟需全新的适用于新型IT环境的安全访问控制体系,以应对日益严峻的网络安全形势。在这种背景下,企业打破过去基于VPN或内外网的隐式信任原则,采用零信任安全架构,升级优化远程访问场景下安全能力的体系化建设显得尤为迫切。

01 初识零信任

零信任(Zero Trust)最早是由约翰·金德瓦格(Jon Kindervag)在2010年提出的。这一理念对传统的安全模型假设进行了彻底颠覆,打破了默认的信任,强调“持续验证,永不信任”。在零信任网络中,对于任何用户、设备,流量,不再根据其是否处于组织内部网络来判断可信,而是需要先评估及验证其可信度,因此在其访问企业资源的整个过程中,都需要根据上下文信息持续地、动态地做信任评估与授权控制,以保证持续的可信,并且需要将所有的访问都进行记录和跟踪。

零信任的本质是以身份为基石,通过在业务资源的访问过程中,持续地进行信任评估和动态安全访问控制,即对默认不可信的所有访问请求进行加密、认证和授权,并且汇聚关联各种数据源进行信任评估,从而根据信任的程度动态对权限进行调整,最终在访问主体和访问客体之间建立一种动态的信任关系。

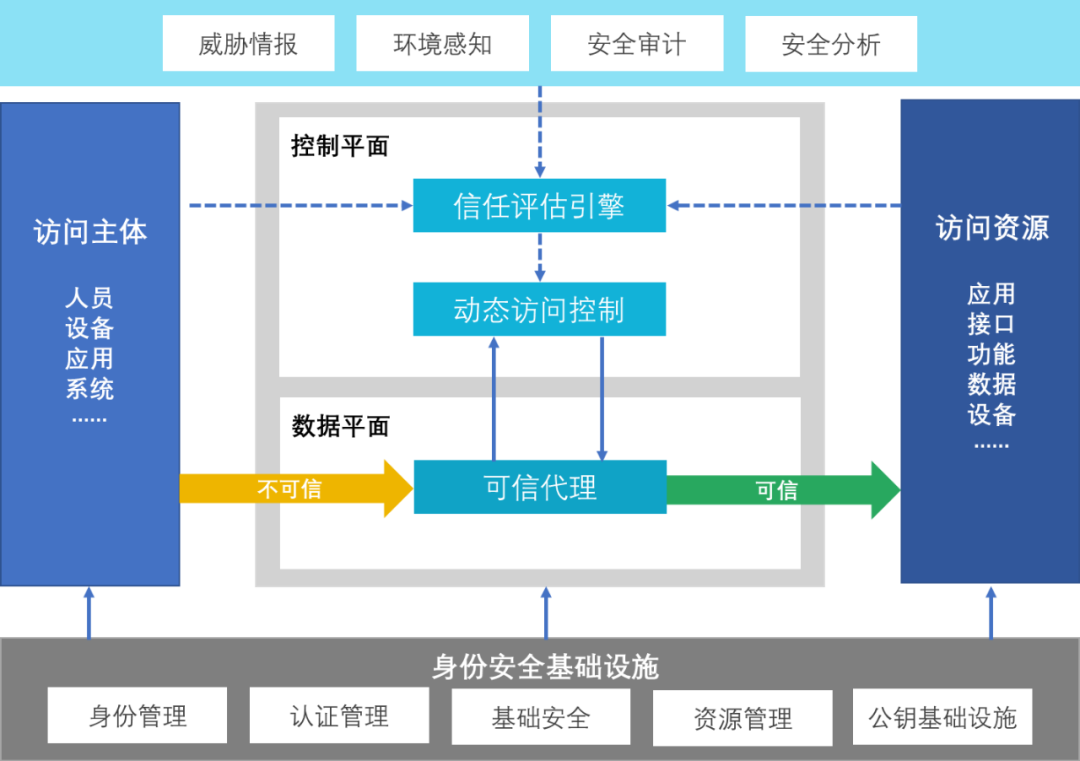

零信任安全架构下,被访问资源是作为核心来保护的,因此需要针对被保护的资源构建正交的控制平面和数据平面作为保护面。资源包括一切可被操作的实体,包括终端设备、服务器、数据库、API、功能等。访问的身份主体包括人员、设备、应用、系统等,通过策略引擎进行动态访问控制评估,根据信任评估和鉴权结果决定是否对访问请求放行或者执行附加校验。

图1 零信任架构核心逻辑组件

由此可见,细粒度的身份认证及授权控制是零信任落地的关键。而现代化IAM(身份与访问管理)正是助力企业安全从粗粒度访问控制升级到多层级、细粒度动态访问控制的关键组件。可以说零信任模型需要基于现代化IAM方案构建。如果没有现代化IAM,零信任也将是无根之木,无源之水。对于大多数企业来说,有效保护数据资产,防止数据泄露,做好现代化IAM建设则是基本功。Gartner新发布《2020年规划指南:身份和访问管理》中也提出关键论点:IT必须推进现代化IAM计划。

02 什么是IAM?

引用Gartner对IAM的定义:身份与访问管理 IAM( Identity and Access Management)是一系列的技术和流程的集合,这一集合用于保障正确的人以正确的方式在正确的时间以正确的理由访问正确的企业资源,从而确保企业业务目标的达成。

IAM由身份治理与管理IGA(Identity governance and administration)、认证(Authentication)、授权(Authorization)三部分组成,三部分并非相互独立,而是相互关联、相互协作。使用者可以统一管理和控制接入实体的认证和授权,更安全地自主管控不同身份实体对资源的访问权限。

身份治理与管理:定义谁可以接入访问,管理接入实体。而这些实体包括:用户、应用、设备等身份。这一模块涉及到对身份生命周期管理、权限管理、角色分组和组织架构管理、访问控制请求、日志审计及分析报告等。

认证:定义如何接入访问,管理接入方式,使访问主体证明身份。包含支持的认证凭证以及认证方式,如静态口令、Token等非生物认证方式和人脸、指纹等生物认证方式。同时还需要纳入对各种认证协议OAuth2、SAML、OIDC等的支持,从而满足不同企业系统和业务发展的需要。

授权:定义身份验证通过,接入访问后能做什么,管理身份访问权限。可以针对不同服务或资源向不同实体授予不同的访问权限。授权是现代化IAM管理的核心,针对不同身份的细粒度权限管控,决定了零信任安全架构落地的效果。根据PlaintID的观点,授权管理也逐步由传统的ACL(访问控制列表)经过RBAC(基于角色访问控制)、ABAC(基于属性的访问控制)的过渡转变,而最终演进为PBAC(基于策略的访问控制)的模型范式。

03 中通零信任体系下现代化IAM建设

中通快递在近几年一直保持着强劲势头飞速发展,在2020年的财报中,前三季度总收入为66.4亿,增长率高达26.1%。目前中通在市场上的占有率已经超过了1/5。而在2020年刚刚过去的双11,中通快递订单量高达8.2亿,业务量突破达7.6亿。可以说已经交出了非常令人满意的答卷。在业务快速迭代发展的同时,对信息安全的挑战也十分巨大。

中通现代化IAM建设面临的挑战

• 业务形态复杂多样,需要帐号体系共建互通。由于需要支持不同业务发展需要,公司内的帐号体系众多,包含内部员工2E、外部商户2B、普通消费者2C以及中通生态圈的其他业务系统。在公司发展前期阶段,上述系统或者业务体系基本都是独立建设的。随着公司业务的飞速发展,对于中通整个生态圈内的跨帐号体系、跨应用的访问互通需求日益迫切。因此需要确保业务稳步发展的同时,实现多帐号体系的共建以及跨业务访问的平滑对接。

• 快速赋能业务迭代,对接集成大量应用并支持分应用的身份认证流程。中通快递有几百个应用系统,这些应用包括自研的、外采的;部署方式上有本地部署也有公有云部署。需要对公司内的应用统一进行安全收口,通过灵活的认证服务及权限服务满足不同应用系统的身份认证及权限管理需要。

• 组织架构复杂,人员和设备数量巨大且变动频繁,需要更灵活便捷的授权工具,支持人员入职、离职、调岗等帐号权限动态配置以及对外开放平台API等访问控制的灵活细粒度授权管理。

零信任体系下中通现代化IAM建设要求

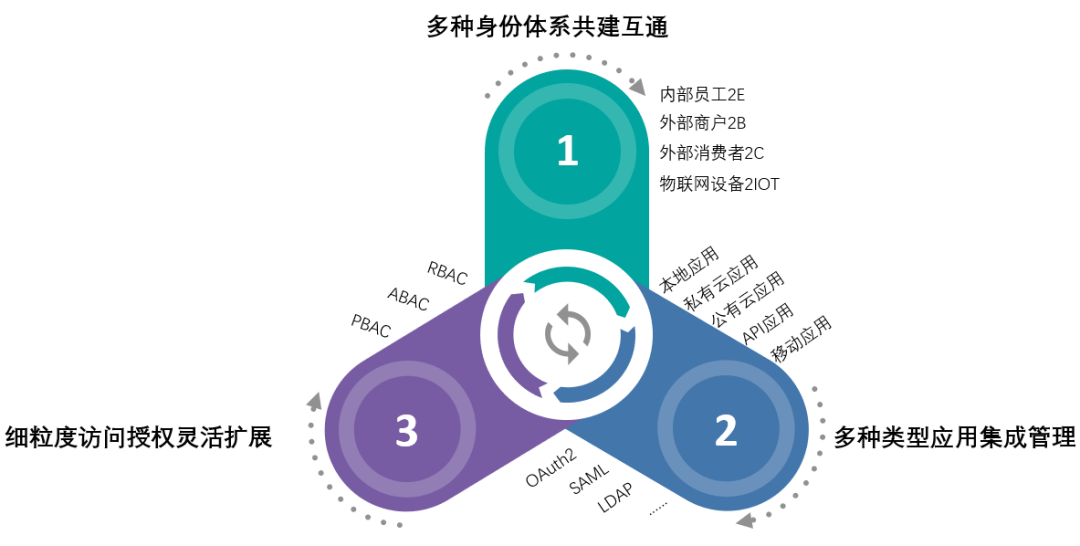

中通现代化IAM平台,在考量了业务管理现状的同时,结合零信任框架理念,针对不同的业务体系、身份主体(员工、合作伙伴、外部商户、普通消费者),搭建开放互联的平台解决方案,集成多种类型的应用系统,充分运用RBAC、ABAC以及PBAC的权限管理模型,实现不同身份、不同层次的细粒度权限的动态管理。

图2:中通零信任安全现代化IAM建设目标

零信任体系下中通现代化IAM建设需要具备的能力特性:

1. 能够支持多元化的帐号体系用户访问与互通

可以面向内部员工、外部商户、合作伙伴、C端用户等不同身份体系的帐号,提供灵活的身份管理,并且支持跨身份体系的帐号互通,支持用户从企业内部办公网络、移动终端以及外部访问内部应用,赋能整个中通生态圈的业务发展需要。

2. 支持多种类型应用集成管理

针对不同的应用,包括本地应用、私有云应用、公有云应用等提供不同的认证策略配置以及前端用户体验,支持主流的OAuth2.0、SAML、LDAP等认证协议。同时既满足对相同用户池下应用统一接入管理和单点登录,又满足不同应用差异化的注册、登录流程以及方式配置。支持针对不同用户池灵活配置登录认证、忘记密码、修改手机号/邮箱以及其他自定义场景的认证方式组合及编排。认证方式除了静态口令,需要支持移动端动态口令、人脸识别等生物特征认证,以便提供更便捷且安全的认证方式,减轻密码管理负担,降低凭证泄露的安全风险等。

3. 细粒度访问授权灵活扩展

中通的快递运单数据、内部员工及外部2B、2C客户个人信息等数据资产都是非常敏感,需要极高的安全保障。需要对数据在网络、应用负载、API、终端、服务器等各环节流转或存储时,持续进行风险评估,并根据评估结果在各层级上是实现细粒度的访问和动态授权控制,确保访问授权最小化。这就需要搭建权限策略中心,对不同应用权限及角色进行灵活和统一的管理,并通过RBAC、ABAC以及PBAC模型支持身份授权灵活扩展,释放各业务应用的产品开发人员搭建权限体系的工作量,从而更聚焦于业务功能的实现。

中通现代化IAM平台解决方案

基于以上面临的挑战以及现代化IAM的建设目标,我们在原有建设的基础上,进行了2.0版本的整体设计。将涉及身份、认证、授权以及应用接入管理等不同模块进行了解耦和拆分,并尽可能以灵活的方式支持对不同应用、不同身份的访问控制管理。

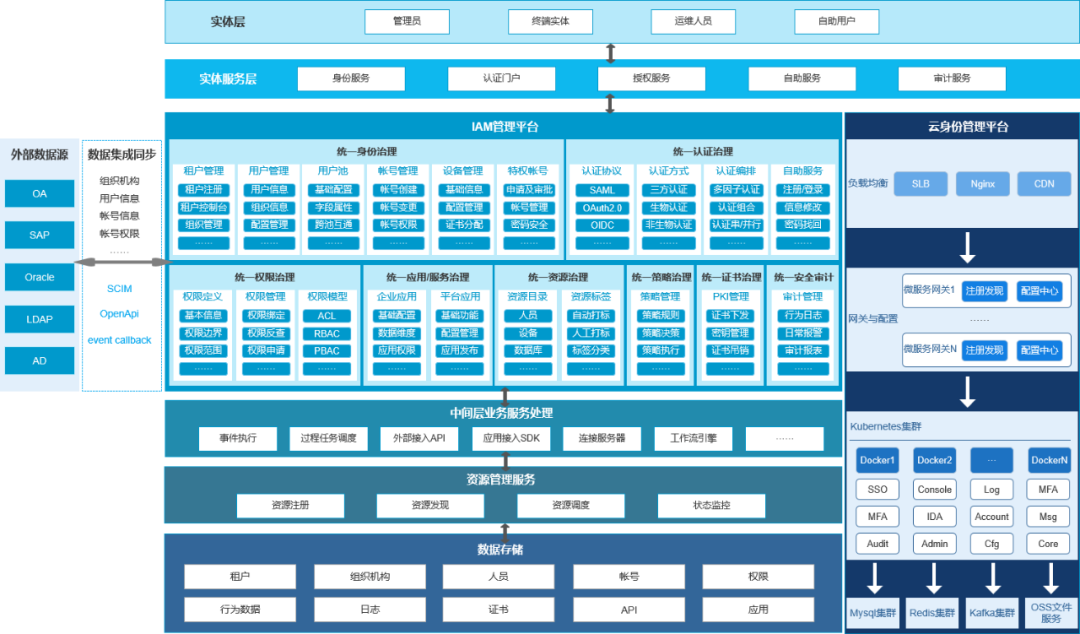

图3 中通现代化IAM平台产品架构

中通现代化IAM平台解决方案,立足于为中通集团C端普通消费者用户、B端用户与内部员工,提供面向云仓、商业、快运、航空、金融、国际等各个业务线系统帐号的统一身份认证和授权的用户中台服务。提供灵活可配的帐号体系、应用及帐号权限管理平台,适配不同业务系统关于帐号创建、注册、登录、修改信息、三方登录以及帐号应用权限(包含功能权限、数据权限)等不同业务场景的帐号管理需要。平台整体包括:

• 实体服务层:为各种身份实体(包括用户池管理员、应用管理员、外部商户、内部员工、普通C端用户等)提供包括身份服务、登录认证门户及SDK、授权服务及审计服务的集中管理平台。

• 控制台层:可针对不同租户、不同用户池、不同应用以及不同帐号提供灵活的配置管理,从而适配各种应用系统的业务发展需要。

Ø 身份中心:租户组织人员管理、用户池内帐号字段属性配置、身份源配置以及灵活定义的数据维度管理。目前已支持通过LDAP同步用户及组织机构数据至身份中心,未来规划SCIM或Open API实现上述数据的批量自动同步。

Ø 认证中心:支持各种认证协议、认证方式以及认证编排。

Ø 应用中心:支持分应用的菜单操作权限、数据权限维度以及应用角色灵活配置。

Ø 权限中心:支持分帐号及角色的功能权限及数据权限配置、以及权限批量操作及权限查询及申请。

Ø 资源中心:支持对资源目录、路径以及资源标签管理。

Ø 策略中心:通过PDP、PIP、PEP各微服务模块的相互配合,实现对不同身份用户的灵活的访问控制管理。

Ø 证书中心:提供证书下发、密钥管理及证书吊销等功能。

Ø 审计中心:记录用户帐号的行为日志,并对异常操作或行为进行报警及相关报表统计。

• 应用服务层:为业务应用服务层提供身份同步服务、任务调度、认证对接服务、应用集成SDK、权限服务以及工作流引擎等业务支撑功能。业务系统可通过上述服务实现与中通现代化IAM平台的应用服务层对接。

• 资源管理及数据存储层:将控制台管理及同步的任何数字资源(租户、人员、帐号、权限、设备、应用、API等)统一进行管理,通过资源中心对上述数据进行统一注册、调度及监控管理,并最终分门别类地存储至数据库表中。从而便于基于资源进行访问控制管理,为IAM的细粒度访问控制管理打好基础。

04 结语

零信任安全体系在近些年得到了越来越多企业的关注与探讨,说明在数字化转型的当下,企业在寻求商业模式升级换代的同时,也面临了更多的安全挑战。而零信任的落地和实践,是一项需要长期坚持和逐步精进的艰巨任务。需要企业明确目标,结合实际的软硬件现状,分阶段推进工作。而在此过程中,构建基于用户、设备、应用的访问控制基础设施是零信任建设的第一步。IAM作为零信任落地的关键基础设施,也理应走在前面。但随着对身份认证及授权的进一步精细化管控,就需要协调网络、资源、策略、证书以及安全审计等不同层面功能的搭建和配合,从而实现更加全面动态化的安全访问控制。

对于零信任安全体系的落地和实践,我们团队一直坚持在前行的路上,这期间经历过探索研究的迷茫,也面对过复杂业务场景的挑战;感受过业务赋能紧迫的压力,也费心于落地方案的设计。努力至今,虽困难重重,但回首环顾,仍心有收获。盼志同道合之士,相互切磋,彼此精进。感兴趣的朋友可在本公众号留言。

作者简介

王静,中通快递高级产品经理。主要负责中通IAM规划建设以及零信任安全体系的落地与实践,致力于企业身份、认证以及策略权限中台建设的研究与探索,欢迎添加微信(wjane_nju)相互交流。

参考资料:

1. Google的beyondcorp安全解决方案:

https://cloud.google.com/beyondcorp/

2. NIST:零信任架构-草案(第二版)NIST SP 800-207,2020年2月

3. AWS的IAM安全解决方案:

https://aws.amazon.com/iam/

4. 中通安全应急响应中心:浅谈助力零信任安全架构的云IAM设计

声明:本文来自中通安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。