2020年1月9日,阿里云应急响应中心监控到致远OA ajaxAction 文件上传漏洞利用代码披露。

漏洞描述

致远OA是一套办公协同软件。近日,阿里云应急响应中心监控到致远OA ajaxAction 文件上传漏洞利用代码披露。由于致远OA旧版本某些ajax接口存在未授权访问,攻击者通过构造恶意请求,可在无需登录的情况下上传恶意脚本文件,从而控制服务器。致远OA官方已针对该漏洞提供补丁,该漏洞利用代码已在互联网上公开流传。阿里云应急响应中心提醒致远OA用户尽快采取安全措施阻止漏洞攻击。

漏洞证明

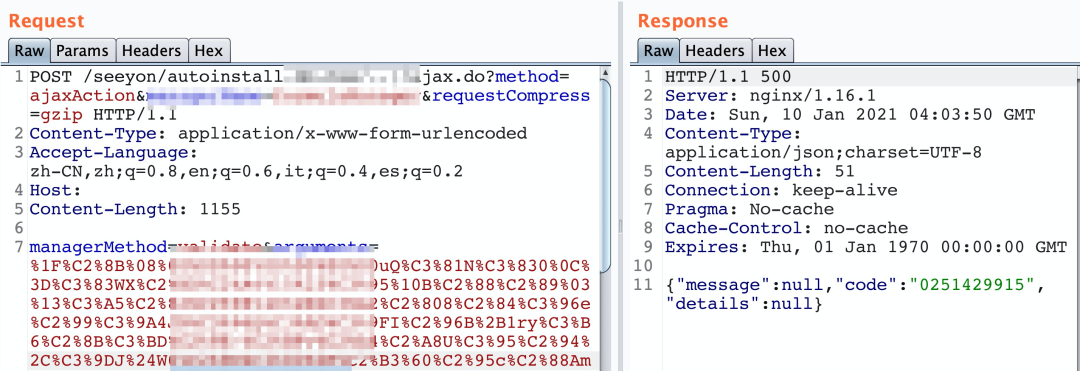

利用致远OA ajaxAction 文件上传漏洞:

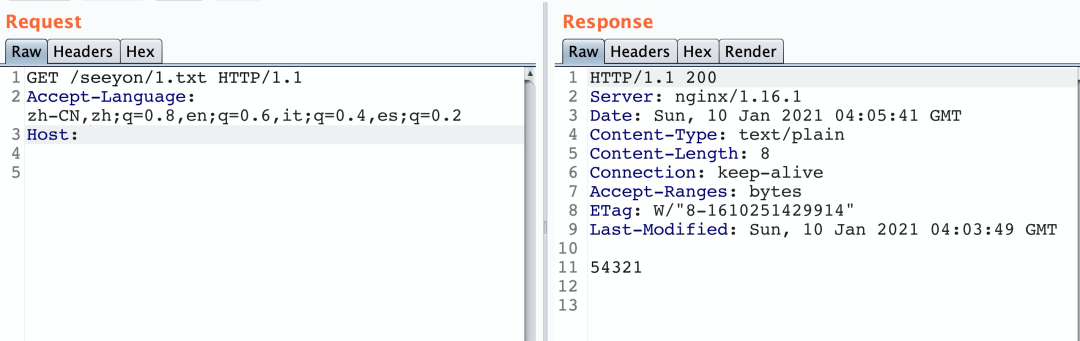

访问上传的恶意脚本:

影响版本

致远OA V8.0、V8.0SP1

致远OA V7.1、V7.1SP1

安全版本

致远OA 各系列最新版本

安全建议

致远OA为商业软件,建议联系官方以获取最新相关补丁,以及升级至最新版本。

相关链接

http://service.seeyon.com/patchtools/tp.html#/patchList?type=%E5%AE%89%E5%85%A8%E8%A1%A5%E4%B8%81&id=1

声明:本文来自阿里云先知,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。