伊朗黑客组织Charming Kitten“迷人小猫” (APT35)近期利用非常复杂的鱼叉式网络钓鱼技术,攻击了来自世界各地的目标,该活动不仅涉及电子邮件攻击,还包括SMS消息。

”迷人小猫“的战术之一是充分利用了西方圣诞节到新年这一长假,在圣诞节期间,欧美大多数公司,办公室,组织等处于关闭或半关闭状态的时候,该组织选择在此期间展开攻击,利用了组织的技术支持和IT部门无法及时处理网络问题这一弊端

迷人小猫的攻击范围主要是中东、欧洲和美国,攻击对象包括政府顾问,政治研究中心,大学教授,记者和环境活动家。

攻击过程及特点

伊朗黑客此次攻击表现出高度的复杂性。受害者不仅通过电子邮件而且还通过短信接收了来自攻击者的鱼叉式网络钓鱼消息,短信并不是黑客常用的手段。

当消息伪装成Google安全警报时,这些电子邮件利用了以前被黑客入侵的帐户,并试图通过与节日相关主题来进行伪装。

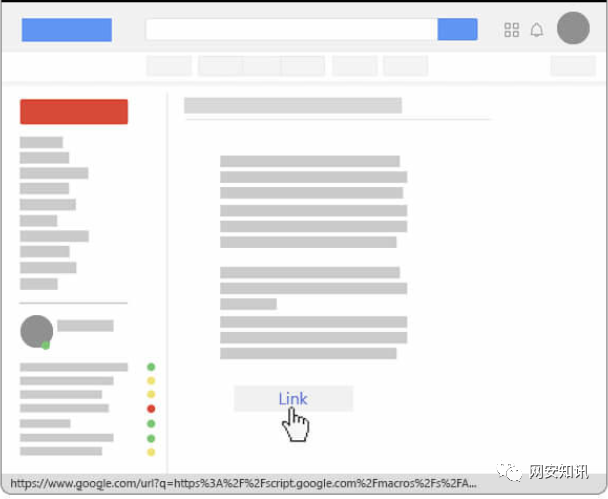

迷人小猫组织设法成功地将攻击隐藏在

https://www.google .com / url?q =

https://script.google.com/xxxx

的合法Google 链接后面 ,即使很警惕的安全专家也可能会上当。

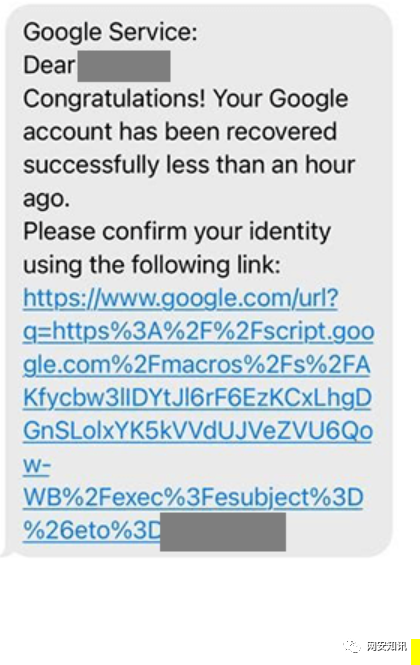

方法1:伪装短信

在此网络钓鱼活动中,“迷人小猫” 使用伪造的短信以欺骗受害者。他们向目标发送确认消息,说明“ Google帐户恢复”;他们声称这些邮件是由Google发送的,用户必须点击SMS中的链接以确认身份。

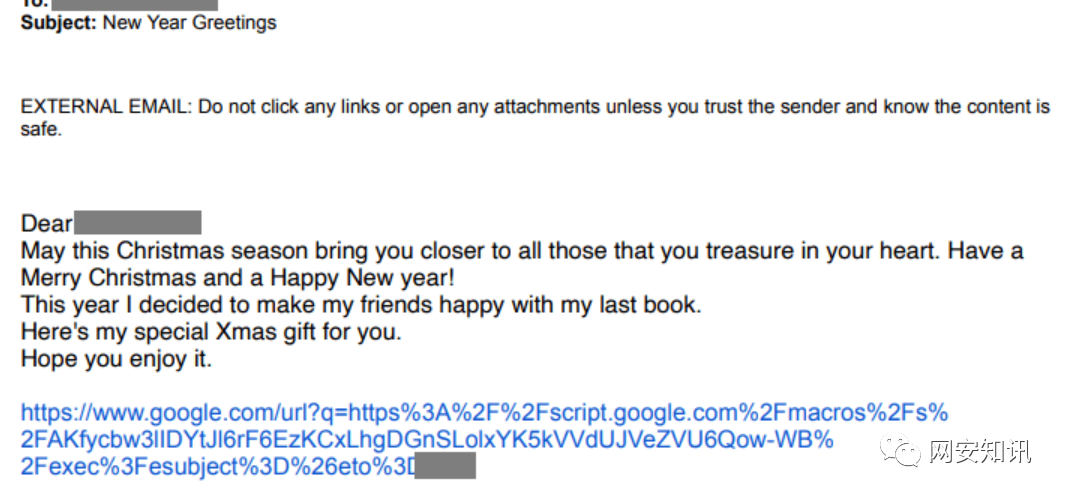

方法2:伪造电子邮件

此网络钓鱼活动中使用的另一种方法是发送带有欺骗性标题的虚假电子邮件,例如“圣诞快乐”,并发送便条/书/照片等,这些通常是由以前被黑客入侵的电子邮件发送的。

攻击者在邮件中邀请接受者打开电子邮件正文中的链接。为了实现这一目标,”迷人小猫“使用了“新年问候”这一主题,邮件行文颇为令人信服,例如“今年,我想让朋友们对我的最后一本书感到满意。这是我给您的特别圣诞节礼物。” 在电子邮件正文中。该链接的结构类似于伪造短信中使用的链接。

最终,合法的Google URL最终将通过不同的网站将访问链接者带到网络钓鱼页面,并要求他们提供个人电子邮件服务(例如Gmail,Yahoo和Outlook)的登录凭据。包括企业电子邮件。

”迷人小猫“及其基本特征

黑客组织Charming Kitten“迷人小猫” ,也称Newscaster, Parastoo, iKittens, Group 83, Newsbeef, NewsBeef。被认为与伊朗联系,该组织活动主要涉及政府,国防技术,军事和外交部门。

“迷人小猫”的基本特征指标如下:

反向IP / DNS查找

通用IP或IP CIDR范围匹配

使用非常规TLD(即.site)和使用WHOIS保护

在URL和子域的名称中使用欺骗性词(例如会话,确认,恢复,验证,服务等)

在短时间内并行使用动态DNS(例如ddns.net),它与其他指标在时间上具有匹配性

声明:本文来自网安知讯,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。