文/柯善学

DOT&E(作战试验和鉴定主任,TheDirector,OperationalTest&Evaluation)是美军试验和鉴定领域的最高主管,由总统任命,其报告直接提交给国防部长和国会。

每年一度的DOT&E年度报告,是非常重量级的国防部报告。笔者一直关注其每年对JRSS(联合区域安全栈)项目的评估结论。

JRSS(联合区域安全栈)是美国国防部联合信息环境(JIE)的最重要的创新之举,是一种标准化的中间层安全设备。既备受颂扬,又屡遭指责,争议不断。自2017年被列入DOT&E年度报告以来,几乎每年都遭到批评。尽管如此,JRSS的预算却屡屡增加。批评反倒成为改进的动力。

在2021年1月6日最新发布的2020财年DOT&E年度报告中,关于JRSS的论调仍然与以往相似。但不同的是,这次不是干说,而是真做——直接关停涉密版JRSS(并没有关停非密版JRSS)。更重要的是,报告强烈地期待零信任架构能够替代JRSS。由于JRSS本质上起到了中间层安全的作用,所以DOT&E报告是希望零信任架构能够承担起国防部网络的中间层安全的重任。

回顾发展历程,笔者推断:尽管以往每年都批评JRSS不行,但国防部也找不到更好的替代品,只好继续改进它;而从2020年开始,国防部终于发现零信任架构有可能成功替代JRSS,并且避免JRSS的弊端,所以开始真刀真枪地要关停JRSS了。

笔者当然希望,零信任架构能够不辱使命。而对于JRSS的历史地位,笔者也还坚持肯定的态度。因为JRSS开创了美军网络中间层安全(即区域安全架构)的先河。当然可以说,它只是增加了一层网络防御的纵深,没有什么了不起;但也可以说,它是Gartner在2019年提出的SASE(安全访问服务边缘)思想的早期实现,也是想把安全推向子网/用户的接入边缘。请记住,国防部是在2012年提出JRSS的设计思想的。那时候,它的实现方式当然是硬件、静态、性能不足的。而一旦Gartner说要用零信任、SDP、SD-WAN等新一代技术去实现的时候,瞬间又包装出一个高大上的SASE概念。

笔者认同JRSS,自然也不会反对SASE。JRSS和SASE之间,当然不只差一个零信任。但如果零信任技术不过关,SASE也只能是空中楼阁。

目 录

1. JRSS创造的中间层安全

2. DOT&E报告中的主要结论

3. DOT&E报告中的主要建议

01 JRSS创造的中间层安全

本节内容为笔者便于读者理解而添加,非DOT&E年度报告内容。关于JRSS的更多信息,请参见本公众号《美军网络安全 | 第3篇:JIE联合区域安全栈JRSS》。

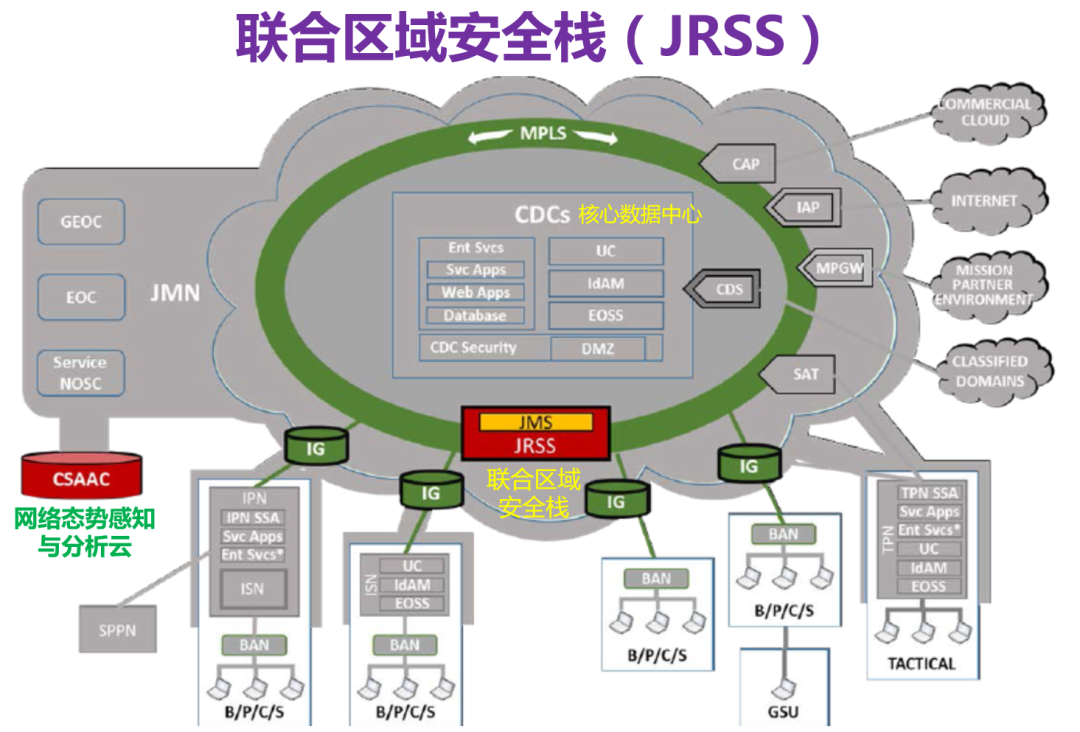

图1-联合区域安全栈的整体概念图

从整体上看,JRSS的目的是要将全局性态势感知下沉到区域一级。因为在没有JRSS之前,国防部只能通过CSAAC(网络态势感知分析云)形成国防部一级(即总部一级)的态势感知,并看不到区域一级(或者说是分支一级)。所以,JRSS成为国防部的一个重要抓手,使得国防部能够将态势感知下探到区域一级,形成更加全面完整的可见性。从这个角度上讲:

CSAAC(网络态势感知分析云)可以类比于云端安全大脑,统管全局。

JRSS(联合区域安全栈)可以类比于区域安全大脑,统管区域。国防部在全球按地域分为二十多个区域,每个区域部署一套JRSS设备(非密版、涉密版各一套)。JRSS并不只是传感器,具有很强的本地安全分析能力。

总之,JRSS旨在形成集中化和标准化的区域安全架构,而非之前在美军各个军事基地构建的各自为政、成熟度各不相同的本地化、非标准化架构。

从观念上看,JRSS的想法很先进,只可惜其实现方式太老旧,难以达成其安全和性能目的。所以,屡遭非议。

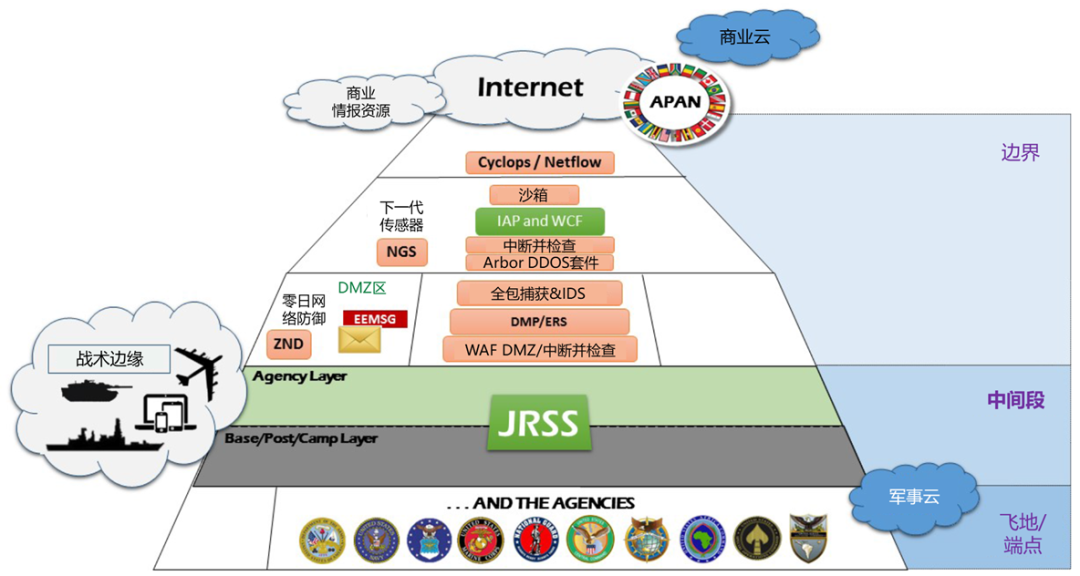

何谓中间层(mid-tier)安全?下图展示得比较清楚:

图2-JRSS部署在中间层

通过增加JRSS,国防部网络共形成三层纵深防御:1)边界(外部边界,如互联网边界、商业云边界等);2)中间段(JRSS);3)飞地/端点(局域网)。

02 DOT&E报告中的主要结论

2020财年DOT&E年度报告的主要结论如下:

1)对涉密网JRSS的评估效果很差。

2020年2月,DOT&E高级网络作战(ACO)团队和国防信息系统局(DISA)红队,与联合区域安全栈(JRSS)项目管理办公室(PMO)一起,开展了一项重要评估活动。

本次活动旨在评估SIPRNET-JRSS(S-JRSS)、SIPRNET联合管理网络(S-JMN)和SIPRNET联合管理系统(S-JMS)的网络态势。这次检查了四个已部署、但未实际运行的S-JRSS堆栈的网络安全状况。

本次评估活动得到了糟糕的网络安全调查结果,这导致项目管理办公室(PMO)关闭了现有的S-JRSS,而数字现代化基础设施执行委员会(DMI EXCOM)也将未来的S-JRSS部署推迟到FY23。2020年8月,DMI执行委员会(前联合信息环境执行委员会)批准了2022财年的缩减开支计划,将S-JRSS工作推迟到2023财年。在此期间,国防部将考虑替代的中间层(mid-tier)防御网络安全解决方案。

注:JRSS目前仅在NIPRNET(N-JRSS)上运行。原计划在2016年安装一个SIPRNET(S-JRSS)版本,其中有几个正在安装,但尚未投入运行。

2)对非密网JRSS的评估结果一直不佳。

向N-JRSS的迁移仍在继续,并不取决于运行测试结果。尽管DOT&E建议暂停迁移,直到安全栈在运行测试中显示有效为止。自2016年以来,N-JRSS作战评估不断显示,N-JRSS无法帮助网络防御者保护国防部组成部门的网络免受实际网络攻击。

2020年1月至3月,JRSS项目管理办公室在美国大陆内的两个N-JRSS生产堆栈上,对选定的加密流量进行了中断和检查(B&I)能力的试点。2020年9月,JRSS高级咨询小组投票决定暂缓实施JRSS B&I,直到对该能力以及如何在国防部使用该能力进行进一步分析。

2020年6月,空军停止资助第346测试中队参与JRSS试验。这导致测试人员无法深入了解空军的方法、优先级和拓扑结构,从而降低了对空军JRSS使用的评估效率。

3)期待用零信任架构取代JRSS。

国防部正在评估国防部采用以数据为中心的安全模式,而不是传统的以网络为中心的安全模式。

美国网络司令部(USCC)在DOT&E评估支持下,正在帮助军种试点实施零信任架构,因为国防部需要评估一个更加以数据为中心的安全模型。这种新模式比JRSS目前提供的边界防御系统保证了更有效的网络安全。

2020年9月,DOT&E开始了一系列验证活动,以支持军种对USCC零信任试点进行的网络安全评估。DOT&E正在通过一系列验证活动帮助评估网络安全,USCC零信任试点的结果将用于指导未来中间层安全(mid-tier security)的发展方向。

在国防部将用户迁移到零信任环境(通常通过软件定义边界(SDP)能力实现)之前,需要修改N-JRSS的概念、设计和使用,以有效、适当地支持和集成到防御网络任务中。

03 DOT&E报告中的主要建议

1)国防部首席信息官(CIO)和国防部组成部门应:

继续开发更加有效的网络安全替代方案以替代JRSS,例如军种正在进行的实施零信任架构的试点工作,并更加注重发展和维持一支训练有素的防御性网络工作队伍。

如果零信任架构被证明是可行的,那么应该完全放弃S-JRSS运行。

停止将新用户迁移到JRSS,直到该系统证明其能够帮助网络防御者检测和应对现实运行的网络攻击,直到USCC、国防部CIO、国防部首席网络顾问和外部顾问的中间层网络安全分析,能够告知未来方向。

在USCC和DOD CIO分析如何在DODIN中最佳利用和实施流量检查能力时,重新评估N-JRSS B&I的功能需求。

优先考虑培训、系统可用性和操作员熟练程度,而不是满足迁移时间表的最后期限。

2)JRSS PMO、DISA Global、国防部组成部门应:

继续关注培训和SOP开发。

操作员培训是任务成功的一个重要因素,作为COVID-19响应的一部分,最近的最低人员配置变化使得操作员的能力更加重要。

3)DISA和国防部组成部门应:

验证JRSS操作员的能力和培训,以便在新用户迁移之前正确配置和使用JRSS服务。

4)DISA(JRSS PMO)、国防部组成部门和JITC应:

与军种网络司令部和作战部队协调,确定真实世界的测试指标和数据源,以支持远程评估和补充作战测试数据。

5)空军应:

考虑恢复346测试中队的JRSS测试资金,以代表空军继续进行JRSS性能评估。

声明:本文来自网络安全观,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。