NO.1

【背景概述】

键盘记录器和窃密软件是众多网络攻击者从目标系统中收集敏感信息的重要工具。这些工具收集目标系统中的凭证,个人身份信息,登录账号信息,浏览器中的网络访问记录以及Cookie。随着地下论坛对商业键盘记录器和窃密软件的开源和破解,这类工具变得很容易被获取并可以被二次开发利用。暗网空间中大肆贩卖的账号密码数据库和其他登录凭证信息,使键盘记录器不再作为独立的攻击工具在窃密攻击活动中发挥作用。于是攻击者将键盘记录功能嵌入到了更为复杂的窃密恶意软件框架中,使得其功能更为强劲,备受众多网络攻击者的青睐。这种聚合了多功能的恶意软件带来了更大的非法收益,特别是部分攻击者针对特定攻击目标定制化开发且可以绕过防御措施的窃密软件更是价值不菲。近年来,通过这些恶意软件窃取的敏感信息在暗网上大肆销售,造成了巨大影响和危害。

NO.2

【键盘记录器:变种和近期活动】

键盘记录器是一个通过模式匹配等算法来识别并记录用户的键盘输入内容的监控软件。被监控者输入的内容会被上传至攻击者控制的服务器,用于分析被监控对象的个人身份信息(PII),金融交易账号信息,电子邮件账号以及各类私人账户登录信息。苏联情报机构早在 20 世纪 70 年代就使用键盘记录器监控其他国家驻莫斯科大使馆使用的 IBM 电动打字机。他们将记录下来的信息通过无线电发送给苏联情报机构。而随着通信技术的进步,键盘记录器的功能也在逐渐增强,包括收集敏感信息,监听通话内容,记录GPS 位置,截取屏幕记录,捕获麦克风以及摄像头信息。仅在 2020 年,安全分析机构观察到的 CRAT,Vizom 木马,LodaRAT,EventBot,EvilQuest 勒索软件和 Anubis 木马等恶意软件均具备键盘记录功能。

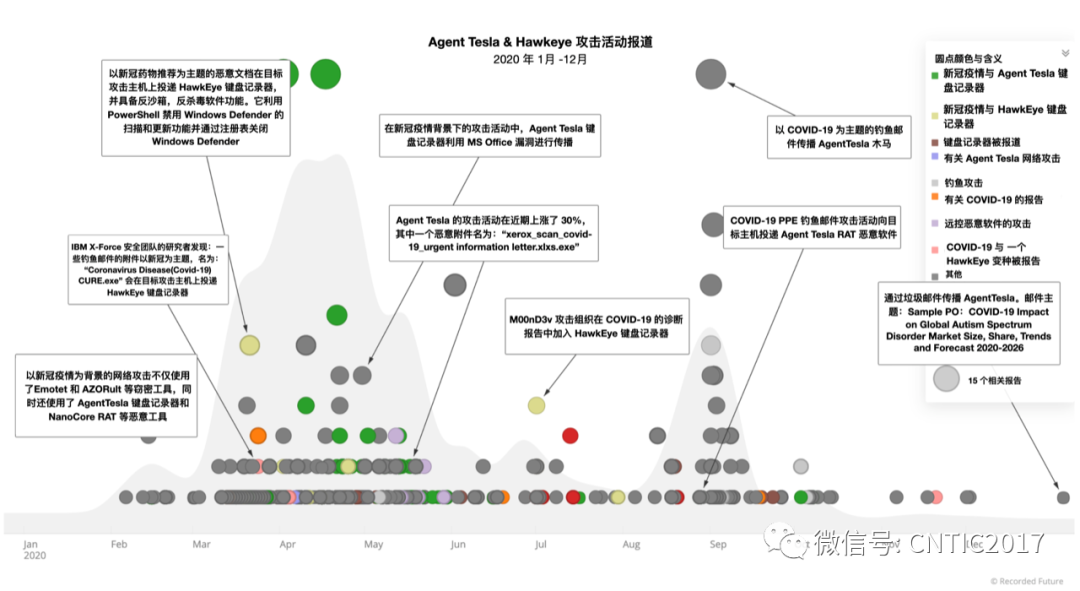

图 1: 在 COVID-19 疫情期间愈发活跃的 Agent Tesla 和 Hawkeye 攻击活动(来源:Recorded Future)

与此同时,独立的键盘记录器也广泛存在。Record Future 就观察到了仍被独立使用的 57 种键盘记录器。在新冠疫情期间,由于居家办公措施的实施,攻击者通过疫情主题的钓鱼邮件投递 Agent Tesla 和 Hawkeye 这两种键盘记录器。

当前一些研究发现,Agent Tesla 键盘记录器近期迭代更新了 C2 通信的基础设施,而其窃密功能也随着开源社区的迭代开发在不断演进。一些 Agent Tesla 的变种还可以针对部分冷门 web 浏览器存储的凭证信息进行窃取,同时可以使用 Tor 网络绕过安全防御机制。黑客组织 “Vendetta” 就使用了 Agent Tesla 和 Hawkeye ,假借疾控中心的名义,实施以新冠为主题的网络钓鱼攻击。

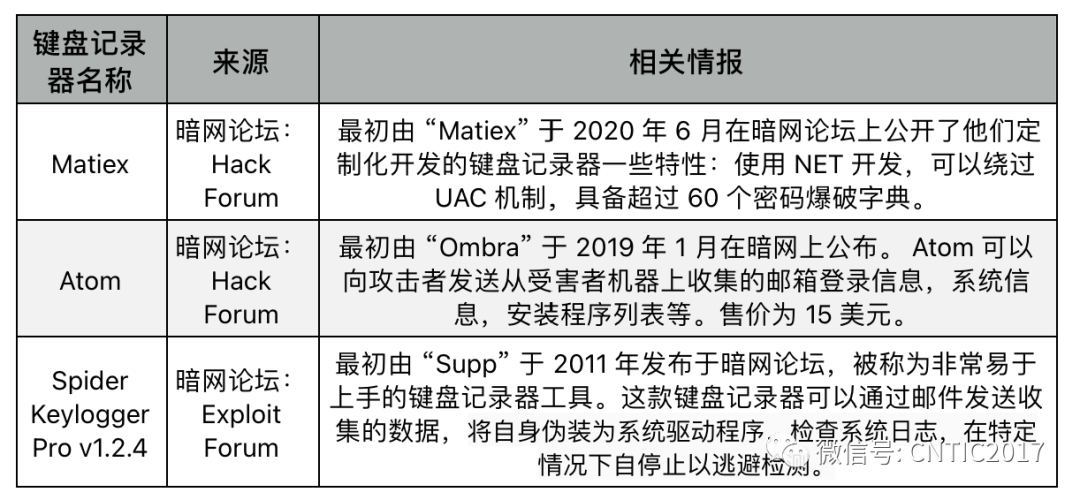

表1:三个在暗网论坛公布并销售的定制化键盘记录器变种

另一些对暗网的研究发现,2020 年暗网中键盘记录器的主要公开来源是 Cracked Forum, Hack Forums, Nulled Forum 以及 Best Hack Forum,被讨论最多的键盘记录器变种分别是 Agent Tesla、Atom Logger、Project Neptune 2.0、Rapzo Logger 1.5、Silent keylogger 1.6、Digital keylogger 3.3 和 Hawkeye。这些恶意工具的开发者也在不断的更新多功能和定制化的键盘记录器。其中一款工具,自2011年便在技术论坛上发布,至今还有开发人员持续在最初发布的论坛维护更新。

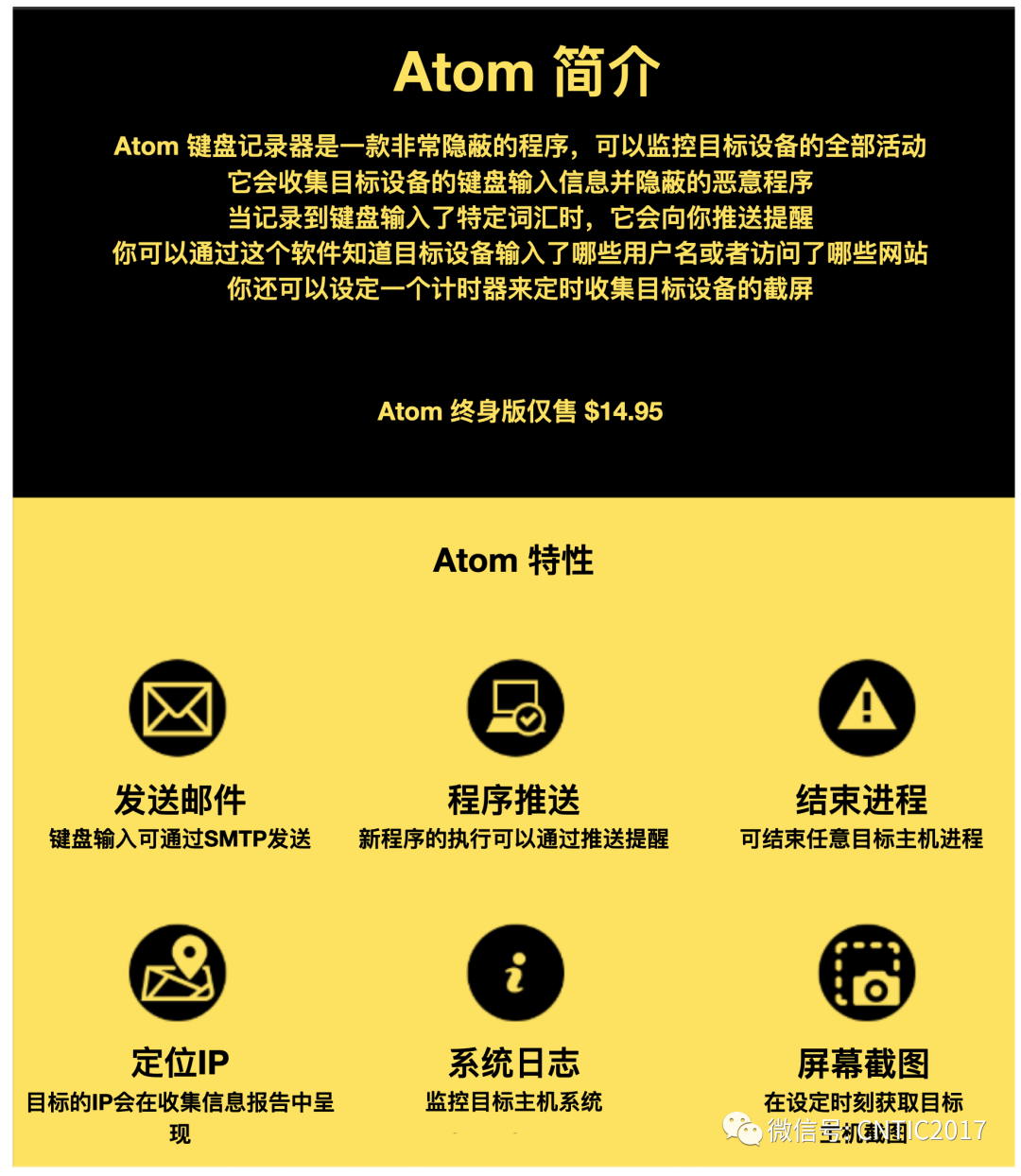

图 2: 软件编写者制作的 Atom 简介和特性广告

NO.3

【窃密软件:变种和近期活动】

窃密软件用于窃取目标主机上的敏感信息,同时也可以在受害者机器上安装植入第二阶段的有效载荷。这些恶意软件通常会预设一些窃密目标,比如从浏览器,电子邮件客户端或者文件管理软件中窃取登录凭证,加密货币的钱包私钥,浏览器 Cookie 以及网络犯罪者感兴趣的其他信息。这些软件的本质比较类似于 RAT 远控工具,提供了一些允许攻击者操纵目标主机的交互模块。这种综合性功能吸引了很多网络攻击者购买或者二次开发这样的恶意软件。

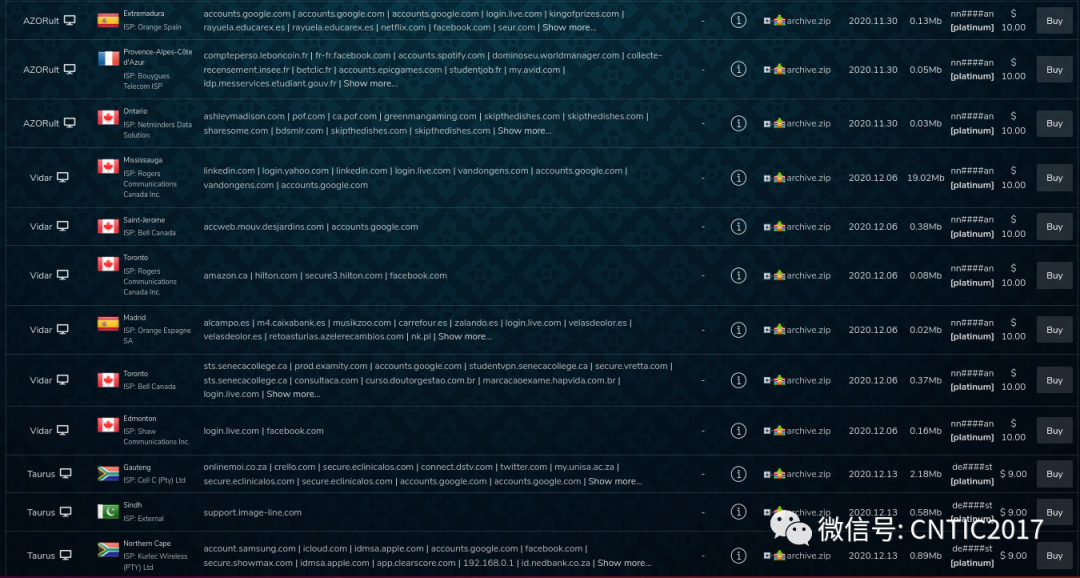

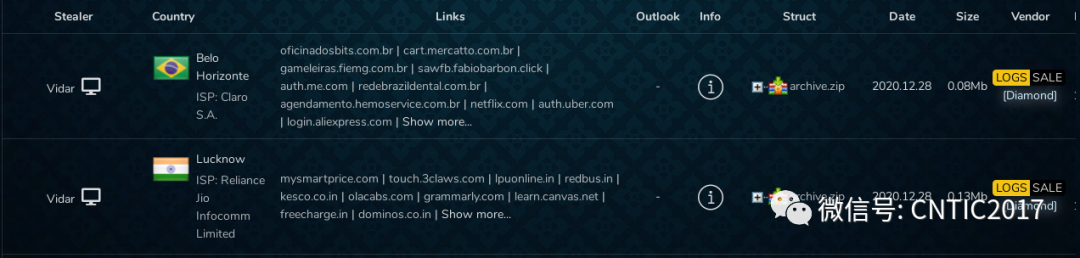

图3:暗网市场 Russian Market 罗列的窃密软件变种

一些攻击者贩卖其控制主机下的受害者信息,比如账号密码,IP 地址,操作系统信息,账户信息以及受害主机的访问权限并获得了巨额的非法利润。在暗网市场上, Genesis Store 和 Russian Market 就提供了类似的服务。Genesis Store 在2020年利用 AZORult 获取目标主机的敏感信息。而 Russian Market 使用 Raccoon, Viderm, Taurus 以及 AZORult 的变种获取敏感信息,并在其信息贩卖网站上列出获取的受害者访问凭证。

图4:暗网市场列出的窃密软件变体以及受害者地理位置,访问链接以及其他数据信息

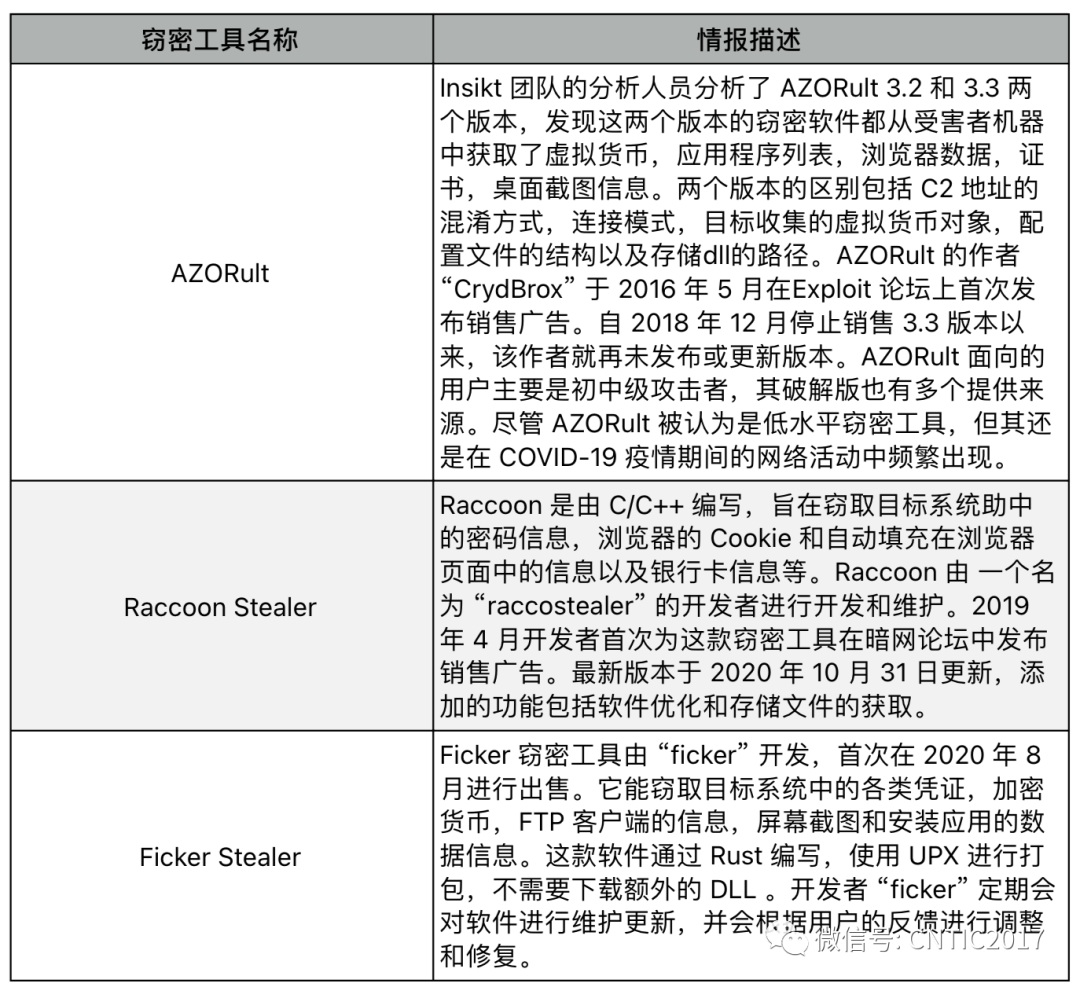

类似于键盘记录器,恶意软件开发者同样开发了很多商业窃密软件的破解版,开放源代码并允许其他开发者创建定制化的变种。网络攻击者会在暗网论坛上推广或者讨论窃密软件或者软件变种,而在 Exploit 和 XSS Forums 存在大量的定制化工具讨论。Cracked Forum, Hack Forums, Best Hack Forum 和 WWH-Club 这些论坛也有大量的窃密软件广告和销售渠道。在这些论坛中销售最火热的窃密软件分别是:WARZONE RAT, Raccoon, RedLine, ToxicEye 和 AZORult。

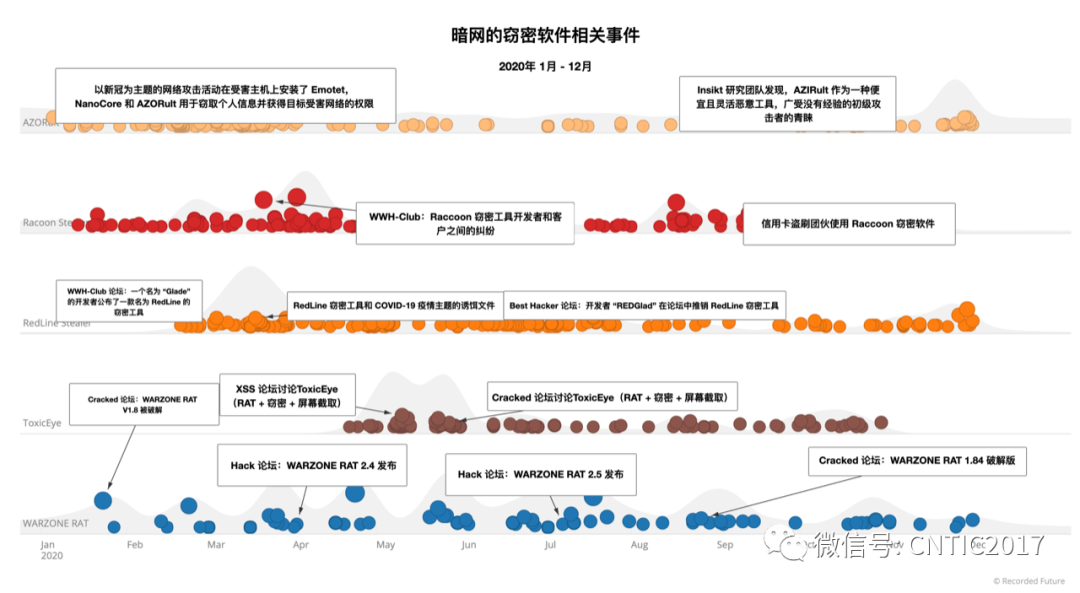

图5:2020年1月至12月的窃密工具活动(来源:Recorded Future)

表2:三个窃密工具的变种和它们的更新情况

NO.4

【总结和防御策略建议】

尽管由于技术和安全防御措施的提升,独立的键盘记录器及其变种已经过时,但很多攻击者仍旧基于这些工具来开发和改进更为复杂的恶意软件,并将键盘记录信息获取作为他们攻击链中的重要一步。随着键盘记录功能在恶意软件中变得越来越普遍,攻击者会利用各种方式逃避安全软件的检测来确保能键盘记录功能的正常执行。此外,随着居家办公措施的流行,远程登录场景变得非常普遍。攻击者会通过各种方式在这种场景下获取键盘输入记录和其他登录数据以达到敏感信息获取的目的。

针对键盘记录程序和窃密软件的防御策略包括:

运行最新的杀毒软件或其他终端保护工具来监控和扫描键盘记录程序。

对各类软件和浏览器进行更新,因为更新会包括漏洞补丁和替换过时的插件和附加组件,阻止攻击者利用这些漏洞渗透到设备中。

使用密钥软件来免去输入密码的步骤,防止被攻击者监控键盘记录。

购买付费的安全解决方案,扫描系统中存在的漏洞并进行修复。

部署入侵检测系统(IDS),入侵防御系统(IPS),或任何网络防御机制以发现恶意活动。

监控系统驱动和注册表的可疑变化,重点是对键盘输入的捕获。

本文为CNTIC编译,不代表本公众号观点,转载请保留出处与链接。

原文标题:Keyloggers and Stealers Help Harvest Lifeblood Data of Criminal Activities

原文地址:

https://go.recordedfuture.com/hubfs/reports/cta-2021-0128.pdf

编译:CNTIC情报组

声明:本文来自国家网络威胁情报共享开放平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。