通告背景

2021年2月10日,微软每月的例行补丁包中修复了一个Windows系统本地提权漏洞,本地攻击者可以利用此漏洞提升到system权限,据称此漏洞被用于定向攻击活动。

奇安信息威胁情报中心红雨滴团队第一时间跟进该漏洞并确认其可用性,漏洞相应的利用程序已经公开,有可能被改造来执行大范围的攻击,已经构成现实的威胁。目前微软已经修补了此漏洞,奇安信息威胁情报中心提醒相关用户及时安装2月补丁。

漏洞概要

漏洞名称 | Microsoft Windows本地提权漏洞(CVE-2021-1732) | ||||

威胁类型 | 本地权限提升 | 威胁等级 | 高 | 漏洞ID | CVE-2021-1732 |

利用场景 | 本地普通用户通过执行漏洞利用程序获取system权限。 | ||||

受影响系统及应用版本 | |||||

Windows Server, version 20H2 (Server Core Installation) | |||||

Windows 10 Version 20H2 for ARM64-based Systems | |||||

Windows 10 Version 20H2 for 32-bit Systems | |||||

Windows 10 Version 20H2 for x64-based Systems | |||||

Windows Server, version 2004 (Server Core installation) | |||||

Windows 10 Version 2004 for x64-based Systems | |||||

Windows 10 Version 2004 for ARM64-based Systems | |||||

Windows 10 Version 2004 for 32-bit Systems | |||||

Windows Server, version 1909 (Server Core installation) | |||||

Windows 10 Version 1909 for ARM64-based Systems | |||||

Windows 10 Version 1909 for x64-based Systems | |||||

Windows 10 Version 1909 for 32-bit Systems | |||||

Windows Server 2019 (Server Core installation) | |||||

Windows Server 2019 | |||||

Windows 10 Version 1809 for ARM64-based Systems | |||||

Windows 10 Version 1809 for x64-based Systems | |||||

Windows 10 Version 1809 for 32-bit Systems | |||||

Windows 10 Version 1803 for ARM64-based Systems | |||||

Windows 10 Version 1803 for x64-based Systems | |||||

漏洞描述

该漏洞由函数win32kfull!xxxCreateWi ndowEx 对应用层回调返回数据校验不严导致,本地用户执行漏洞利用程序获取系统权限。

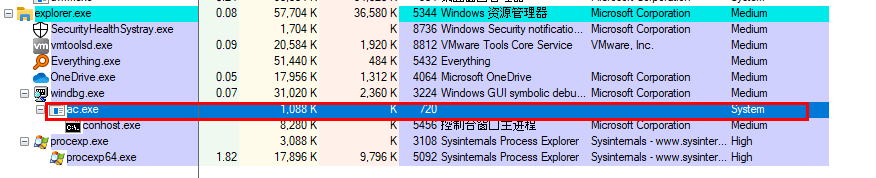

如下所示,该样本运行之后将修改当前进程的token为system token,从而完成提权操作。

影响面评估

此漏洞主要影响主流Win10系统,影响面相当大。

修复方法

该漏洞相应的补丁包已于2021年2月发布,可通过以下链接获取相关安全补丁:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1732

参考资料

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1732

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。