去年12月披露的SolarWinds供应链事件,给美国所有科技公司和政府机构狠狠上了一课,可以说是“伤害性不大,侮辱性极强!”

虽然美国国会对始作俑者到底是不是俄罗斯情报机构还有争论,但这次黑客事件实实在在打了美国的脸。毕竟,连共和党参议员自己都承认“这是一次相当成功的情报行动。”

这次攻击事件带来的伤害,可能仅次于2016年俄罗斯两大间谍组织联手偷了DNC(美国民主党国家委员会)19000多封绝密邮件,而且就发生在当年美国总统大选前几个月……

为了深刻反思SolarWinds事件,美国国会在2月的最后一周连开两场听证会来复盘。会中,最早发现入侵证据的安全公司火眼(FireEye)公司CEO 凯文·曼迪亚,更是提出了灵魂反问:“我们美国的吹哨人呢?”

这一问题显然其他参与听证会的CEO和议员都意识到了,这两次听证会后,美国很可能要更新2015年的《网络安全信息共享法案》,促进各部门和科技企业之间的信息流通,以便对入侵事件做出快速反应,同时鼓励勇做“吹哨人”,保护“吹哨人”!

SolarWinds,来源:USNews

SolarWinds,来源:USNews

恨!黑客一年前做了攻击“预演”都没警觉

白宫在2月的时候给这次攻击事件盖了个戳,有9个联邦政府机构和近100家公司在此次攻击中受到威胁,其中包括美国宇航局和联邦航空管理局。

在国会的两次听证会上(注:分别是2月23日参议院情报委员会举行的听证会,2月26日众议院监督和改革委员会和国土安全委员会举行的联合听证会)国会主席则表态,SolarWinds是美国历史上最严重的一次网络攻击事件。

(左起)众议员James Comer,Bennie G. Thompson,John Katko和Carolyn Maloney主持了26日的联合听证会,来源:BankInfoSecurity

(左起)众议员James Comer,Bennie G. Thompson,John Katko和Carolyn Maloney主持了26日的联合听证会,来源:BankInfoSecurity

那它到底是怎么发生的?首先事件主体SolarWinds是一家大型IT服务商,美国大科技公司都用它家的网络监控产品Orion。攻击者在Orion的更新中植入了一个称为“Sunburst”的后门,发起了供应链攻击,于是SolarWinds的18000名客户下载更新后都中招了,其中一些公司遭到了攻击者的进一步入侵。

有意思的是,火眼的CEO 凯文·曼迪亚在23日的听证会上透露,攻击者疑似在2019年10月进行了一次“预演”来进行技术测试,然后在2020年3月至6月之间开始实际攻击。

曼迪亚称,“攻击者安装了一个无害的内置程序,以确保它能够进入生产环境。“他补充这是火眼的100名工程师花了10000多工时的调查发现。

微软总裁 布拉德·史密斯也陈述了公司的调查结果“此次攻击至少有1000名开发者参与“,他表示,并非所有的开发者都参与了最初的攻击,许多人是负责企业中招Sunburst后门之后,部署一些二次恶意软件。

至于为什么这次攻击存在了一年之久都没被发现?史密斯表示“这是一次非常复杂、非常有耐心、坚持不懈的攻击。”

公司拉踩:我预警了,你为什么无动于衷?

在SolarWinds攻击事件发生时,各大科技公司并没有第一时间预警响应、互通信息,而是开始了“花式拉踩”。

微软总裁 布拉德·史密斯在26日的听证会上向议员表示,微软已经发表了32篇文章,记录微软在其竞选期间观察到的和从SolarWinds攻击者那里看到的一切,而谷歌只发表了1篇博客文章,亚马逊则保持沉默,什么也没有发表。(注:23日的听证会上,参议员质疑此次攻击利用了亚马逊的部分网络服务;25日亚马逊公开承认其弹性云服务EC2被攻击者利用)

史密斯暗戳戳表示,“我们行业中一些大公司明明已经参与其中,却并没有公开回应,甚至连一点告知客户的迹象也没有。”

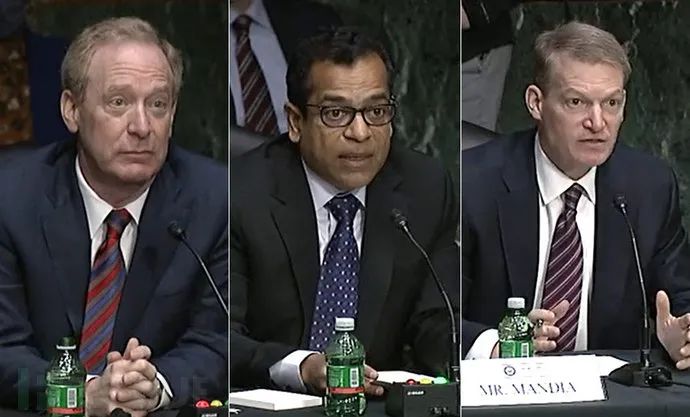

(左起)微软总裁布拉德·史密斯,SolarWinds首席执行官Sudhakar Ramakrishna和火眼CEO凯文·曼迪亚出席23日的听证会,来源:BankInfoSecurity

(左起)微软总裁布拉德·史密斯,SolarWinds首席执行官Sudhakar Ramakrishna和火眼CEO凯文·曼迪亚出席23日的听证会,来源:BankInfoSecurity

DomainTools 高级安全研究员乔 · 斯洛维克称,亚马逊的 AWS 可以贡献出 SolarWinds 攻击中的黑客的财务信息,披露黑客在互联网上的网络流量数据,以及黑客们存储在亚马逊 AWS 服务器上的数据。这些数据都能显示黑客还在从事什么活动,可能还在使用什么工具。

但亚马逊高管们拒绝参加国会举行的听证会。

拉踩其他公司的微软,也不是完全“清白”。

SolarWinds称,攻击者最初是通过微软0ffice 365服务的漏洞进入其系统。微软虽然强烈否认此说法,但也不得不承认攻击者获取了其部分产品的源代码。因此,微软在SolarWinds事件发生后也面临了严格审查。

微软的另一个“老对手”谷歌则被爆出,在听证会前游说议员。据报道,谷歌22日向议员们提供了一份列有十几个问题的清单,旨在审查微软产品的安全性,如Windows 10、 Azure 和 Office 365。

国会反思:大家为什么不共享威胁情报呢?

公司间的花式拉踩让国会开始反思,你们为什么不共享威胁情报呢?如果在事件发生时有个“吹哨人”对入侵第一时间做出反应,各公司互通持有的情报,那事件是不是能早点查明原因,缩小影响范围,甚至提前防范。

火眼的CEO 凯文·曼迪亚提出,“必须有一种机制,让那些感应到攻击的人能够迅速共享情报和数据,以保护国家和行业,这就是所谓的‘吹哨人’。吹哨人有义务将威胁情报分享给政府机构,同时我们必须保护吹哨人,使他无畏于各种阻碍和披露。这样我们才能将情报快速掌握在自己手中,并开展调查。“

(左起)火眼CEO凯文·曼迪亚,SolarWinds首席执行官Sudhakar Ramakrishna和微软总裁布拉德·史密斯出席23日的听证会,来源:Reuters

(左起)火眼CEO凯文·曼迪亚,SolarWinds首席执行官Sudhakar Ramakrishna和微软总裁布拉德·史密斯出席23日的听证会,来源:Reuters

参与这两次听证会的科技公司高管和议员们认为,在发生重大数据泄露事件时,需要做更多的工作来共享情报。

目前的焦点仍是各个层面的威胁情报共享,包括联邦政府和科技企业。例如,网络安全监管机构CISA(网络安全与基础设施安全局)的职权和能力,科技企业是否勇于披露安全事件的流程和机制。

美国国土安全委员会高级成员约翰·卡特科在26日的听证会上表示, 尽管根据2021年《国防授权法案》,CISA已被赋予更大的权力来进行威胁监管,但还需要更多的职权如对科技企业的整体知情权,以有效地防御和快速反应。

微软总裁 布拉德·史密斯表示,企业和联邦机构应该共享网络安全情报,但有的公司可能会因为担心可能违反法律而犹豫不决。他说,美国的违约披露法也应该加强,“必须鼓励,甚至强制某些企业或吹哨人发出预警报告。”

这次SolarWinds事件,可能反推国会更新2015年《网络安全信息共享法》,促进各部门和科技企业之间的信息流通,美国的吹哨人可能会越来越多。

声明:本文来自FreeBuf,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。