文│ 中国信息安全测评中心 高金萍 石竑松 张宝峰

随着全球网络安全状况的日益复杂,芯片作为关键基础设施中组成信息技术产品的基础硬件,其安全性可对基础网络和重要信息系统的保密性、完整性和可用性乃至国家安全产生重要影响。芯片安全不仅体现在其功能上,还在很大程度上受其供应链各环节的影响。

一、芯片供应链安全测评

在物流术语中,供应链是生产及流通过程中,涉及将产品或服务提供给最终用户活动上游与下游组织所形成的网链结构。芯片产品的供应链不仅涉及传统的物流运输环节还涉及芯片全生命周期的研发、生产、封装、测试、运输、销售、维护等阶段。鉴于其重要性的日益凸现 , 国际社会纷纷出台国家供应链安全政策,采取测评认证、供应商安全评估、安全审查等各种手段加强供应链安全。由于芯片产品生命周期长且制造工艺复杂使得涉及的相关场所具有一定的特点,往往一家芯片制造工厂或封测厂要为多家芯片研发设计公司提供服务。因此,为了保障芯片生命周期中各环节的安全性,对芯片产品供应链场所进行安全性测评是保障供应链安全极其重要的一环。

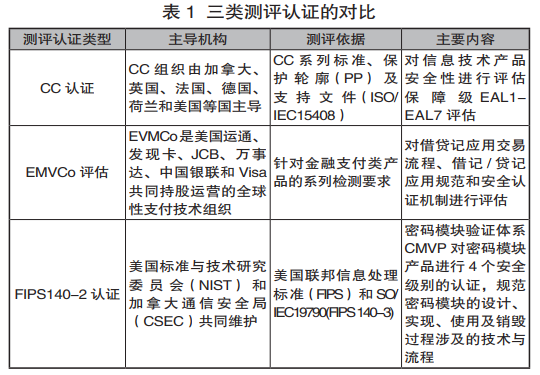

近二十年来,在信息安全测评认证领域,随着测评认证体系的完善以及测评技术的发展,目前,智能卡芯片产品获得的安全测评认证主要有三类,分别是通用准则(Common Criteria,CC)认证、EMVCo 的芯片产品安全性评估以及 FIPS140-2 密码模块认证。三类测评认证的主导机构、测评依据、主要内容详见表 1。

由表 1 可见,三类测评认证除了对芯片产品本身具有的安全性提出要求并开展检测之外,还要全面考察产品整个生命周期全阶段所采取的安全措施是否符合要求。特别是 CC 和 EMVCo 两个测评体系也都有针对芯片产品供应链中的设计、生产、封测场所进行安全性评估的测评标准、方法和服务。每年平均有 20 余个芯片供应链上下游企业场所通过德国认证体联邦信息技术安全局(BSI)的 CC 安全性认证,目前 EMVCo 官网上处于有效期的认证场所也有 2O 余个。

二、以 CC 框架为基础的场所测评方法及现状

下文将重点针对三类测评认证中的 CC 标准为依据开展的场所测评进行重点分析和介绍。CC 框架下的场所认证(Site Certification)是 CC 组织从2006 年开始试验性推出的区别于产品测评的一类测评认证,其中场所作为测评或认证的对象,且只针对保障级为 EAL3 级及以上产品测评级别服务的场所。德国 BSI 是最早进行试验性场所认证的机构,也是目前最成熟的场所认证机构之一。执行测评的机构主要为 Brightsight、TUV、SRC 等欧洲芯片安全性测评实验室。世界主要的智能卡芯片设计厂家(NXP)、芯片代工厂(TSMC、GLOBALFOUNDRIES、UMC)、掩膜版生产厂家(AMTC)、智能卡厂家(Gemalto)等多地或多条产线场所,均已数次通过 CC 场所认证,且通过的级别向 EAL5 以上的高保障级别发展。

在德国 BSI 试验性场所测评认证的基础上,CC 组织于 2007年底推出关于场所认证的指导性文 件 CCDB-2007-11-001, 对场所认证的意义、过程和方法进行了全面的说明。测评内容包括通过定义扩展保障类 AST(SiteSecurity Target Evaluation),来评估场所安全目标 SST(SiteSecurity Target)的充分性和一致性;另一方面通过评估场所在配置管理、开发安全、交付等生命周期支持方面的安全情况,给出该被测评场所是否满足特定安全保障级的结论。

SST 作为证明场所资产所有者采取对策的充分性和正确性的有力证据,其在以 CC 标准为依据的安全性评估中具有十分重要的作用。SST 的核心内容是针对场所提供的服务,确定场所内需要保护的资产以及面临的威胁,提出有针对性的保障措施等进行描述。SST 从描述资产和资产所面临的安全问题开始,以安全目的形式描述对策,并证实对策对抗安全问题中描述的威胁是充分的,其论述内容的有效性是评估结果有效性的重要保证。因此SST 的有效性对安全问题定义的依赖性很强,而对安全问题的推理又超出了 CC 标准的内容范围,因此采用科学化的方法对被测评场所安全问题进行定义在安全评估中是十分必要和有价值的。

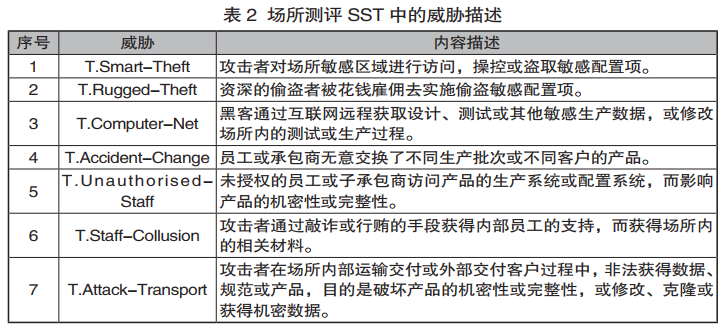

梳理资产及其面临的威胁即为安全问题定义,目前国际场所测评无论被测评场所提供的服务类型如何,在其 SST 中定义的几类威胁内容大致相同, 具体见表 2:

由于 CC 支持性文件 CCDB-2007-11-001 中没有描述场所安全问题的推导过程,目前场所 SST 安全问题定义在风险点提取的方法上欠缺可见的系统性,使得威胁内容没有特定分类标准,威胁点之间的逻辑关系不是很清晰,不便于描述具体的安全对策及防护措施,同时大多数场所测评 SST 中威胁定义的内容大致相同,没有体现提供不同服务场所各自的特点和实际情况。本文将参考威胁建模的方法,以芯片生产场所为例,描述一种更加明确的威胁推导思路和安全问题定义方法,以便为芯片供应链厂家完善各自的场所安全措施提供指导,并为国内检测机构场所测评提供方法指引。

三、芯片供应链场所安全性测评方法

(一)芯片供应链分析

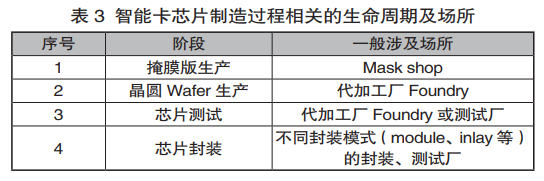

以智能卡芯片为例,常规的生命周期阶段一般包括硬件芯片研发、软件(嵌入式软件和应用)研发、掩膜版生产、晶圆(wafer)生产、芯片测试、芯片封装、(预)个人化、使用、销毁等。其中,与芯片制造过程相关的阶段和场所如表 3 所示,各阶段控制主体负责并保障该阶段的安全性。

虽然上表中各阶段所承担的工作和服务较单一,但随着集成电路设计及制造技术的发展,芯片门级规模和集成度的增加,线宽的减小,一方面生命周期各阶段流程变得更为复杂,另一方面各阶段交付环节增加,一个阶段往往会涉及多个场所或一个场所中的多个建筑地点。鉴于上述流程中,以晶圆 wafer 生产流程最为复杂,分析清楚该阶段场所存在的威胁风险,将有助于对其他阶段场所的同类分析所借鉴和引用。故本章节将重点以表 3 中的晶圆 wafer 生产场所为研究对象,详细分析该阶段中可能存在的威胁风险点,以便为后续全面准确进行安全对策的提出打下基础。

(二)晶圆生产场所威胁定义方法

下文将在通用评估标准 CC 框架下,参考威胁建模方法对芯片供应链中的晶圆生产场所进行安全性分析。

1. 资产分析

晶圆生产场所内需要保护的资产与所提供的服务密切相关,细化该场所提供的常规生产流程,如photo、etch、CMP 等工艺流程之外,其还应包含生产过程中的图形测量、掩膜版维护和保管、芯片失效分析、报废品销毁等过程。将各过程中场所需要保护的资产归纳为大致两类,一是数据类资产,包括与晶圆生产相关的规格数据、生产过程相关的流程、工艺参数、测试相关的测试脚本和用户数据等;第二类实物资产,包括掩膜版、晶圆、报废的掩膜版和晶圆等。以上资产的泄露、修改和损坏都会给芯片产品在实际使用阶段带来安全风险。

2. 安全问题定义

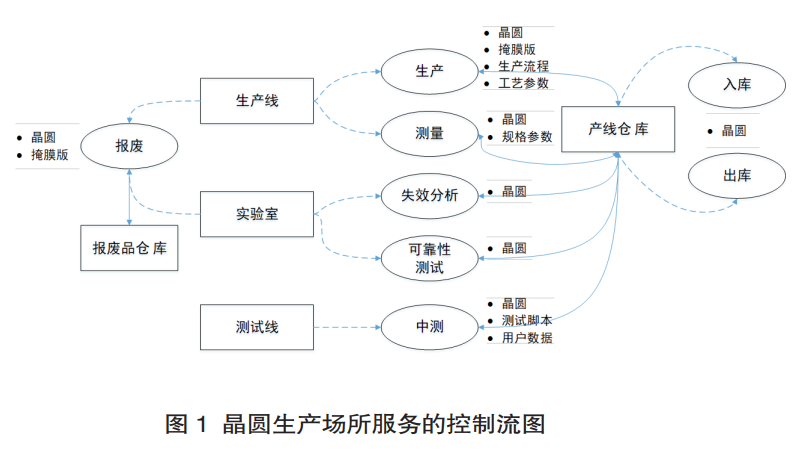

场所进行安全性分析除要求场所安全控制主体对场所服务流程的把控之外,还需要具有一定的安全知识及威胁建模经验。晶圆生产场所需采取安全措施以应对上述资产面临的威胁,对威胁的理解和定义应是全面的,根据 CCDB-2007-11-001,需要识别和确定场所中的威胁主体、资产和攻击动作,以清晰地描述每一个威胁。为了界定清楚晶圆生产场所威胁的三要素相关内容,本分析方法需要提取场所中由以下元素构成的控制流图,如图 1 所示。通过场所实体(矩形表示)、过程(椭圆形)、资产(平行线)、服务流程(虚箭形线)、交付过程(箭形线)等元素的区分,提取晶圆生产场所服务的控制流图。

图 1 中所有的场所实体需对控制的服务流程和交付过程,采取安全措施以应对威胁资产的风险。以图中生产线实体为例,在生产、测量以及与库房的交付流程中,面临的威胁按照远程威胁和本地威胁归纳为两类:(1)远程威胁,包括攻击者通过互联网远程获取或修改场所内的设计、测试或其他敏感生产数据;(2)本地威胁,包括一是针对实物资产的攻击,即对晶圆和掩膜版的盗取、篡改和物理破坏;二是场所内发生规格参数、用户数据等敏感数据的泄露和篡改。

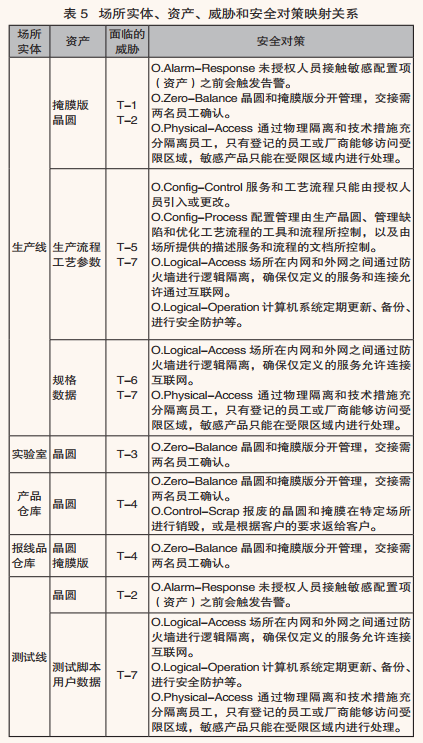

其中,远程威胁主体为恶意或被雇佣的具备一定渗透攻击技术的网络黑客,本地威胁主体主要为相关产线和场所的工程师、操作工,或被恶意攻击者敲诈、雇佣的相关产线人员。表 5(见下页)列出了在晶圆生产阶段可能面临的威胁示例,与表 2内容相比,通过上述分析方法得到的威胁内容更具系统性,全面覆盖了生产场所内的各个流程、地点和交付环节,并用威胁三要素的方式进行描述,被测评的晶圆生产场所可以采用此分析方法在提交的SST 中对相关内容进行分析描述,并提出有针对性的安全对策避免安全风险的发生;场所测评人员也可以按照此方法,全面的梳理威胁以确认该场所采取安全措施的充分性。

(三)晶圆生产场所安全对策的定义

CC 标准以安全目的形式描述对策,并通过配置管理、开发安全、交付控制等方面的管理和技术措施将安全对策进行落实。通过上述场所威胁的定义,场所安全控制人员可以结合图 1 和表 4,按照场所实体、资产、面临的威胁等维度进一步细化对应其关系,并较清晰的对应上目前芯片制造场(以TSMC SST s0120b 为例)所定义的安全对策(以 O. 进行标识),具体内容见表 5 所示。

综上所述,采用本文提出的芯片供应链场所安全问题定义方法,将为后续安全对策有针对性和较完整的提出,奠定基础。此外,鉴于芯片供应链各阶段的特点,如掩膜制造较晶圆制造流程具有相似性且要简化,此文提出的场所安全性分析和测评方法可直接应用于掩膜生产场所,并可扩展应用到芯片供应链其他各环节场所,为芯片供应链各企业和测评机构,提供场所安全问题定义方法和测评指引。一方面进一步完善已有芯片场所安全性测评体系,为集成电路生产流程安全性控制给出合理化建议,并对提升我国集成电路产业链整体安全可控水平具有重要意义。

(本文刊登于《中国信息安全》杂志2021年第1期)

声明:本文来自中国信息安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。