2021年2月,欧盟网络安全局(ENISA)发布报告《5G规范中的安全性——3GPP安全规范(5G SA)中的控制措施》(以下简称《报告》)。《报告》指出,现有3GPP标准中的部分安全措施是可选的,部分措施对于运营商和设备商的部署实施来说也存在一定的灵活度。对这些安全措施有明确的定位和理解,不仅对设备商、系统集成商和运营商建设、部署和管理5G网络意义重大,对于国家网络安全监管部门和网络安全政策制定实施也至关重要。

《报告》给出了ENISA及有关机构在5G安全方面开展的一系列前期工作和相关成果。

| 成果 | 发布部门 | 发布时间 |

| 欧盟委员会5G网络安全建议书 | 欧盟委员会 | 2019.03 |

| 欧盟5G网络安全风险评估报告 | EC、ENISA、欧盟成员国 | 2019.10 |

| 欧盟5G安全工具箱 | NIS | 2020.01 |

《报告》指出仅靠实施3GPP或其他5G标准中的安全要求无法保证5G网络的整体安全性,因为有很多的安全问题并没有被这些标准条目完全覆盖,而《报告》的核心目的就是为了推动欧盟5G安全工具箱中TM02技术措施落地,帮助监管部门更好地理解5G网络安全关键措施,以及这些关键安全措施对于保障5G整体安全的重要性。

“TM02:Ensure that MNOs and their suppliers implement the existing security measures in the relevant 5G technology standards (e.g. 3GPP) and use it as a minimum security baseline for MNOs, so as to ensure that also the optional parts of these standards, relevant for security, are adequately implemented.”

“TM02:确保运营商和供应商部署实施3GPP等相关5G技术标准中的安全措施,并将这作为运营商的最小安全基线,以确保这些标准中的安全可选部分也能被恰当实施”

《报告》核心内容如下:

1、5G安全标准化组织主要工作

《报告》概述了3GPP、ETSI、ITU-T、IETF和IEEE五家主要5G安全标准化组织的工作方向和进展。

3GPP

3GPP SA3工作组负责确定5G安全性和隐私性需求,定义安全架构和相关协议来满足这些需求,并确保5G安全标准中加密算法的可用性。3GPP SA3于2016年开始开展5G安全相关工作,并于2018年6月发布5G安全技术规范—3GPP TS 33.501 15.1.0版本,后续的安全问题也将持续在R15、R16中讨论研究。3GPP SA3当前工作聚焦于面向蜂窝物联网、联网汽车、私有网络和低延迟应用等应用场景的安全增强和安全属性。目前3GPP已发布的安全相关标准如下。

| 安全架构和过程 | |

| Security architecture and procedures for 5G system | TS 33.501 |

| 安全保障 | |

| Catalogue of general security assurance requirements | TS 33.117 |

| SCAS for the next generation Node B (gNodeB) network product class | TS 33.511 |

| 5G SCAS; Access and Mobility management Function (AMF) | TS 33.512 |

| 5G SCAS; User Plane Function (UPF) | TS 33.513 |

| 5G SCAS for the Unified Data Management (UDM) network product class | TS 33.514 |

| 5G SCAS for the Session Management Function (SMF) network product class | TS 33.515 |

| 5G SCAS for the Authentication Server Function (AUSF) network product class | TS 33.516 |

| 5G SCAS for the Security Edge Protection Proxy (SEPP) network product class | TS 33.517 |

| 5G SCAS for the Network Repository Function (NRF) network product class | TS 33.518 |

| 5G SCAS for the Network Exposure Function (NEF) network product class | TS 33.519 |

| 5G SCAS; Non-3GPP InterWorking Function (N3IWF) | TS 33.520 |

| 5G SCAS; Network Data Analytics Function (NWDAF) | TS 33.521 |

| 5G SCAS; Service Communication Proxy (SECOP) | TS 33.522 |

| 其他安全规范、研究和报告 | |

| Study on Lawful Interception (LI) service in 5G | TR 33.842 |

| Lawful Interception requirements | TS 33.126 |

| Lawful Interception (LI) architecture and functions | TS 33.127 |

| Security; Protocol and procedures for Lawful Interception (LI); Stage 3 | TS 33.128 |

| Study on security aspects of 5G network slicing management | TR 33.811 |

| Study on security aspects of enhancement of support for edge computing in 5GC | TR 33.839 |

| Study on security enhancements of 5G System (5GS) for vertical and LAN services | TR 33.819 |

| Study on 5G security enhancements against False Base Stations (FBS) | TR 33.809 |

| Key issues and potential solutions for integrity protection of the User Plane (UP) | TR 33.853 |

| Study on authentication enhancements in the 5G System (5GS) | TR 33.846 |

| SECAM and SCAS for 3GPP virtualized network products | TS 33.818 |

| 用例需求 | |

| Security aspects of MTC and other mobile data applications communications enhancements | TS 33.187 |

| Proximity-based Services (ProSe); Security aspects | TS 33.303 |

| Security aspects of 3GPP support for advanced V2X services | TS 33.536 |

| 其他 | |

| Authentication and Key Management for Applications (AKMA) based on 3GPP credentials in 5GS | TS 33.535 |

| Security aspects of Common API Framework (CAPIF) for 3GPP northbound APIs | TS 33.122 |

ETSI

ETSI目前有六个工作组分别涉及相关5G安全细分方向,如下表。

| 工作组名 | 研究范畴 | |

| NFVSEC | 网络功能虚拟化安全工作组 | 聚焦NFV安全问题,已发布包括敏感NFV组件执行系统架构规范(ETSI GS NFV-SEC 012)、安全管理和监控规范(ETSI GS NFV-SEC 013在内的)16项NFV技术规范。NFV SEC的最新研究聚焦于为API访问定义访问令牌 |

| TCCYBER | 网络安全技术工作组 | 聚焦于互联网安全保护。TC CYBER在2016年发布了ETSI网络安全工作和目标白皮书,2018年7月发布了涉及量子加密安全部署问题的白皮书,其研究和标准化工作涉及架构、设备、服务和协议安全,最新研究方向包括消费IoT网络安全、全球网络安全生态系统以及法律程序中的数字证据安全保障技术 |

| TC LI | 合法监听技术工作组 | 主要围绕通信数据的合法监听和留存,最新研究方向包括HTTP/XML消息服务切换、授权信息接口以及留存数据请求和传输切换接口等 |

| TC ITS | 智能交通系统技术工作组 | TC ITS WG5聚焦交通基础设施中的车辆通信安全问题,负责设计和实施协作智能交通系统的安全管理架构,最新研究方向涉及安全测试标准的互操作性、智能交通系统PKI管理的一致性测试等 |

| ISGSAI | 人工智能安全行业规范工作组 | ISG SAI聚焦于提高人工智能的安全性,包括人工智能的攻击防御、减轻恶意人工智能威胁以及应用人工智能强化安全措施等 |

| SAGE | 安全算法专家工作组 | SAGE聚焦于研究防欺诈、非授权访问和保护用户隐私等的密码算法和协议,为2G/3G/4G等移动通信技术研制了大量的加密、认证和密钥生成算法。目前正在与3GPP共同研究5G中的密码算法,例如256位算法对5G的支持研究(3GPP TR 33.841 V16.1.0)等 |

ITU-T

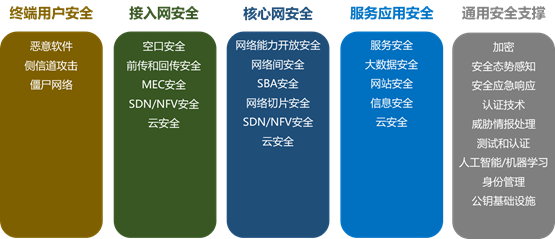

ITU-T X系列标准解决OSI、信息和网络、网络空间、云计算和数据安全问题。SG 17负责解决5G系统安全问题,包括软件定义网络(SDN)、网络功能虚拟化(NFV)、物联网(IoT)、移动互联网服务的大数据分析、云计算和加密文件等方面。值得注意的是,2018年3月,SG17启动了研究项目“在5G系统中应用抗量子算法的安全指南”。SG17的5G端到端安全框架如图所示。

IETF

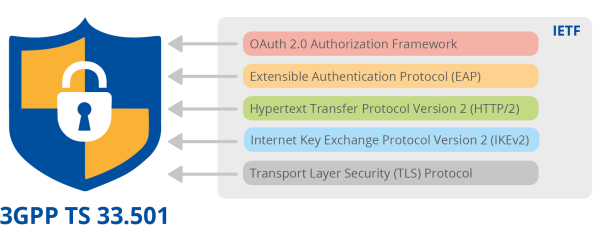

IETF涉及的技术领域包括时延敏感和时延容忍应用、IP层、网络管理、路由、端到端数据传输安全等协议和架构。IETF一直在与3GPP合作研制5G安全规范,IETF定义的OAuth 2.0 EAP、HTTP/2、IKEv2、TLS等安全机制已被纳入3GPP TS 33.501标准中,如图所示。

IEEE

IEEE-SA负责标准制定,其研制的与5G网络最具相关性的标准是关于无线LAN的802.11系列标准,是5G网络接入方面的关键非3GPP协议之一。

其它相关组织

GSMA设立的安全团队与欺诈和安全小组(FASG)开展合作,主要解决5G欺诈和安全问题。此外,GSMA在5G网络安全方面的工作还涉及支持5G部署的未来网络项目、GSMA CVD协调漏洞披露项目、GSMA IoT安全项目等,以及eSIM/eUICC的安全保障机制研究。GSMA发布的相关安全出版物包括:

移动通信安全威胁全景报告(2020年1月):给出移动通信生态系统威胁全景视图、分析维度和应对措施;

基线安全控制报告FS.31(2020年2月):给出移动通信行业需考虑部署的一系列安全控制措施;

NESAS开放和生命周期评估方法论:在GSMA网络设备安全保障机制(NESAS)框架下,为厂商开发和产品生命周期定义审计和评估过程

NESAS开发和生命周期安全需求:在NESAS框架下,为厂商开发和产品生命周期定义安全需求

此外,如下一代移动网络(NGMN)联盟、5G基础设施公私合作伙伴关系(5G PPP)等组织机构在建立5G安全共识方面也非常活跃。例如,NGMN SCT组聚焦5G端到端架构安全、蜂窝V2X安全和隐私问题、网络能力开放安全问题、5G RAN新接口安全问题、安全功能的测试验证等。5G PPP开展了一系列的5G安全研究,包括5G ENSURE计划(涉及认证、授权、审计、隐私、信任、安全监控、网络管理和可视化)、CHARISMA计划(涉及分层路由和并行虚拟化架构)、5G PPP安全全景白皮书等。

2、3GPP 5G安全规范

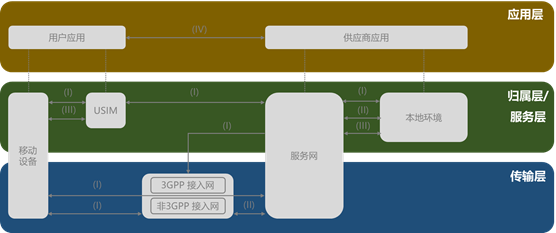

3GPP TS 33.501定义了5G安全架构,如图所示。

该安全架构中包括六个安全域,分别是:

网络访问安全(I)——通过在无线电接口上提供保护,使用户终端能够认证和访问网络的安全特性

网络域安全(II)——使网络节点安全地交换信令和用户数据的安全特性。

用户域安全(III)——用户安全访问移动设备的安全特性

应用程序域安全性(IV)——允许用户和供应商域应用程序安全地交换信息的安全特性。33.501标准未包括应用域安全

基于服务的体系结构(SBA)域安全(V)——一组新的安全特性,使SBA的网络功能能够在服务域和其他网络域内安全地通信

安全性的可视性和可配置性(VI)——支持告知用户哪些安全特性正在运行或未运行的安全特性

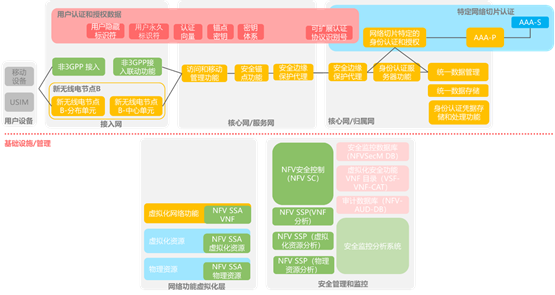

ENISA在5G网络安全威胁全景图中也给出了另外一个视角的5G安全架构,如图所示。

《报告》指出,3GPP TS 33.501提供了一整套安全特性和改进措施,为了实现预期的安全目标,需充分和正确地实现规范中定义的安全需求非常重要,建议举措如下表所示。

| 关键安全属性 | 子属性 | 实现方式概述 |

| 用户隐私 | 用户标识保护 | 确认用户设备(UE)在默认情况下使用非空保护方案和由家庭网络安全提供的家庭网络公钥,结合UE生成的短期密钥或替代机制,加密用户永久标识符(SUPI)派生出用户隐藏标识符(SUCI),并确保在接入网中没有明文传输的用户标识符。此处使用的保护方案应该是ECIES或相同/更高安全级别的替代方案 |

| 用户数据和信令数据保护 | 保密性保护 | 默认情况下应采用强非空加密保护算法,例如128-NEA1或其他增强型算法,用于保护UE和网络之间通信的用户数据和信令数据的保密性 |

| 完整性保护 | 默认情况下应采用强非空完整性保护算法,例如128-NIA1或其他增强型算法,用于保护UE和网络之间通信的用户数据和信令数据的完整性 | |

| 无线接入网接口保护 | 保密性、完整性和防重放保护 | 使用网络或传输层上的安全协议(IPSec或DTLS),在默认情况下对运行接口(F1-U、F1-C、E1、N2、N3)上的用户面和控制面数据进行保密性、完整性和防重放保护 |

| 基于服务的架构(SBA)保护 | 传输保护和双向身份认证 | 默认情况下,应采用X.509证书的TLS 1.2或1.3版本等机制进行传输保护和双向身份认证 |

| 网络功能间授权 | 默认情况下,应采用OAuth 2.0等机制实现SBA网络功能之间的授权 | |

| 认证框架 | 二次身份认证 | 实现规范中定义的身份认证框架,当需要使用外部网络进行安全身份认证和授权时,考虑使用EAP进行二次身份认证,并充分保护生成和分发的密钥 |

| 漫游安全 | 端到端核心网络互连安全 | 在不同网络的安全边缘保护代理(SEPPs)之间使用已认证的最先进的传输安全协议(TLS)或应用层安全协议(PRINS),并确保具备适当的密钥和证书管理流程 |

| 安全存储 | 用户凭证和解密密钥的存储/处理过程保护 | 确保安全、抗篡改的硬件用于存储/处理用户凭证和解密密钥等重要数据,例如采用UE的通用集成电路卡(UICC)或网络的硬件安全模块(HSM),并且配置严格的访问控制策略来控制对系统和网络功能的访问权限 |

3、标准之外的安全措施

5G安全技术规范和标准定义了一些控制措施,为实现安全的网络以及开发相关安全保证和认证方案奠定了基础。但是,仅仅通过标准化无法实现全局的5G网络安全。因此,报告从技术层面和总体层面,梳理了一些网络安全属性实现方式的要点,如下表所示。

| 层面 | 要点 | 实现方式 |

| 技术层面 | 安全测试 | 除预定义的测试用例集进行测试外,还应包括负面测试、模糊测试等额外的安全测试和评估、定期漏洞扫描,以及第三方渗透测试 |

| 产品开发过程安全 | 使用成熟和安全的产品开发过程,并考虑采用源代码审查等安全性措施 | |

| 网络设计、配置和部署安全 | 包括PKI基础设施和证书管理、网络域划分等 | |

| 网络运行和管理流程安全 | 包括特权帐户的增强型访问控制等 | |

| 总体层面 | 标准化事务合作 | 在ENISA的支持下,继续基于标准化和认证小组协调欧盟成员国之间的标准化事务合作 |

| 相关主体合作 | 进一步加强有关当局、运营商、供应商和关键基础设施运营商等相关主体之间的合作,在实施5G规范的技术安全措施方面建立共识、分享经验并共同开展工作 |

4、下一步工作

未来,ENISA计划继续支持欧盟成员国的相关当局,并致力于建立一个5G安全控制措施矩阵。该矩阵是一个基于各种报告、文件和标准中抽象出来的不同层次的统一、动态、在线的“一站式”安全控制措施库,能够更好地响应5G安全领域的规范和标准。ENISA将重点与国家网络安全主管部门和监管机构等相关利益主体密切合作开展这项工作。

声明:本文来自网络安全卓越验证示范中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。