美国ESET公司的安全专家在最近发现了一种名为“BackSwap(由ESET检测为Win32/BackSwap.A)”的新型银行木马,它采用了三种全新的技术从银行客户那里窃取资金,而这些技术在以往的银行木马身上从未出现过。

通常来讲,银行木马都会通过采用两种主要的技术从银行客户那里窃取资金:

第一种技术依赖于通过拦截与银行网站有关的请求并通过代理将用户重定向到“克隆网站”来改变本地DNS和Internet选项设置,其中攻击者会收集登录凭证并充当用户和银行之间的中间人;

第二种技术依赖于通过浏览器的JavaScript控制台将恶意代码注入网页,或者在用户访问银行帐户时直接将恶意代码注入到地址栏。

安全专家表示,前一种技术目前已经很少被采用,而后一种技术则是目前许多流行的银行木马普遍采用的主流技术,包括Dridex、Ursnif、Zbot、Trickbot和Qbot。

虽然这种技术从出现以来就一直深受网络犯罪分子的欢迎,并且非常有效。但经过多年的发展,防病毒软件供应商已经修改了他们的应用程序以扫描进程注入尝试,并且已经能够很好地检测到这些事件。

另一方面,浏览器供应商也对其产品进行了类似的修改,以防止银行木马能够轻易窃听到浏览器的内部功能,而这些功能往往都允许木马病毒能够插入到页面内容中。

现在,流程注入技术对于银行木马开发者来说更是头疼,因为他们必须在每次浏览器更新后检查和修改注入代码,这是由于浏览器供应商的不断修改总能够使得他们先前编写的一些恶意代码变得毫无意义。

防病毒软件供应商和浏览器供应商给网络犯罪分子持续造成的这种“麻烦”,迫使他们不得不转向其他更加有利可图的恶意软件,这可能也是为什么勒索软件和加密货币矿工开始大量出现的原因之一。不过,这并不意味着银行木马的消亡,BackSwap的出现证明,银行木马开发者正在转向开发更加强大攻击技术。

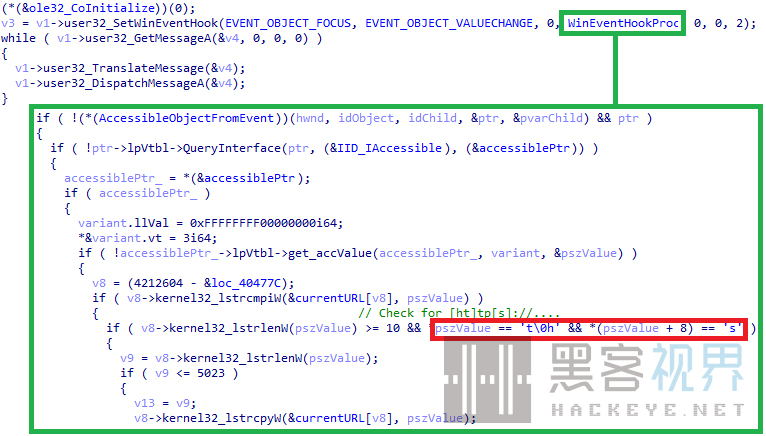

由BackSwap实现的第一种技术允许木马程序检测用户何时访问在线银行服务,恶意代码利用了一项名为“消息循环(message loop)”的本地Windows机制。利用该机制,攻击者能够通过浏览器监视用户当前正在访问的网站。

安全专家指出,当前版本的BackSwap可以用于大多数主流的浏览器,例如Google Chrome、Mozilla Firefox和Internet Explorer。

一旦检测到浏览器正在访问和加载与银行有关的网站,BackSwap就会使用以下两种技术中的一种来篡改加载的内容。对于这两种技术来说,木马程序不会在浏览器的进程中注入恶意代码,而是模拟按键来执行适合相应银行的JavaScript脚本注入。

在初始版本中(即第二种技术),BackSwap会将恶意脚本插入到剪贴板,并模拟按下用于打开浏览器开发者工具的组合键(Google Chrome中的CTRL + SHIFT + J,Mozilla Firefox中的CTRL + SHIFT + K),然后模拟按下CTRL + V将剪贴板的内容粘贴到浏览器开发者工具中,并模拟按下ENTER以执行这些内容(即恶意脚本)。最后,BackSwap会再次模拟按下组合键以关闭开发者工具。

在最新的版本中(即第三种技术),这种技术发生了转变。BackSwap不再与浏览器开发者工具交互,而是通过JavaScript协议直接从浏览器地址栏执行恶意脚本。它会模拟按下Ctrl + L来选择地址栏,然后模拟按下DELETE来清除URL字段,通过在循环中调用SendMessageA在“javascript:”中键入“types” ,并模拟按下CTRL + V将恶意脚本代码粘贴在“javascript:”字符串之后。最后,通过模拟按下ENTER来执行该脚本。在这个过程结束时,地址栏将被清空,以消除任何入侵迹象。

安全专家认为,BackSwap采用的这三种全新技术很容易实施,并且非常有效,很可能会在短时间内被其他恶意软件所采用。好消息是,目前BackSwap只支持篡改五家波兰银行——PKO Bank Polski、Bank Zachodni WBK SA、mBank、ING和Pekao的门户网站。

尽管BackSwap目前还不构成全球威胁,但ESET公司表示它已经就这三种全新技术向各大浏览器供应商进行了通报,并希望他们能够在推出的新版本中采取有针对性的策略,以在这些技术遭到其他恶意软件采用时,减轻此类攻击带来的破坏。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。