一、概述

银行业是我国金融领域重点行业,是我国行业信息化领域的领头者之一,随着国内网络技术、云计算、大数据、人工智能的不断发展与应用,银行业务系统趋于复杂化、联动化,数据的价值在不断凸显;同时网络、数据等领域的安全问题也越来越严重。在国家法律、行业行规的安全要求下,业务安全开展的需求下安全工作将变得越来越复杂。

“安全值”利用大数据的方法,从互联网的角度重点分析了行业内160家各类银行机构的网络安全状况。

本报告根据各类银行机构性质对样本中的银行分类为国有商业银行、股份制商业银行、城市商业银行、农村商业银行和政策性银行5大类,对各个级别银行机构的互联网资产、安全风险进行了识别与分析。

报告识别、分析的银行机构互联网资产主要包括注册的域名、线上的主机、IP网络以及公有云迁移的情况。平台完成了对安全漏洞、网络攻击、垃圾邮件、隐私保护、恶意代码、僵尸网络和黑名单这7种典型互联网威胁进行分析,对160家银行机构进行综合评分,评估其带来的安全风险。

报告中“互联网风险(R值)”代表组织当前面临的风险状况,而非安全能力评价,分数越低代表了组织面临的风险越高,反之风险较低;“互联网资产规模(S值)”代表组织互联网资产数量,数值越高代表互联网暴露资产数量越多;“访问流行度(P值)”代表组织互联网信息访问群体统计,数值越高代表组织互联网信息被访问人群覆盖面越大;“风险趋势(T值)”代表组织安全值趋势走向,分值越高代表风险管理良好,负值代表安全值走势较差,面临的互联网风险在增加。

其他名词解释如下:

安全漏洞:主机操作系统和安装的组件存在的严重的高危漏洞,会使服务器遭受病毒或黑客入侵,引起信息泄露或篡改。

网络攻击:企业在互联网上的应用系统或网络遭受到DDOS拒绝服务攻击,包括TCP攻击或UDP攻击的报警信息,拒绝服务攻击通过流量攻击的方式攻击系统或网络,过大的攻击流量会引起服务中断。

垃圾邮件:组织邮箱服务器被列为垃圾邮件发送域,一旦被反垃圾邮件设备拦截,将导致用户可能无法正常使用邮件。

恶意代码:来自国内外安全厂商的恶意代码检测结果,系统可能已经被植入后门、病毒或者恶意脚本。

僵尸网络:组织服务器被攻破,被当做“肉鸡”不断向外部发起扫描或者攻击行为,服务器主机可能被入侵,存在后门被远程控制。

黑名单:域名或者IP地址被权威黑名单机构列入黑名单,用户的正常网页访问可能被浏览器拦截或者IP网络通讯被防火墙阻断。

二、国内金融行业评价

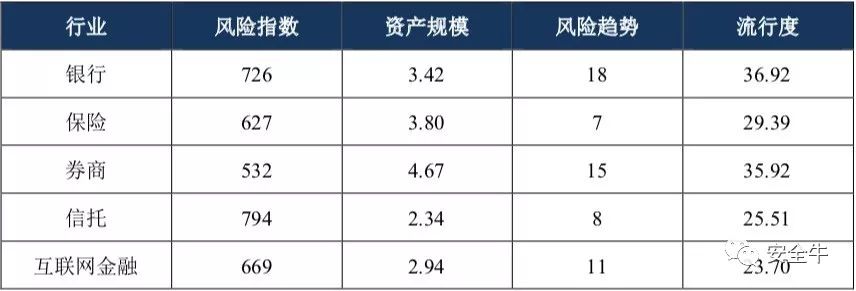

2.1金融五大类行业四维评价

由上表可知:在金融行业中,银行业网站的访问流行度在金融各类行业中最高,平均达到36.92分;加上银行业的平均资产规模达到3.87分,说明目前大量银行业务是通过线上完成的;相比上季度,银行业网络风险有所降低,分数提升12分;目前银行业的整体风险水平处于726分,部分银行机构仍然有较高的网络风险,需要重视。

名词解释:

风险指数(R):Risk,评分区间(0-1000分),风险越高R值越低。

资产规模(S):Scale,评分区间(0-10分),机构的资产数量越多S值越高。

风险趋势(T):Trend,评分区间(±1000分),当月与前一月R值变化趋势。

流行度(P):Popular,评分区间(0-100分),被访问次数越多P值越高。

三、银行机构评价

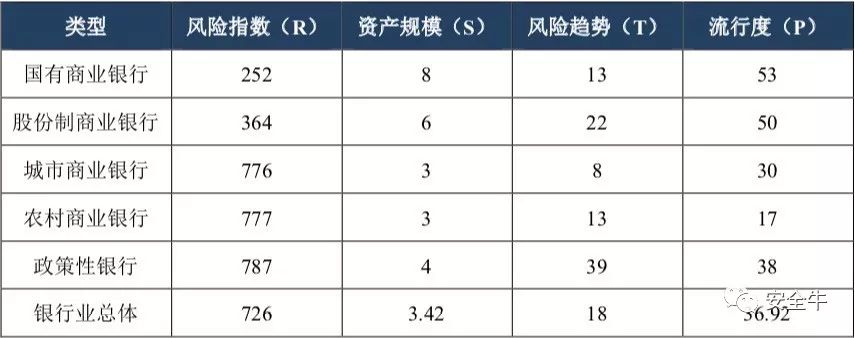

3.1各类银行机构安全值四维评价

对国内各类银行机构进一步研究发现:网络风险主要集中发现于资产规模大、线上访问流行度高的国有商业银行、股份制银行,其中国有商业银行的风险指数为252分、股份制商业银行的风险指数为364分,全部处于高网络风险水平,应避免网络风险被用做攻击手段。

名词解释:

风险指数(R):Risk,评分区间(0-1000分),风险越高R值越低。

资产规模(S):Scale,评分区间(0-10分),机构的资产数量越多S值越高。

风险趋势(T):Trend,评分区间(±1000分),当月与前一月R值变化趋势。

流行度(P):Popular,评分区间(0-100分),被访问次数越多P值越高。

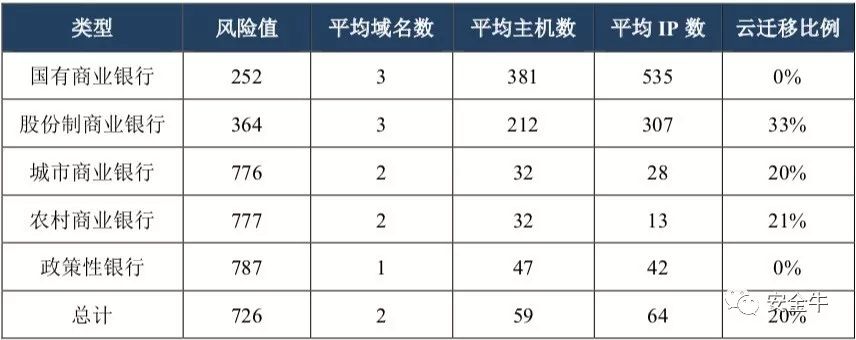

3.2 银行机构网络资产概况

银行业160家机构发现互联网资产共计19899个,包括注册的域名340个,面向互联网可访问的主机地址9393个,以及公网开放的IP地址10166个,为分析各类互联网金融机构的线上业务开展状况,对各领域的互联网金融机构的网络资产进行评估。结果如下表所示:

国内银行业主要由上表中的5类银行机构组成,安全值对这5类银行机构分析发现以下特点:

① 银行机构的互联网风险水平与资产规模成正比;

② 由于在国内外各地拥有庞大的用户量,国有商业银行和股份制商业银行的互联网资产规模庞大,平均资产量是城商行和农商行的10倍左右;

③ 国内银行业云迁移平均比例为20%,其中股份制商业银行云迁移比例高达33%;

④ 银行业对于云资产的依赖度整体较低。

域名:组织经过ICP备案的域名;

主机:面向互联网开放的主机服务地址(例如Web网站、Email服务、接口服务、业务系统等);

IP地址:在线系统使用的IP地址(包括本地服务器、IDC托管、云主机等);

云迁移:有互联网资产属于云服务的机构。

四、银行领域风险详述

国内5类银行机构网络风险概况(发生风险的机构数量占比):

根据上表发现,在2018年第一季度国有商业银行和股份制商业银行是银行业互联网风险的重灾区,各项风险相比于其他类银行机构的互联网风险都处于较高水平;67%的国有商业银行和58%的股份制商业银行出现安全漏洞,说明这两类银行机构的互联网应用系统日常更新维护可能存在不全、不及时的问题;庞大的业务量导致83%的国有商业银行和50%的股份制商业银行成为了DDOS攻击的目标;垃圾邮件、恶意代码、僵尸网络风险在几类银行机构中都有发生,一旦银行机构发生邮件服务器被拉黑、恶意代码或僵尸网络事件,都可能导致业务中断事件的发生。

值的注意的是,目前已经有17%的股份制商业银行和7%的城市商业银行的IP地址被列入国际黑名单中,收录国际黑名单的安全设备将会阻断黑名单中IP地址的通讯,对银行线上业务的开展造成很大不良影响。

五、安全漏洞分析

5.1银行业安全漏洞形势不容乐观

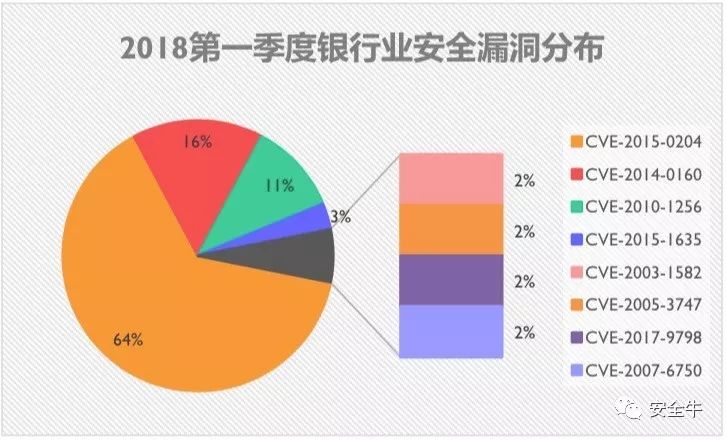

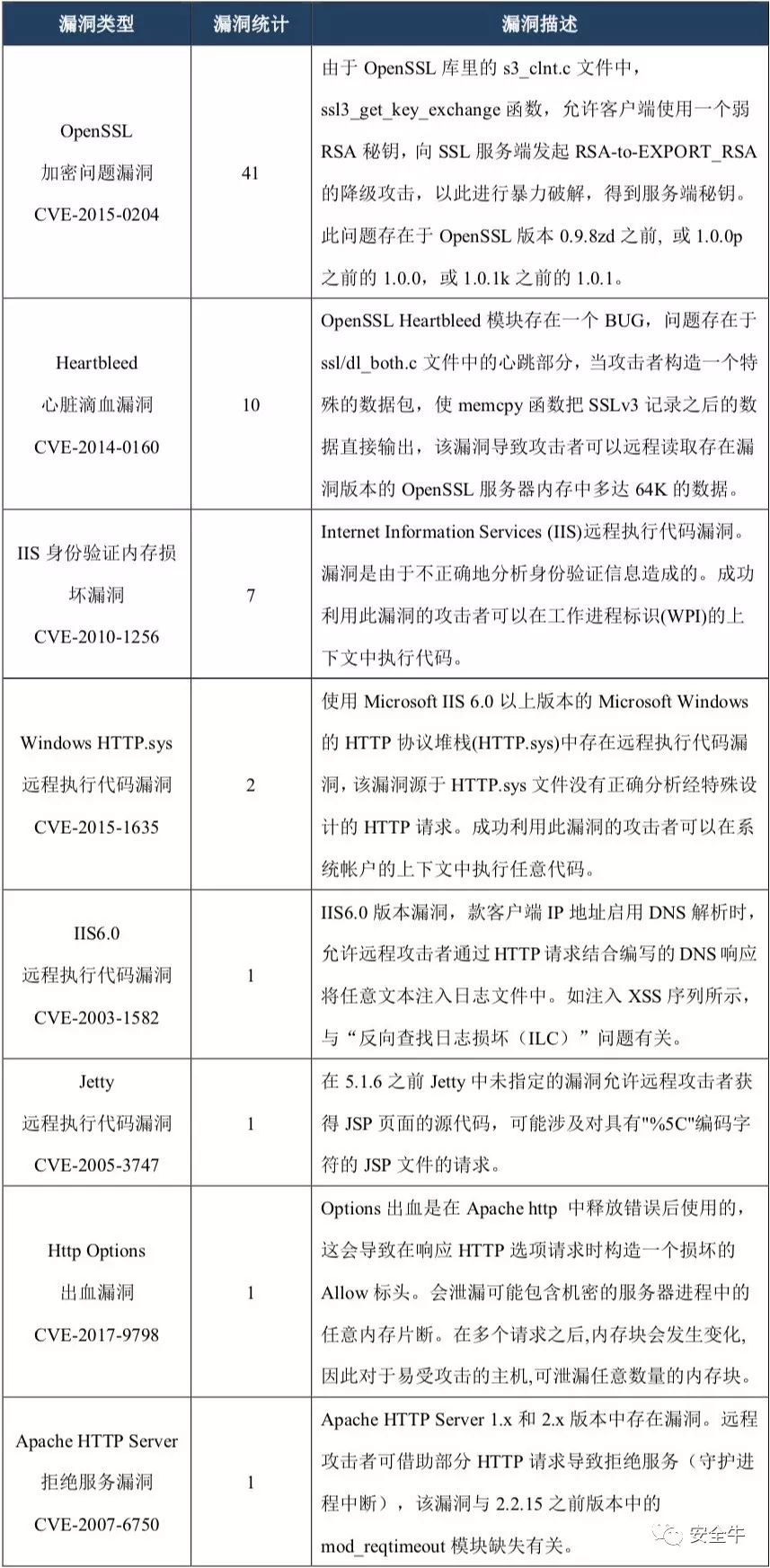

2018年第一季度银行机构安全漏洞表:

根据上表,2018年第一季度银行业存在安全漏洞64个,出现安全漏洞的银行机构占总数的15%;除政策性银行外,其余各类型银行都有机构出现安全漏洞,其中股份制商业银行的漏洞数量达29个;说明个别银行机构目前对于互联网应用系统的安全漏洞缺乏有效管理、修复机制,容易被攻击者利用,可能会对银行的业务安全和用户信息造成威胁。

5.2 2018年第一季度银行业安全漏洞一览

漏洞详细信息如下:

六、网络攻击威胁银行机构

6.1 银行机构遭受网络攻击情况

对银行业第一季度遭受DDOS攻击的详细情况分析发现:国有商业银行和股份制商业银行普遍遭受DDOS攻击,但整体遭受的DDOS攻击次数较少、流量也较低,遭受DDOS攻击威胁的IP资产也很少;令人意外的是,10家城市商业银行在第一季度遭受DDOS攻击,平均每次的攻击流量达11690个流量包,有9.4%的IP资产在DDOS攻击范围中。

大流量、高密度的DDOS攻击会对该领域企业的线上服务造成极大不良影响,这类机构应当使用流量清洗类服务以应对异常的大流量攻击,而遭受攻击频繁的机构在使用上述方法的同时,应对发起攻击次数高的可疑IP地址实施控制。

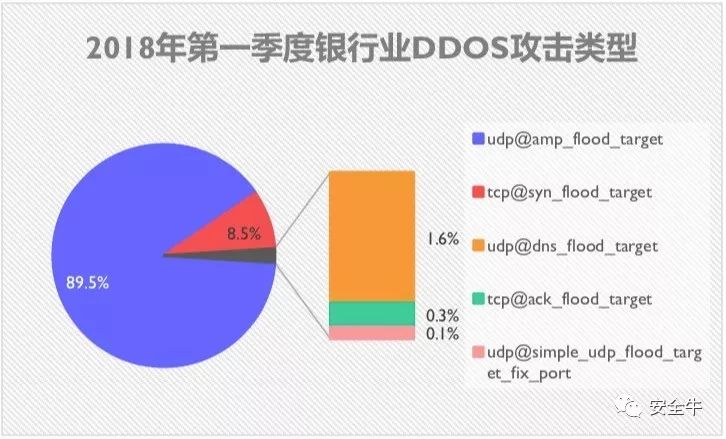

6.2 DDOS攻击类型主要有2种

第一季度银行业遭受DDOS攻击总计2077次,详细见下表:

根据上表结果,UDP放大攻击和TCP半连接攻击占据网络攻击的主要部分,对于这两种类型的DDOS攻击,建议采取以下措施:对于UDP放大攻击,可以通过限制UDP包大小,或建立UDP连接规则来达到过滤恶意UDP包,减少攻击发生的效果;防范TCP半连接攻击,主要通过缩短SYN响应时间或设置SYN Cookie过滤TCP包等手段来实施。

七、避免互联网资产出现于黑名单中

根据第4章风险概况表,可知第一季度有5%的银行机构存在IP黑名单风险,主要集中在股份制商业银行和城市商业银行机构中。黑名单信息见下表:

由于IP黑名单会被某些安全厂商的安全设备采用作为参考,故企业资产进入IP黑名单可能导致属于该企业的整个IP段被阻断通信,需要尽快向黑名单组织申诉解决。

同时建议出现黑名单风险的机构根据向黑名单组织申诉的反馈结果来查询IP资产被列入黑名单的原因。

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。