简介

由于2020年新冠疫情影响,网络攻击者利用我们对技术的依赖来进行大规模网络犯罪。这些犯罪分子利用网络钓鱼、勒索和各种类型的诈骗手段,进行网络攻击,他们将目标对准社会中易受骗的群体,包括寻找个人防护装备的医务工作者,寻找经济补贴信息以帮助支付账单的家庭,以及许多其他群体。

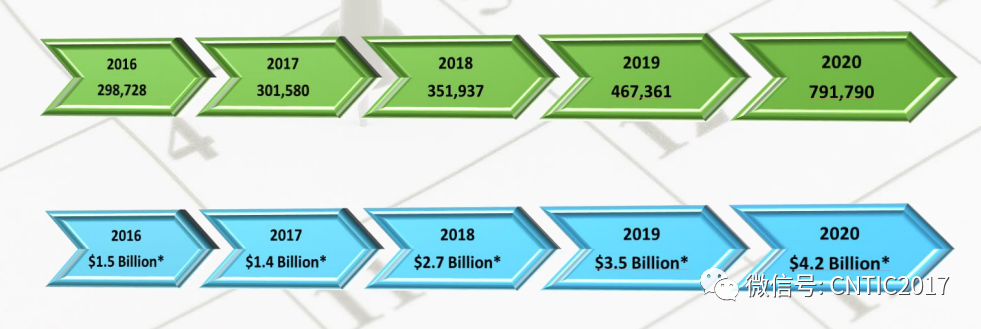

IC3 (the Internet Crime Complaint Center ,互联网犯罪投诉中心)在2020年收到了创纪录的美国公众投诉:共791,790起,报告的损失超过41亿美元。与2019年相比,总投诉量增加了69%。BEC( Business E-mail Compromise,商业电子邮件威胁)仍然是损失最大的:19,369起投诉,损失约为18亿美元。网络钓鱼诈骗也很多:投诉241,342起,损失超过5400万美元。勒索软件事件的数量也继续增加,到2020年报告了2474起事件。

2020年,IC3收到了105301起来自60岁以上受害者的投诉,总损失超过9.66亿美元。这些统计数字反映出60岁以上的受害者容易成为攻击者的目标,因为攻击者认为他们拥有大量的经济资源。60岁以上的受害者可能会遇到诈骗,包括预付款,投资诈骗,爱情诈骗,技术支持诈骗,遗产诈骗,冒充政府诈骗,彩票/慈善/抽奖诈骗,房屋维修诈骗,电视/广播诈骗,家庭诈骗等。如果攻击者在初步接触成功后,他们往往会继续对受害者进行诈骗。

IC3统计数据

IC3自2000年5月成为受理互联网犯罪投诉中心以来,共收到了5679259起投诉。在过去五年中,IC3平均每年收到44万起投诉。这些投诉涉及到了全球各地的各种互联网诈骗。

投诉总数2,211,396,总损失1330亿美元

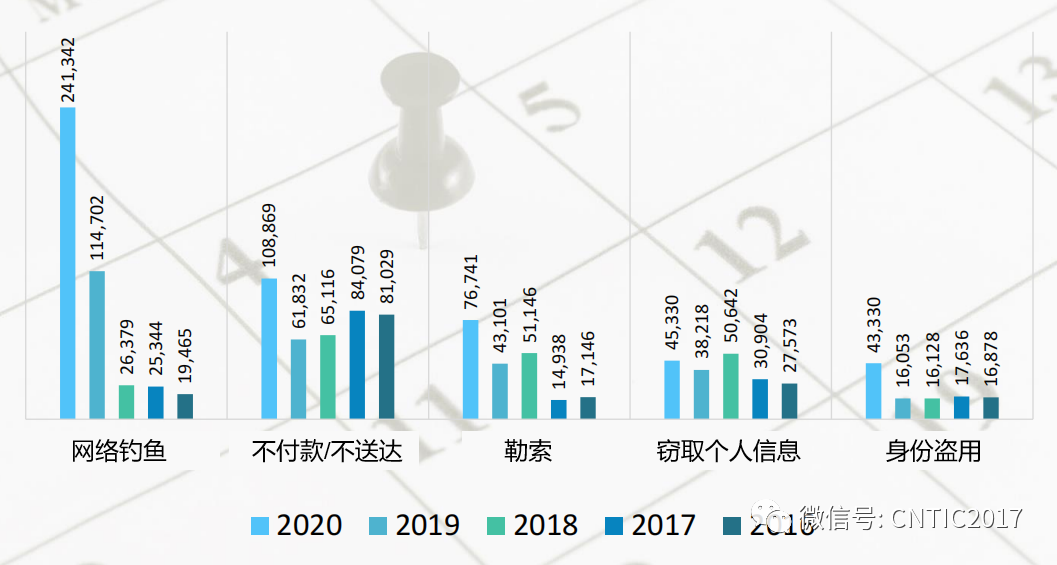

2020年-五大犯罪类型过去五年比较

来自IC3的数据

2020年的受害者统计

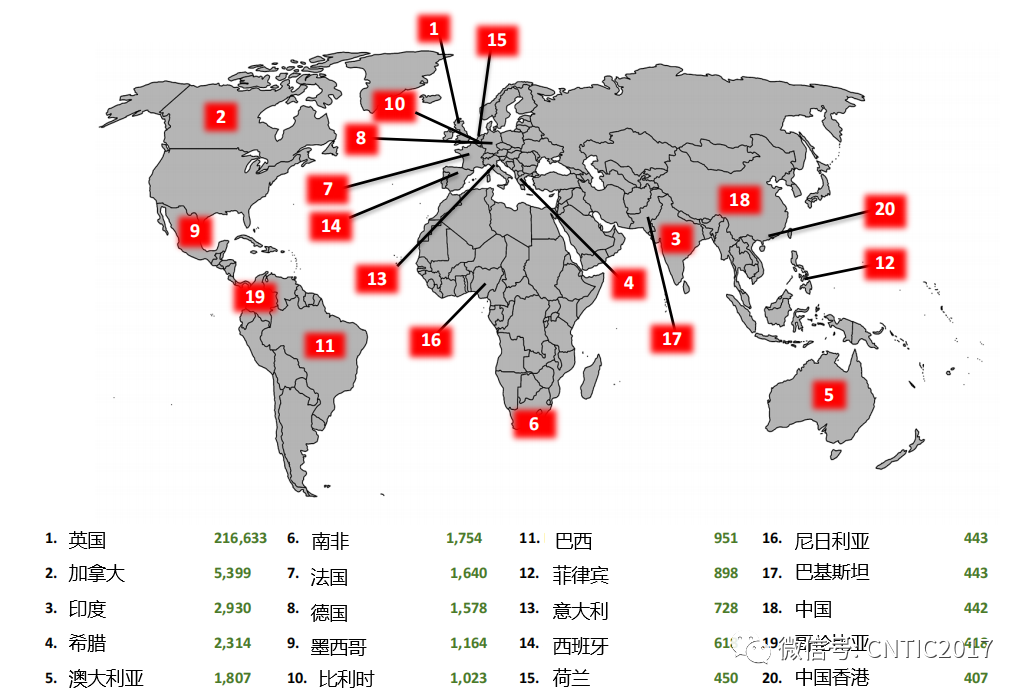

2020年----不包括美国的前20名受害者国家/地区

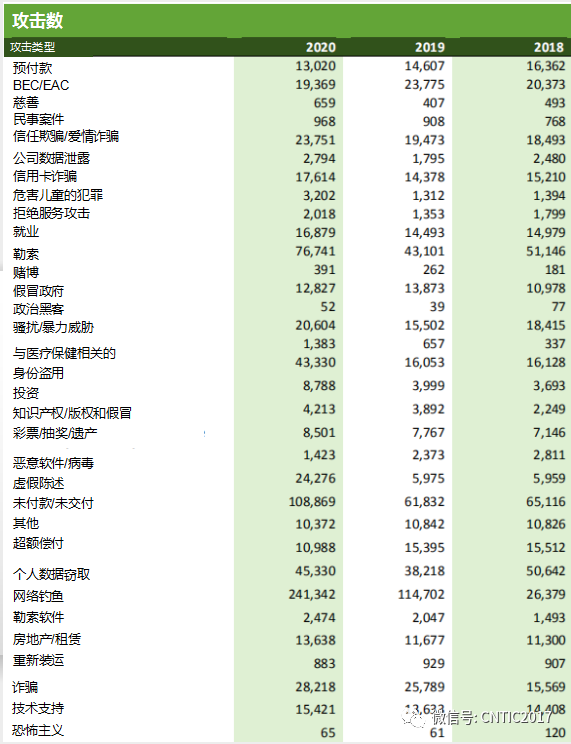

2020年攻击方式

2020年,IC3收到了28500多起与新冠疫情有关的投诉。欺诈者的目标是《冠状病毒援助,救济和经济安全法》(CARES法),其中包括在疫情期间帮助小型企业的条款。IC3收到成千上万的投诉,报告涉及CARES 法刺激资金的新兴金融犯罪,特别是针对失业保险、薪资保护计划(PPP)贷款、小企业经济伤害灾难贷款以及其他与疫情相关的欺诈。

与CARES法欺诈有关的大多数IC3投诉都涉及捐款欺诈、贷款欺诈和个人身份信息(PII)的网络钓鱼。这种身份盗窃计划的许多受害者直到他们试图对失业保险金提出自己的合法要求时,才知道自己被骗。当时,他们收到了州失业保险局的通知,收到了IRS 1099-G表格,其中显示了可以从失业保险中收取的福利,或者是他们的雇主通知他们,受害者在工作期间已经提出了索赔。

预防受骗:

在线交流时要格外小心。验证电子邮件的发件人。犯罪分子有时会只更改电子邮件地址中的一个字母,以使其看起来是熟悉的地址。另外,请谨慎对待附件或链接。请在单击发送给您的链接之前,将鼠标悬停在链接上查看真实网址。

对所有为您提供好的难以置信的东西或是秘密投资机会或医疗建议的人保持质疑。

依靠可信赖的资源,例如从您自己的医生,疾病控制中心以及您当地的卫生部门获取医疗信息,以及从官方机构获取财务和税收信息。

疫情期间最盛行的攻击方案之一是假冒政府。犯罪分子通过伪装成政府的社交媒体、电子邮件或电话来联系人们。骗子试图通过伪装或威胁来收集个人信息或非法资金。

随着应对新冠病毒的措施转向疫苗接种,出现了要求人们自掏腰包获得疫苗、将自己的名字写在等待接种的疫苗上或提前获得疫苗的欺诈行为。虚假疫苗广告在社交媒体平台上弹出,或通过电子邮件、电话、网络,或来自未经请求或未知的来源。

1 商业电子邮件威胁(BEC)

2020年,IC3收到19,369起商业电子邮件威胁,造成的损失超过18亿美元。BEC / EAC是一个复杂的骗局,针对进行资金转移的企业和个人。

随着欺诈技术变得越来越复杂,BEC/EAC计划也在演变。2013年,BEC/EAC诈骗通常始于对首席执行官或首席财务官的电子邮件账户进行黑客攻击或欺骗,并发送欺诈性电子邮件,要求向假账户汇款。多年来,这种骗局逐渐演变为对个人电子邮件、供应商电子邮件、欺骗律师电子邮件账户、要求提供W-2信息、以房地产行业为目标、以及对大量礼品卡的欺诈行为。

2020年,IC3观察到BEC/EAC中关于使用身份盗窃和将资金转换为加密货币的投诉数量增加。在这些变化中,我们看到一个最初的受害者在非BEC/EAC的情况下被诈骗,包括勒索、技术支持、情感诈骗等,这涉及到受害者向攻击者提供身份证明的形式。然后,这些识别信息被用来建立一个银行账户,接收被盗的BEC/EAC资金,然后转移到一个加密货币账户。

2 技术支持欺诈

技术支持欺诈仍然是一个日益严重的问题。攻击者声称提供客户、安全、技术支持或服务,以欺骗不知情的个人。犯罪分子可能伪装成技术支持或客服人员,声称提供解决诸如电子邮件或银行账户受损、电脑病毒或软件许可证更新等问题。最近的投诉情况有涉及伪装成金融机构、公用事业单位或虚拟货币交易所的犯罪分子。许多受害者报告说,他们被要求汇款到海外账户或购买大量预付卡。

尽管新冠疫情封锁使该欺诈活动暂时放缓,但受害者仍然报告技术支持欺诈的发生率和损失有所增加。2020年,IC3收到了来自60个国家/地区的受害者的15,421项与技术支持欺诈有关的投诉。损失总计超过1.46亿美元,比2019年增加了171%。大多数受害者(至少66%)的年龄超过60岁,并遭受了至少84%的损失(超过1.16亿美元)。

3 勒索软件

到2020年,IC3收到了2474起被认定为勒索软件的投诉,造成的损失超过2910万美元。勒索软件是一种恶意软件,它对计算机上的数据进行加密,使其无法使用。恶意的网络罪犯利用这些数据进行勒索,直到支付赎金。如果不支付赎金,受害者的数据仍然不可用。网络罪犯也可能通过威胁销毁受害者的数据或将其公之于众来迫使受害者支付赎金。

尽管网络犯罪分子使用各种技术向受害者投递勒索软件,但最常见的感染手段是:

电子邮件网络钓鱼活动:网络犯罪分子发送一封包含恶意文件或链接的电子邮件,当收件人单击该电子邮件时,该链接会下载安装恶意软件。网络犯罪分子通常使用通用的、广泛的垃圾邮件策略来部署其恶意软件,而最近的勒索软件活动更具针对性和复杂性。犯罪分子还可能通过使用恶意软件入侵受害者的电子邮箱帐户,从而使用受害者的帐户来进一步传播感染。

远程桌面协议(RDP)漏洞:RDP是一个专有的网络协议,允许个人在网络上控制计算机的资源和数据。攻击者使用了两种暴力手段,一种使用试错法获取用户凭证的技术,一种是在暗网市场上购买的凭证,以获得对受害者系统未经授权的RDP访问权。一旦他们有了RDP访问权限,犯罪分子就可以向受害者系统部署包括勒索软件在内的一系列恶意软件。

软件漏洞:网络罪犯可以利用广泛使用的软件程序中的安全漏洞来控制受害者系统并部署勒索软件。

2020年攻击类型

2020年攻击类型

受害者人数统计 | |||

攻击类型 | 损失 | 攻击类型 | 损失 |

网络钓鱼 | 241342 | 其他 | 10372 |

不付款/不送达 | 108869 | 投资 | 8788 |

敲诈/勒索 | 76741 | 彩票/抽奖/遗产 | 8501 |

个人信息窃取 | 45330 | 知识产权/版权和假冒 | 4213 |

身份盗用 | 43330 | 危害儿童的犯罪 | 3202 |

诈骗 | 28218 | 公司数据泄露 | 2794 |

虚假陈述 | 24276 | 勒索软件 | 2474 |

信任欺骗/爱情诈骗 | 23751 | 拒绝服务攻击 | 2018 |

骚扰/暴力威胁 | 20604 | 恶意软件/病毒 | 1423 |

BEC/EAC | 19369 | 与医疗保健相关的 | 1383 |

信用卡诈骗 | 17614 | 民事案件 | 968 |

就业 | 16879 | 重新装运 | 883 |

技术支持 | 15421 | 慈善 | 659 |

房地产/租赁 | 13638 | 赌博 | 391 |

预付款 | 13020 | 恐怖主义 | 65 |

假冒政府 | 12827 | 政治黑客 | 52 |

超额偿付 | 10988 | ||

描述 | |||

社交媒体 | 35439 | ||

虚拟货币 | 35229 | ||

受害者损失数统计 | |||

攻击类型 | 损失数 | 攻击类型 | 损失数 |

BEC/EAC | $1,866,642,107 | 超额偿付 | $51,039,922 |

信任欺骗/爱情诈骗 | $600,249,821 | 勒索软件 | $29,157,405 |

投资 | $336,469,000 | 与医疗保健相关的 | $29,042,515 |

未付款/未交付 | $265,011,249 | 民事案件 | $24,915,958 |

身份盗用 | $219,484,699 | 虚假陈述 | $19,707,242 |

诈骗 | $216,513,728 | 恶意软件/病毒 | $6,904,054 |

房地产/租赁 | $213,196,082 | 骚扰/暴力威胁 | $6,547,449 |

个人数据窃取 | $194,473,055 | 知识产权/版权和假冒 | $5,910,617 |

技术支持 | $146,477,709 | 慈善 | $4,428,766 |

信用卡诈骗 | $129,820,792 | 赌博 | $3,961,508 |

公司数据泄露 | $128,916,648 | 重新装运 | $3,095,265 |

假冒政府 | $109,938,030 | 危害儿童的犯罪 | $660,044 |

其他 | $101,523,082 | 拒绝服务攻击 | $512,127 |

预付款 | $83,215,405 | 政治黑客 | $50 |

勒索 | $70,935,939 | 恐怖主义 | $0 |

就业 | $62,314,015 | ||

彩票/抽奖/遗产 | $61,111,319 | ||

网络钓鱼 | $54,241,075 | ||

描述 | |||

社交媒体 | $155,323,073 | ||

虚拟货币 | $246,212,432 | ||

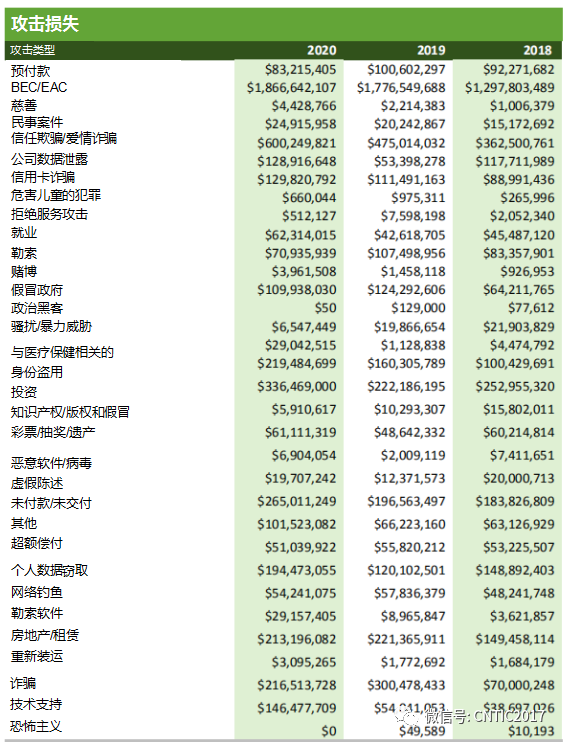

近3年的攻击数量比较

近3年的攻击损失比较

附录

定义

超额付款:向个人发送付款账单,并指示其保留一部分付款,并将剩余的款项发送给另一个人或企业。

预付款:个人向攻击者付款以期望得到更高价值的回报,但是实际收到的收益明显少于预期或什么也没有。

EBC/EAC:BEC是针对与外国供应商或定期执行电子支付的企业(而非个人)的骗局。EAC是针对个人的类似骗局。这些复杂的骗局是由攻击者通过社会工程或计算机入侵技术来破坏电子邮件帐户,以进行未经授权的资金转移。

慈善:攻击者通常在自然灾害后建立虚假的慈善机构,并从向合法的慈善组织捐款的个人中获利。

民事案件:民事诉讼案件通常包括正式提交法院的有关争议,包括所有当事人犯了错但并非犯罪的主题。

信任欺骗/爱情诈骗:受害者以为自己处于一段感情中(家庭,友谊或爱情),并被诱骗向犯罪者发送金钱,个人和财务信息或有价值的物品,或洗钱帮助犯罪者 。

公司数据泄露:业务数据从安全位置释放到不可信环境。它也包含公司或企业内的数据泄露,未经授权的个人复制,传输,查看,窃取或使用敏感、受保护或机密数据。

信用卡欺诈:信用卡欺诈是使用信用卡或任何类似付款机制作为交易中欺诈资金来源进行的盗窃和欺诈。

危害儿童的犯罪:与剥削儿童有关的任何事情,包括虐待儿童。

拒绝服务攻击:拒绝服务攻击(DoS)用多个请求使网络/系统或电话服务泛滥,导致语音服务减慢或中断服务。

就业:让受害者认为他们是合法就业,但在就业过程中可能让受害者损失金钱,或进行洗钱。

勒索:通过恐吓或不当行使权力非法提取金钱或财产。它可能包括人身伤害,刑事诉讼或公开曝光的威胁。

赌博:在线赌博,也称为互联网赌博和iGambling。

假冒政府:假冒政府官员试图收钱。

政治黑客:一种计算机黑客,其活动旨在影响社会或政治事业。

骚扰/暴力威胁:攻击者使用虚假指控恐吓受害者,使受害者受到伤害。

与医疗保健相关的:企图欺诈私人或政府的医疗保健计划,通常涉及医疗保健提供者,公司或个人。计划可能包括提供伪造的保险卡,健康保险市场帮助,被盗的健康信息或各种其他诈骗和涉及的药物、补品、减肥产品等。这些骗局通常是通过垃圾邮件、互联网广告、论坛/社交媒体中的链接以及欺诈性网站发起的。

知识产权/版权和假冒:非法盗窃和使用他人的创意和发明,包括知识产权、商业秘密、专有产品及配件、电影、音乐和软件等。

身份盗用:未经授权擅自进行欺诈或其他犯罪;攻击者获取帐户信息以对现有帐户进行欺诈,窃取和使用个人识别信息(例如姓名或社会安全号码)。

投资:诱使投资者根据虚假信息进行购买的欺诈行为。这些骗局通常声称以最小的风险为受害者提供丰厚的回报。

彩票/抽奖/遗产:攻击者与个人联系声称他们从未参加过的彩票或抽奖中奖,或以未知亲戚留给他们遗产欺骗他们。

恶意软件/病毒:旨在破坏、禁用或能够将自身复制到计算机或计算机系统以产生有害影响或破坏数据的软件或代码。

虚假陈述:个人在网上购买或签订商品或服务,而收到的货物数量或服务的质量明显低于卖方所描述的。

未付款/未交货:在未付款的情况下,让卖家发送货物或提供服务。在买家付款之后,没有发送货物或提供服务。

个人数据窃取:将受害者个人数据从安全位置释放到不可信环境,使未经授权的个人可以复制,传输,查看,窃取或使用个人的敏感、受保护或机密数据。

网络钓鱼:使用据称来自合法公司的未经请求的电子邮件、短信和电话,要求获得个人、财务或登录凭证的信息。

勒索软件:一种恶意软件,旨在付款之前阻止对计算机系统的访问。

重新装运:个人在其住所接收包裹,然后将商品重新包装以便运输。

房地产/租赁:房地产投资引起的资金损失或涉及租赁的欺诈行为。

诈骗:联系信息(电话号码,电子邮件和网站)是故意伪造的,以使受害者以为是合法来源。例如,让大量机器人给受害者打电话,发送大量垃圾邮件的欺骗邮件,用于误导和收集个人信息的伪造网站。通常与其他攻击方式联合使用。

社交媒体:指使用社交网络或社交媒体(Facebook,Twitter,Instagram,聊天室等)作为欺诈手段。社交媒体不包括约会网站。

技术支持:冒充技术或客户支持/服务。

恐怖主义:为宗教、政治或意识形态目的而制造恐惧的暴力行为,故意针对或袭击非战斗人员。

虚拟货币:一种虚拟加密货币,例如比特币,莱特币或波特币

原文标题:2020 Internet Crime Report

原文链接:https://www.ic3.gov/Media/PDF/AnnualReport/2020_IC3Report.pdf

本文为CNTIC编译,不代表本公众号观点

声明:本文来自国家网络威胁情报共享开放平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。