文/ 柯善学

本文主要从美国联邦政府(也包含美国国防部)的角度,看看零信任的进展。两份2020年的调查报告显示,近一半的美国联邦机构决策者和大中型企业管理者,高度认同零信任的价值。而站在2021年的起点,很容易得到一个结论:零信任正在席卷美国联邦政府。

从积极的角度看,美国联邦政府已经取得了显著的网络安全成果。通过从安全合规转变为态势感知,其网络安全等级上升了一个台阶(即FITARA记分卡的网络安全等级,在两年内提高了一个字母)。

从消极的角度看,SolarWinds复杂网络攻击事件仍表明,美国联邦政府的网络安全还有极大提升空间。显然,这又为美国联邦政府加速向零信任迈进,提供了足够理由。

简言之,对于美国联邦政府网络安全而言,如果说,过去两年的提升主要来自态势感知,那么可以预计,未来两年的提升将主要来自零信任。

如果这个逻辑成立的话,广义态势感知+零信任,或许能组合出比较完美的安全大脑。

目 录

1. 回顾:美国联邦机构的网络安全成果

1)FITARA记分卡评判IT等级

2)FISMA得分评判网络安全等级

2. 当下:零信任正在席卷美国联邦政府

1)针对联邦政府的零信任调研报告

2)针对大中企业的零信任调研报告

3)零信任供应商

4)因为别无选择

5)何谓“端到端”

3. 接下来:美国联邦的零信任计划

1)ATARC的零信任工作组和工作计划

2)零信任指南将于2021年落地美国国防部

3)最后,也是最重要的

一、回顾:美国联邦机构的网络安全成果

回顾过去几年,美国联邦政府已经取得了显著的网络安全成果。这并不是靠嘴巴说的,而是通过IT量化和安全度量来证实的。

01 FITARA记分卡评判IT等级

前美国商务部CIO(首席信息官)Simon Szykman说:

"近年来,网络安全无疑得到了改善。"

"当然,每个人都知道对手也在不断发展,威胁变得越来越复杂。"

"由于CIO已从单纯的合规性转变为态势感知,并且零信任安全架构已变得“实用”,因此FITARA记分卡的平均网络等级,在两年内已提高了超过整整一个字母。"

我们仔细来看看这里的"FITARA记分卡"是什么:

FITARA(联邦IT购置改革法案)记分卡:被美国众议院监督和改革委员会(House Oversight and Reform Committee)用于衡量美国联邦机构的数字卫生和IT改革法律的合规性。

评分范围:被称为"首席财务官法案机构"的24个联邦机构。

评分等级:评分按照字母顺序分为5级:A/B/C/D/F(注意没有E)。

评分频率:每半年评估一次。

2020年12月22日,第11次半年度评分显示:

联邦机构的评分等级总体保持稳定。

24个联邦机构中,有16个保持原有等级,3个提高等级,5个降级。

没有一家机构达到A级。

24个机构的评分如下:

图1-24个联邦机构的评分(2020年12月)

需要提醒的是:FITARA记分卡相当于IT评分,并非网络安全评分,但其实又包含了网络安全评分。所以,我们要看下FITARA记分卡的组成结构:

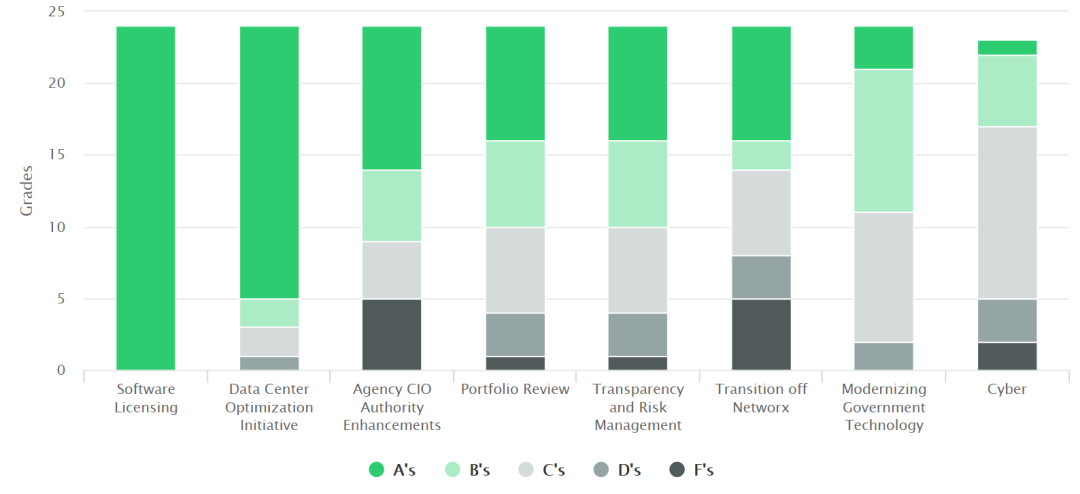

图2-FITARA七个关键领域之评分

FITARA的总体等级来自7个关键领域(即上图中的七根柱子):

机构CIO权威增强(增量开发);

透明度和风险管理(OMB的IT仪表板);

投资组合审查(PortfolioStat);

数据中心优化计划(DCOI);

软件许可(FITARA和MEGABYTE);

政府技术现代化(MGT法案);

网络空间(FISMA)。

第7项虽然写的是网络空间(Cyber),但其实就是网络空间安全。我们重点来看看这一项。

02 FISMA得分评判网络安全等级

FITARA记分卡的7个关键领域的历史评分如下所示:

图3-FITARA历史评分

我们当然更加关注联邦机构的网络安全维度的评级。而FITARA评分的第7项——网络空间(FISMA),正是网络空间安全评级。上图中的黄色线(cyber)就代表了网络空间安全。它从2018年的低于D级,逐步提升到2020年的C级,的确是在两年间提升了一个字母等级。

FISMA又是什么?它是为美国联邦政府网络安全量身打造的法案。2014年底,国会颁布了《2014年联邦信息安全现代化法案(FISMA 2014)》,以改善联邦网络安全并明确政府范围内的责任。该法案促进安全工具的能力,以持续监测和诊断联邦机构的安全,并改进对安全计划的监督。

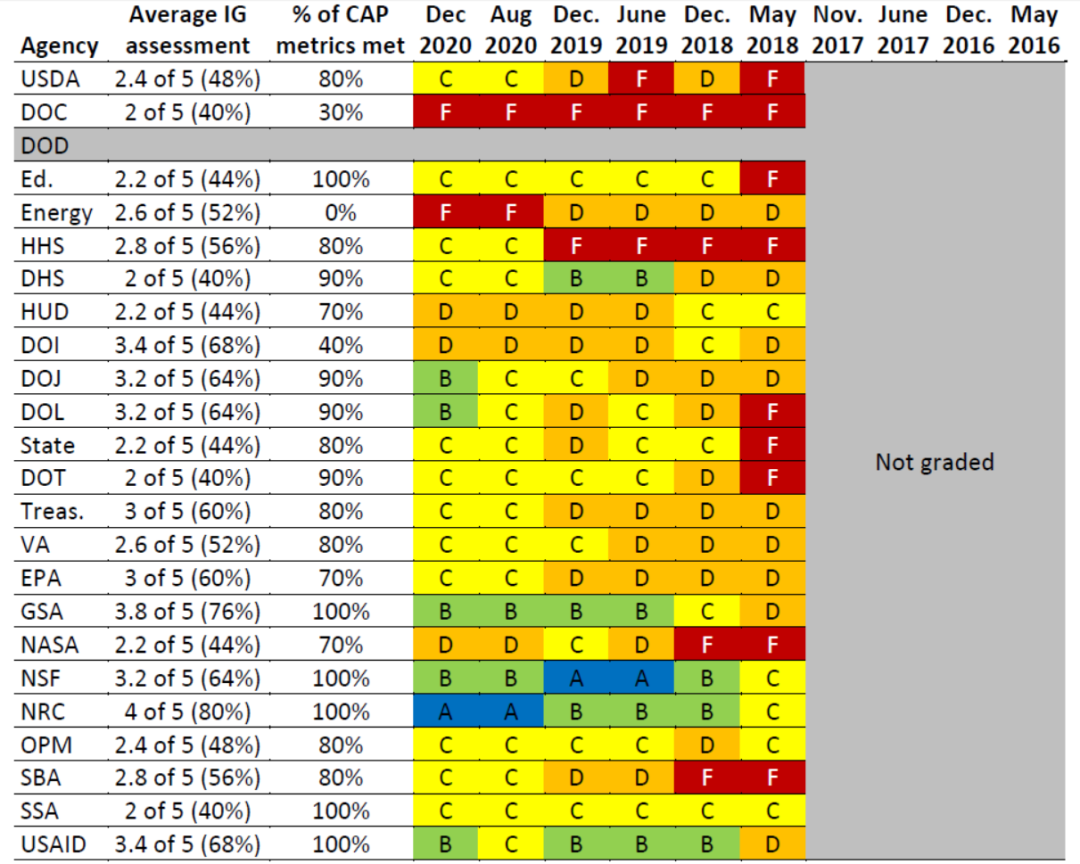

下面是历年来各联邦机构的FISMA评分:

图4-历年来各联邦机构的FISMA评分

结合上图可以看出,FISMA评分主要依赖于两个评分因素:

评分因素1(即图中第2列):各机构督察长(IG,Inspectors General)网络安全目标的评估;

评分因素2(即图中第3列):跨机构优先权(CAP,cross-agency priority)网络安全目标的评估;

FISMA评分组合了上述两个因素,两个权重各占一半。

例如,如果一个机构的平均IG评估是5分之2.4(48%评级为F),同时该机构满足所有10个CAP目标指标(100%评级为A)。则A和F的平均值为C。

图4中比较有趣的问题是:为什么美国国防部(DoD)一直没有FISMA评分?!笔者推测,这是国防部的特权使然。那么,再回顾上一节的图1中国防部FITARA评分只有C+,笔者推断:

当然一方面是因为其FISMA评分被记为0,拉低了整体FITARA评分;

另一方面也客观反映了国防部IT问题的严重程度,所以也解释了为什么国防部要大张旗鼓地搞IT现代化,甚至推动DMS(数字现代化战略)。

关于美国国防部DMS(数字现代化战略),请参阅:

二、当下:零信任正在席卷美国联邦政府

我们看看2020年以来,零信任对美国联邦政府和大中型企业的影响力。两份调查报告显示,在2020年,48%的美国联邦机构决策者和49%的大中型企业管理者,高度认同零信任的价值。

01 针对联邦政府的零信任调研报告

2020年1月,FedScoop发布调研报告《无边界安全:政府向以身份为中心的访问的转变》。改报告对171位经过资格预审的政府和行业IT决策者进行了调查。主要调查结论是:

联邦机构正在拥抱采用零信任安全模式。

联邦机构在采用零信任方法方面取得的进展参差不齐。

大约一半(48%)的联邦政府IT决策者表示,他们的机构正在逐步采取以身份为中心的方法,来保护对机构资源的访问。

而十分之三的政府答复者表示,他们的机构仍然严重依赖传统边界防御工具或策略。

02 针对大中企业的零信任调研报告

2020年8月,Illumio发布调研报告《瞄准零信任:2020年组织如何看待零信任》。其调查对象是461名来自大中型企业的IT和安全人士,其中57%来自拥有1500多名员工的公司。主要调查结论是:

接近半数的企业依然处于零信任调研或试点阶段。

接受调查的参与者中有49%(15%极度重要+34%非常重要)认为零信任对其所在组织安全模型非常重要;

只有2%明确表示不重要。

图5-零信任对组织安全模型的重要程度

03 零信任供应商

下面是2019年8月Forrester按照其零信任扩展生态之七大支柱而罗列的供应商:

图6-零信任扩展生态供应商一览(2019年8月)

这个表是按照首字母顺序进行排序的,并不代表推荐顺序。而且由于过去了一年半,列表显然应有所增长。

04 因为别无选择

为什么要拥抱零信任?因为别无选择。

随着越来越多的机构迁移到云中,尤其是在COVID-19疫情期间及以后,联邦机构维持了大规模的远程办公,其网络的边界正在变得模糊。

在这种新环境中,机构无法对传统边界防火墙充满自信,因此别无选择,只能对其网络上的用户和设备施以“零信任”,要求他们在跨IT架构移动时,必须验证自己的身份。本质上,这就是零信任背后的思想。

05 何谓“端到端”

我们经常听说:零信任架构是一种端到端的企业安全方法,其中信任必须被显示授予(而非隐式授予)且得到持续评估。

当说到端到端时,从字面意义上来说,是指从会话的客户端(应用程序或一个端点)到会话的服务器端,典型地是在云或数据中心中。

但是从一种更抽象、更理论化的方式看,端到端还意味着:完整的架构和基础设施,最重要的是可以安全保护数据的思维方式。

三、接下来:美国联邦的零信任计划

回顾过去,态势感知为提升美国联邦政府的安全状态,立下汗马功劳。接下来的几年,要轮到零信任出场了。我们来看看美国联邦政府近期的几个计划。

01 ATARC的零信任工作组和工作计划

ATARC是谁。ATARC(高级技术学术研究中心,Advanced Technology Academic Research Center)出名的原因之一,在于它的TIC(可信互联网连接)工作组建立了TIC 3.0演示中心。该演示中心是一个物理测试环境,允许联邦机构试用云和基础设施解决方案,来保护其网络安全。

大名鼎鼎的TIC。TIC(可信互联网连接)计划自2007年提出以来,就致力于将美国联邦政府从不受控制和不受监视的互联网连接转变为受控制的状态,从而减少联邦政府的网络攻击面。其对于整个美国联邦政府的网络安全而言,具有不可动摇的地位。美国国土安全部(DHS)的CISA(网络安全和基础架构安全局)负责实施TIC现代化,并于2020年4月至8月发布了TIC 3.0的最新核心指南,以协助联邦机构过渡到现代架构和服务。

ATARC的零信任工作组和工作进展与计划:

ATARC目前有两个零信任工作组:联邦机构零信任工作组+供应商零信任工作组。

正在开发零信任用例:联邦机构零信任工作组已经开发了一个零信任架构,并正在使用该架构来定义零信任用例。

计划零信任工作组合并:一旦确定了零信任用例,ATARC则计划将这两个零信任工作组进行合并。合并后的零信任工作组,将变得更加强大。

工作组合并之后的工作:参与合作的超过15家联邦机构和15家供应商,将可以开始零信任的组织、构建、概念验证(POC)等工作。

ATARC零信任工作组联合主席的看法。ATARC联邦机构工作组的联合主席Caron,在2021年3月的ATARC活动中表示:联邦政府正在制定零信任交付工作,并在需求、架构、定义、概念、用例方面设定级别。政府正在将这些信息反馈给供应商,以便供应商能够开始准备零信任的实施。而且,由于ATARC的TIC 3.0工作组被认为是成功的,TIC 3.0工作组的成员也被推荐进入零信任工作组。"因为我们相信,TIC计划符合零信任的整体架构。" Caron说。

02 零信任指南将于2021年落地美国国防部

DISA(国防信息系统局)计划在2021年发布零信任参考指南。该参考指南将为国防机构和IT部门提供了一个蓝图,使网络过渡到这样一个模型,使每个用户都具有相同的高安全级别。从本质上讲,网络对用户的信任为零。

参考指南是DISA、国家安全局(NSA)、美国网络司令部和私营部门之间持续合作的产物。DISA前局长Nancy Norton第一次提到参考指南,是在2020年12月初的AFCEA技术网络会议。

国防部领导人表示,在军队中推行零信任将不同于其他网络计划,所以并不会像大多数计划那样的方式推出零信任。这本质上是因为,零信任并不是一个计划。而是国防部网络架构的一次大规模转型,随着时间推移,这种变化必然会发生。

可信赖的公私伙伴关系。DreamPort实验室是马里兰创新与安全研究院(MISI,Maryland Innovation and Security Institute)运营的一个私营网络安全实验室,在联邦机构与私营部门合作制定参考指南方面发挥了关键作用。DreamPort既帮助政府测试了新技术和软件,又为供应商和政府官员提供了一个流程简化的会面场所,还帮助建立了一个非涉密领域的零信任实验室。该实验室是通过与美国国家安全局、网络司令部和其他以安全为重点的机构合作建立的。实验室是一个不断发展的基础,用于永久性实验、评估、可行性原型证明。DreamPort明白,只有在非涉密领域进行接触,才能使安全行业广泛参与;而在涉密领域,DreamPort与DISA还有一个单独的测试平台。

03 最后,也是最重要的

在过去的两年,由于美国联邦机构CIO已从单纯的合规性转变为态势感知,促使FITARA记分卡的网络安全等级,提高了超过整整一个字母。

在未来两三年,美国联邦政府的零信任安全架构变得越来越可落地,则美国政府和美军的网络安全水平,显然会有一个更大程度的提升。也许FITARA记分卡的网络安全等级会再次上升一个字母。

如果我们愿意相信这一点,请回过头来,看看自己。

声明:本文来自网络安全观,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。