苏伊士运河的“堵船”疏通了,但肆虐全球数月的芯片荒却没有任何缓解的迹象,相反,还从汽车行业蔓延到智能手机甚至家电行业,甚至高端抽油烟机这样的白色家电的生产都受到影响。

疫情一方面导致半导体产能降低,同时又推动远程办公相关数字产品需求暴增,两大因素共同激发了一场席卷全球的“芯片荒”。

毫不夸张地说,半导体和芯片供应链就是当今数字地球的“苏伊士运河”,甚至更为重要,也更为脆弱。然而,半导体产业供应链也是当今最孤立,同时也是最有价值的供应链之一。对于半导体无处不在的数字系统来说,半导体停产的影响都不仅仅意味着天文数字的损失,但是很少有人注意到,全球的半导体产业链的网络安全弹性比苏伊士运河要糟糕得多。

2020年末,半导体巨头富士康(芯片制造)和研华(物联网、工业自动化芯片)先后遭遇勒索软件攻击,勒索赎金分别高达3400万美元和1400万美元,但这只是冰山一角,全球半导体芯片行业的网络安全现状堪称“一地鸡毛”。

根据BlueVoyant的一项新研究报告,全球绝大多数的半导体产业链公司都存在明显的和严重的安全漏洞,黑客很可能已经利用了这些安全漏洞。

报告评估了全球最具战略意义的供应链——半导体供应链上的17家最杰出、最具代表性的企业的安全状况。这些公司包括亚洲、欧洲和美国的公司,例如芯片、半导体软件设计公司,半导体设备制造商和集成设备制造商(IDM)。

BlueVoyant表示,其数据来自“在30天的时间内可公开获得的专有数据集和工具。”

报告揭示了半导体行业在网络安全状况堪称“漏洞百出”,考虑该行业的知识产权价值,以及勒索软件攻击可能造成的巨大损失(即赎金),半导体行业对于黑客和勒索软件团伙无疑是一个巨大的诱惑。

调查发现,有88%的受访半导体公司存在严重和高危漏洞,这些漏洞可能使攻击者在系统中轻易立足,并造成巨大损失。(2018年,勒索软件WannaCry利用未修补的漏洞入侵台积电,导致其生产线停机一天,造成经济损失超过1.7亿美元。)

值得注意的是,接受调查的17家公司中,92%的入站恶意流量都针对其中三家美国的芯片设计公司,这意味着攻击者对中国台湾之外的芯片设计知识产权兴趣浓厚。

此外,88%的受访半导体企业已经被勒索软件相关恶意IP定向针对,94%的受访半导体公司遭遇过暴力攻击。

在某些情况下,该报告可能为时已晚,无法制止漏洞:研究的四分之三(76%)的芯片公司提供了已知恶意基础结构出站流量的证据。这表明相关组织可能已经受到威胁。

比遭遇“密集锁定”更糟糕的是,半导体企业的网络安全防御普遍“门户大开”。

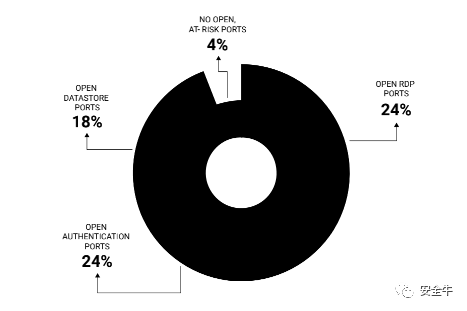

几乎所有接受调研的半导体公司(94%)都拥有开放暴露的高风险端口(上图),其中四分之一(24%)的公司有开放的RDP端口,RDP端口是勒索软件的主要攻击载体之一。类似的暴露端口还包括身份验证端口(占24%)和数据存储端口(占18%)。使用这些暴露端口服务尤其容易遭受攻击,成为黑客的绝佳立足点。

过去几年,已经有多起针对半导体行业的网络攻击利用了此类端口(尤其是RDP)。

报告指出,企业可通过主动扫描并修补漏洞,关闭暴露的高风险端口并监控内部流量以发现入侵迹象,防止此类攻击。

报告警告说:“我们的数字经济取决于半导体的可用性,未来进行的任何数字转型也是如此。”“虽然大量半导体企业被恶意软件和网络犯罪团伙锁定并不出人意料,但半导体行业普遍缺乏适当的安全防御措施绝对是个定时炸弹。”

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。