2021年1月11日,知名物联网设备制造商Ubiquiti公司(产品涵盖路由器、网络摄像机与安保摄像头等)宣布遭遇违规事件,使用的第三方云服务遭受入侵,导致大量客户账户凭证意外流出。

近日,一位熟悉该事件内情的消息人士表示,Ubiquiti对外刻意削弱了此次事件的“灾难性”后果,希望降低对股价的打击。涉事第三方云服务商也发布声明,称 Ubiquiti关于事件起因的说法纯属捏造。

Ubiquiti公司的一位安全专家参与处理了这起2020年12月开始为期两个月的违规事件,他在向Ubiquiti举报热线和欧洲数据保护机构上报发现的问题后,又向KrebsOnSecurity进行了曝光。由于不愿公布身份,下文我们将称这位安全专家为亚当。

亚当在致欧洲数据保护机构的函件中写道,“实际情况比上报内容糟糕得多,应对部门也没有采取果断措施以保护客户权益。此次漏洞非常严重,客户数据意外泄露,全球各企业及家庭中部署的设备普遍面临威胁。”

Ubiquiti并未回应评论请求。

核心账号泄露,云上防线全面沦陷

根据亚当的介绍,黑客先是在亚马逊AWS云上获得了对Ubiquiti数据库的完全读取/写入访问权限。而AWS,正是Ubiquiti当初在报告中提到的所谓“第三方云服务商”。亚当写道,“Ubiquiti故意对自己的违规问题一带而过,并暗示此次风险是由第三方云服务商所造成,Ubiquiti在其中只是受害者、而非直接攻击目标。”

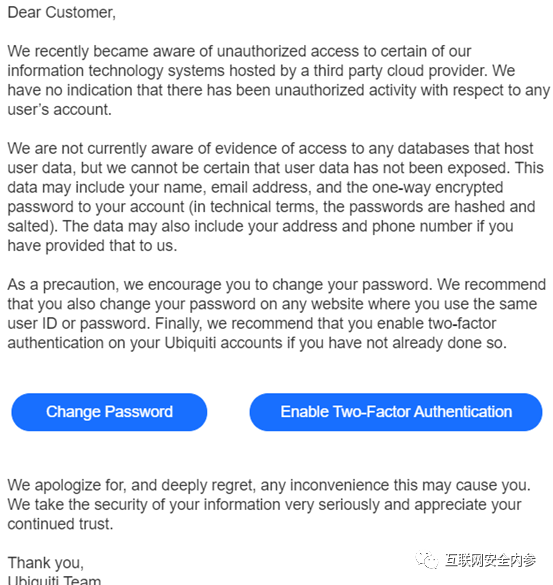

在1月11日的公告中,Ubiquiti公司表示已经注意到“由第三方云服务商托管的部分信息技术系统遭遇未授权访问”,但其中并未明确提到所谓第三方的确切身份。

但实际上,攻击者已经掌握了AWS云上对于Ubiquiti服务器的管理访问权限。这项服务的作用在于保护底层服务器硬件与软件,但要求云租户(客户端)负责保护云端存储数据的访问权限。

亚当强调,“他们攻击者获得了单点登录Cookie与远程访问凭证、全部源代码控制内容,并成功窃取出签名密钥。”

攻击者能够访问存储在Ubiquiti IT员工LastPass账户中的高权限凭证,甚至获得了root管理员权限,因此能够访问所有Ubiquiti AWS账户,包括全部S3数据存储桶、全部应用程序日志、全部数据库、全部用户数据库凭证、以及伪造单点登录(SSO)Cookie所需要的机密信息。

这种全面的访问能力,使得入侵者能够面向全球范围内无数接入Ubiquiti云的物联网设备进行远程身份验证。根据官方网站的说明,Ubiquiti迄今已经售出超过8500万台设备,分布在全球200多个国家及地区的网络基础设施当中。

应急处置不力,平台留下重大隐患

亚当表示,Ubiquiti安全团队早在2020年12月底就收集消息,表示已经有人滥用管理访问权限创建了多套身份不明的Linux虚拟机。

之后,他们发现了入侵者在系统中留下的后门。今年1月初,安全工程师成功删除了后门账户,但入侵方立即做出回应。他们发出一条消息,宣称Ubiquiti需要支付50个比特币(约合280万美元),否则他们将把入侵成功的消息公之于众。攻击者还提供了他们窃取到Ubiquiti源代码的证据,并承诺在收到赎金之后,会向Ubiquiti告知他们留下的另一个后门。

Ubiquiti公司并没有与黑客接触,事件响应小组最终自行发现了勒索攻击者在系统中留下的第二个后门。面对紧迫的安全形势,Ubiquiti开始抓紧时间对全体员工的凭证进行轮换,之后才向客户发出密码重置警告。

但在亚当看来,Ubiquiti公司1月11日做出的、要求客户在下次登录时更改密码的决定并不靠谱。相反,正确的处置方法应该是立即撤销所有现有客户凭证并强制重置所有账户,只有这样才能解除入侵者已经掌握客户物联网系统远程访问凭证的现实危机。

亚当解释道,“Ubiquiti的日志记录相当粗枝大叶(无法在数据库上访问日志记录),因此工作人员根本无法证实或证伪入侵者们实际访问过哪些内容。而对方表示凭证来自数据库,并成功创建了几个能够接入该数据库的Linux实例。正确的做法显然应该是覆盖掉重复请求,强制轮换所有客户凭证,并在勒索期限之内还原一切设备的访问许可变更。”

3月31日,Ubiquiti公司在用户论坛上发表一份声明,称该公司的专家认为“没有证据表明客户信息遭到访问、或者被故意针对。”

但这时候亚当心里非常清楚:Ubiquiti根本就没有记录过文件的访问权限与访问活动时间,所以这里说的“没有证据”也不算完全胡说——他们根本就拿不出可靠的访问日志。

Ubiquiti还在声明中提到:

“攻击者以发布被盗源代码及部分IT凭证等理由向我们实施勒索,但我们并未屈服,也没有发现任何客户信息遭到访问的迹象。结合其他证据,我们认为客户数据不是此次攻击事件的直接目标或起因。”

“截至目前,我们有充分的理由相信,犯罪者非常熟悉我们使用的云基础设施。我们正与执法部门合作推进相关调查,因此暂时无法提供更多事件详情。”

最后

如果您目前正在使用Ubiquiti设备,而且在今年1月11日以来还没有更改过设备上的密码,请马上着手更改密码。

我们建议您删除这些设备上的所有配置文件,确保升级至最新固件版本,而后使用新的(最好是唯一的)凭证重新创建配置文件。另外,请考虑禁用设备上的一切远程访问权限。

参考来源:krebsonsecurity.com

声明:本文来自互联网安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。