不得不承认众测这两年的热度确实不比从前了。

一方面随着“玩火”的巨头在强大外力下的轰然倒台,另一方面随着网络安全法的普及,灰色地带逐渐清晰化,剩下的小众玩家只能在仅剩的狭窄空间中如履薄冰地继续他们的游戏——这是现在的情况。最初的时候,我会频繁地思考众测模式本身的问题,期望找到一种方式将众测向企业级的模式推进,后来搞了很久才发现居然忽略了一个基本前提:“橘生淮南则为橘,生于淮北则为枳”,在剥离生长环境的前提下去谈模式本身可能就是一件极不科学的事情。我们似乎有必要认真讨论一下关于模式还有生态环境的问题。

1、众测的原生模式

或许之前接触的工作与本地业务结合得太过紧密,我在参加RSA大会的几天中始终在试图将我们做的工作与所谓的业界趋势进行关联和比较,多数的情况还是比较令人沮丧的:无论是流水线化的CI/CD Pipeline,还是几乎不用人工干预的AST产品,还是“真·基于人工智能的行为分析”,以及那些被安全事业耽误的电影公司,我们在产品成熟度、服务理念乃至市场营销等各个角度上真正能望其项背的内容实在少得可怜。

我曾无意查到在注册中心旁边大厅里正在进行bug bounty有关的讲解,赶紧小跑过去,终于在注册中心的一个小角落里,找到一个满脸络腮胡子的印度大叔在用蹩脚的英语对着PPT文字讲解bug bounty,几乎就像是在背诵课文,周围零星有几个听众。我不禁感叹,“众测”这个在前几年如此炙手可热的话题居然变得如此小众,就如同APT和Killchain这类断崖式消失的话题一样,今年甚至连进小课堂的机会都没有了。

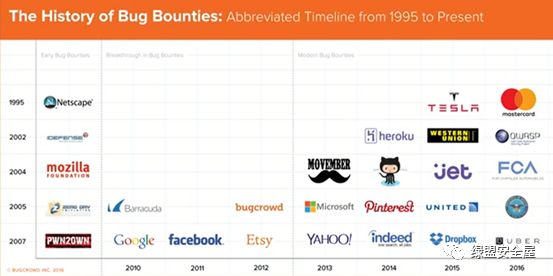

(数据来自luta。漏洞赏金的历史可以追溯到上世纪90年代,而hackone也早在2012年就形成商业模式了)

即便是当年某平台号称国内首创的“众测模式”,现在来看也不过是参照Hackone对BpaaS(业务流程即服务)的粗浅实践而已,整个商业模式里反倒是把对企业安全建设最有用的Dashboard、VCMM以及配套的企业级修复服务无情阉割掉了。

纵观国内的众测平台,个人感觉更像是一个单纯的劳动力撮合平台,模式简单到令人讶异:注册一个用户、填写简单的个人信息、挂一张可用的银行卡,就可以开始为企业级客户服务了,白帽子(赏金猎人)、漏洞平台以及企业三方之间甚至连一张具有法律效应的约束文件都没有。近几年这种“怕就别玩”的方式,除了本身追求快速及实用的互联网公司以及几个敢吃螃蟹的银行之外,基本上很难取得大部分传统企业的信任。这时候再恰逢碰上某个带头大哥的倒台以及网络安全法的频繁出台,内忧外困之下,多数平台转而研究如何建立机制约束白帽子的行为和限制白帽子的来源,期望从根本上解决问题,但实践时无一例外地都遇到了难啃的技术骨头。

——如果真能有效约束白帽子的行为,我们为何不在应用端直接部署这类产品防范真正的黑客呢?

可以肯定的是原生的众测模式在国内遇到了寒冬。

2、生态环境

准确的说还是环境影响了模式本身。

所以我们必须抛出“生态环境”这个概念,因为无论市场、政策、人才资源还是意识形态这些因素都不能割裂开看。一旦割裂,我们就一定会犯“头痛医头脚痛医脚”的方向性错误,而“生态环境”恰恰给我们塑造了一个立体的形象去思考解决的办法。

Hackone起步的时候,三位创始人“未授权”地入侵了100家企业并将这些安全问题逐一告知他们。这些企业一部分给予重视并修复了漏洞,一部分企业仅仅表达了感谢,另一部分企业认为问题不大……然而最重要的是,居然没有一家企业报警。

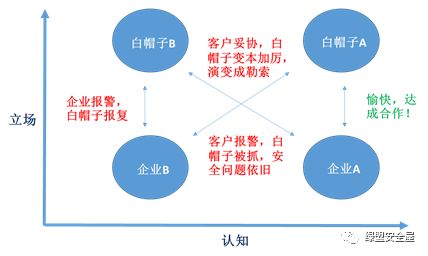

类似的白帽子与客户对话的情况我见过多种理解和表述,我们可以把典型的几种归纳成场景。有意思的是,这些场景有着令人深思的反差:

白帽子A:我出于好奇为你找了一些漏洞,请你重视修复。如果有可能的话,是否能因此给予我一些资助?

白帽子B:我出于好奇为你找了一些漏洞,我帮你发现了一个重大安全隐患,我觉得你有必要付给我一些报酬。

企业A:感谢你提交的漏洞,为我们增强产品的健壮性提供了宝贵的支持,我们将会支付给你一笔奖金作为感谢。

企业B:谁授权你们入侵我们的企业?我们有权通过法律途径对你进行起诉。

如果这几类角色的相互碰撞,会得到:

我们可以看出,除非白帽子与企业同时达到较高的认知水平,这一模式才可能往愉快合作的方向发展。在美国和其它发达国家,社会整体的受教育程度与对安全的认知水平都处于高位,再加之相关的改善型司法对生态环境的调节作用,才会促成一个稳定的可良性发展的商业模式。然而在国内,网络攻击者的受教育程度多数偏低,企业对于安全的认识多数偏向责任导向(安全被看成是一个某个部门或个体的责任,而非企业或产品的属性),因此这种对话的结果多数会倒向左侧。

上面的表述其实已经涵盖了人员、管理、政策、意识形态等多方面因素,原生的众测模式对于大多数企业有些太过开放而难以驾驭了。尤其是意识形态上,责任导向就意味着安全事件不能显式呈现。存在即合理,所以科学的方式是,我倾向于认为这类因素属于生态环境的一部分而不去追究它的对与错。

3、BPaaS和企业SRC2.0

调研分析之后,回观我们的工作,突然有一丝窃喜莫名划过心头,仿佛这也许是我们的思想离硅谷最近的一次了。

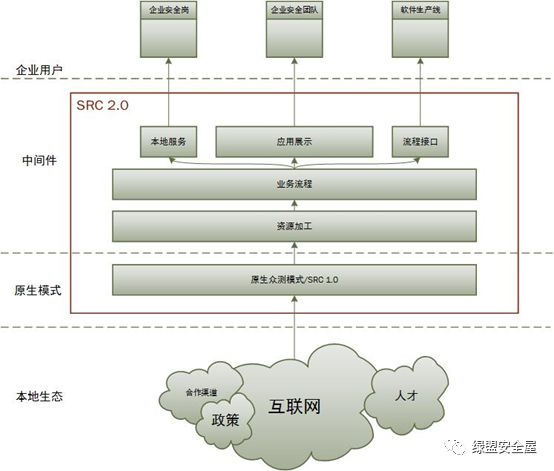

如果要找到一种适合本地生态的模式,我们必须客观务实地看待他们之间的关系,而安全服务提供商恰恰是对这种关系理解的最透彻的。假如我们在原生模式与环境之间再增加一层适配,情况也许就不同了。

厂商可以凭借着对企业和白帽子的理解,通过服务的形式担任资源加工和撮合的角色,这里业务流程就成为最核心的输出物。业务咨询专家可以通过对企业应用健康状况的判断,动态调整渗透测试的模式(内部测试,团队测试,众测,漏洞悬赏),同时发送需求通过云端的调度中心寻找对应的资源进行弹性调用(例如定向塑造业务咨询专家,漏洞审核员,安全测试专家,策略防御专家,应用加固专家以及白帽子)。这些资源可以通过不同的渠道获取及加工,如内部的实验室生态系统,专业培训,认证,众包以及跨平台调用等。最终的目的是通过工业化管理的方式,形成企业与生态环境中各类“农作物”(原始资源)之间连接的“中间件”,这便是企业SRC 2.0的基本理念了。

这种BpaaS的服务模式相当于在SaaS模式基础之上,填补了企业最缺乏的管理流程落地以及资源问题。尤其是对于缺乏安全岗位的企业,这种模式给予他们最有力的支持,因为他们只需关注何时启动什么工作以及最后的执行结果即可。

4、设计难点

首先BpaaS模式是构建在平台和专业服务之上的,平台的开发以及整体商业模式的设计就是最核心的部分。目前能够看到的设计难点有以下几个:

平台开发。

企业漏洞管理流程的设计和定制:每个企业的漏洞管理流程都不同,如何设计出一种开放的可定制化的流程很关键。然而更关键的是,如何与现有流程去做对接。

资源画像与加工:资源包括数据资源(内部产生),情报资源(外部获取),劳动力资源,渠道资源等。我们需要对每一类资源需要进行精准的画像,并营造相互隔离的环境进行分别加工。

工单派发:根据流程和资源画像进行工单派发,设计调度模型。

5、其他的思考

毫无疑问,企业安全今后一定会朝能力成熟度的方向发展,它将成为人、产品乃至企业的基本属性。那时安全厂商的主要价值就在于连接客户与原始资源,通过软件及服务产品形成适配。因为软件开发的工业化时代马上来临,卖软件坐等收钱的模式即将终结。思考是人与机器对抗的最后阵地,而这也是专业服务至今无法被替代的核心所在。

声明:本文来自绿盟安全屋,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。