网络安全界的年度盛事 Pwn2Own 2021 温哥华黑客大赛在今天落下帷幕(当地时间4月6日至8日举行)。本年度大赛规模庞大,共有23支队伍参赛,目标涵盖10种不同产品类别,如Web 浏览器、虚拟化、服务器、本地提权以及2021年刚推出的新类别“企业通讯”。

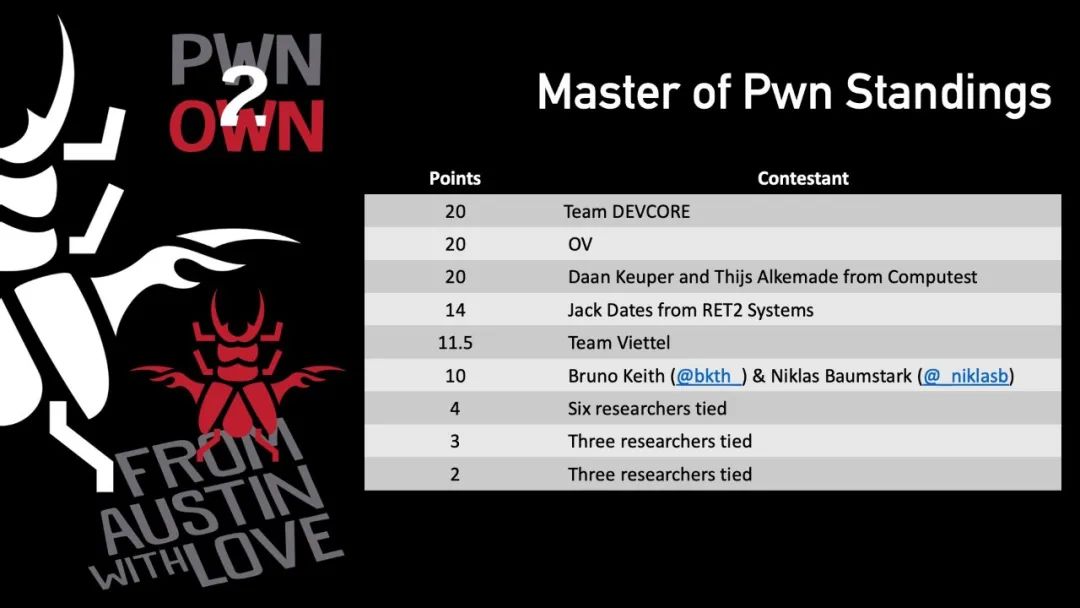

本次大赛共颁发121万美元赏金,共诞生3支冠军团队,它们分别以相同的20个积分点摘得冠军宝座:Team DEVCORE、OV以及Daan Keuper 和Thijs Alkemade二人组。三支团队“身怀绝技“:Team DEVCORE 使出 “必杀技”,通过认证绕过和提权成功接管 Exchange,获得20个积分点;OV一个人就是一支队伍,通过多个bug组合拳,攻陷 Microsoft Teams,获得20个积分点;Daan Keuper 和Thijs Alkemade二人组凭借一个 Zoom exploit 也获得20个冠军积分点。如下是比赛实况文字版。

第一天比赛实况

时间 | 参赛人员 | 目标 | 结果 |

10:00 | RET2 Systems 公司的研究员 Jack Dates | Web Browser 类Apple Safari | 利用 Safari 中的一个整数溢出和 OOB 写入获得内核级别的代码执行后果。获得10万美元奖励和10个积分点。 |

11:30 | DEVCORE 团队 | “服务器”类Microsoft Exchange | 组合利用一个认证绕过和本地提权漏洞成功接管 Exchange 服务器,获得20万美元奖励和20个积分点。 |

13:00 | 研究员 OV | “企业通讯“类Microsoft Teams | 组合利用多个 bug 成功演示代码执行后果,获得20万美元奖励和20个积分点。 |

14:30 | Viettel 团队 | “本地提权”类Windows 10 | 组合利用多个 bug 成功演示代码执行后果,获得20万美元奖励和20个积分点。 |

15:30 | STAR Labs 团队(Billy、Calvin 和 Ramdhan) | “虚拟化”类 Parallels Desktop | 未能在规定时间内成功运行 exploit,失败。 |

16:30 | Flatt Security 公司的研究员 Ryota Shiga | “本地提权”类Ubuntu Desktop | 利用一个 OOB 访问漏洞从标准用户权限提升为 root 权限,为此在自己的Pwn2Own 首秀中获得3万美元的奖励和3个积分点。 |

17:30 | STAR Labs 团队 | “虚拟化”类VirtualBox | 未能在规定时间内成功运行 exploit,失败。 |

第二天比赛实况

时间 | 参赛人员 | 目标 | 结果 |

9:00 | RET2 Systems 公司的研究员 Jack Dates | “虚拟化“类Parallels Desktop | 组合利用未初始化内存泄露漏洞、栈溢出漏洞整数溢出漏洞逃逸 Parallels Desktop 并在底层 OS 上执行代码。为此,他获得4万美元的奖励和4个积分点。至此,他在第一天和第二天共获得14万美元的奖励和14个积分点。 |

10:00 | Dataflow Security 公司研究员 Bruno Keith和 Niklas Baumstark | “Web 浏览器“类Google Chrome 和 Microsoft Edge (Chromium) | 成功利用一个 Typer Mismatch 漏洞利用 Chrome 渲染器和 Microsoft Edge。该 exploit 同时适用于这两个浏览器。为此,他们共获得10万美元的奖励和10个积分点。 |

11:30 | Viettel 团队 | “服务器“类别的 Microsoft Exchange | 部分成功,原因是他们在利用链中使用的某些 bug 是大赛此前收到的 bug。获得7.5个积分点。 |

13:00 | Computest 公司研究员 Daan Keuper 和 Thijs Alkemade | “企业通讯“类别中的 Zoom Messenger | 成功利用由三个bug 组成的利用链攻下 Zoom Messenger 并在目标系统上执行代码,全程无需任何交互。获得20万美元的奖励和20个积分点。 |

14:30 | Palo Alto Networks 公司研究员 Tao Yan | “本地提权”类Windows 10 | 利用一个竞争条件 bug 在完全修复的 Windows 10 机器上将权限提升至系统权限,获得4万美元的奖励和4个积分点。 |

15:30 | Sunjoo Park (即 grigoritchy) | “虚拟化”类Parallels Desktop | 利用一个逻辑漏洞通过 Parallels Desktop 在底层系统执行代码。获得4万美元的奖励和4个积分点。 |

16:30 | Manfred Paul | “本地提权”类Ubuntu Desktop | 利用一个 OOB 访问 bug 在 Ubuntu Desktop 提升至 root 用户权限,这个 Pwn2Own 大赛老兵获得3万美元奖励以及3个积分点。 |

17:30 | z3r09 | “本地提权”类Windows 10 | 利用一个整数溢出漏洞将权限提升至 NT Authority\\SYSTEM。获得4万美元的奖励和4个积分点。 |

第三天比赛实况

时间 | 参赛人员 | 目标 | 结果 |

9:00 | L3Harris Trenchant 公司的研究员 Benjamin McBride | “虚拟化”类Parallels Desktop | 利用一个内存损坏漏洞成功在Parallels Desktop中的主机 OS 上执行代码,为此获得4万美元的奖励和4个积分点。 |

10:00 | Source Incite 公司的研究员 Steven Seeley | “服务器”类Microsoft Exchange | 在演示中的确使用两个唯一 bug 但鉴于该 exploit 的中间人部分而仅得到部分成功,不过仍然是一项很出色的研究,为此他获得7.5个积分点。 |

11:30 | STAR Labs 团队成员 Billy | “本地提权”类Ubuntu Desktop | 虽成功将权限提升至 root 权限,但他所使用的 bug 是厂商已知的且不久将被修复。获得2个积分点。 |

12:30 | Synacktiv 公司的研究员 Fabien Perigaud | “本地提权”类Windows 10 | 尽管在演示中展现出对 ASCII 的出色利用,但微软已获悉该漏洞,不过仍然因获得部分成功而得到2个积分点。 |

13:30 | Alisa Esage | “虚拟化”类 Parallels Desktop | 部分成功。尽管演示完美(ASCII 艺术),但所利用 bug 此前已被提交给 ZDI。她是Pwn2Own 大赛历史上首个以独立研究员身份参赛的女性研究员。获得2个积分点。 |

14:30 | Synacktiv 公司研究员 Vincent Dehors | “本地提权”类 Ubuntu Desktop | 尽管是他首次写的 Linux exploit,但成功通过双重释放 bug 提权到 root。获得3万美元奖励和3个积分点。 |

15:30 | Da Lao | “虚拟化”类 Parallels Desktop | 利用 OOB 写入在 Parallels 成功完成 guest-to-host 逃逸。获得4万美元奖励和4个积分点。 |

16:30 | Marcin Wiazowski | “本地提权”类Windows 10 | 利用一个释放后使用漏洞在 Windows 10 提权至系统权限。获得4万美元奖励和4个积分点。 |

大赛最后,三支团队脱颖而出,共同获得冠军。

大赛的合作伙伴是特斯拉、Zoom 和 Adobe,赞助商是 VMware。厂商修复这些漏洞的期限是90天。

原文链接

https://www.securityweek.com/library-dependencies-and-open-source-supply-chain-nightmare

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。