2020年对安全行业而言是充满挑战的一年,由于新冠疫情的蔓延,网络犯罪分子越来越多地将特定类别的用户和企业作为攻击目标,尤其是像可能从中获取巨大收益的金融相关产业。2020年对金融产业来说也是多事之秋,除了要应对如Lazarus之类的老牌金融犯罪组织外,还要应对一些通常不以金融机构为目标的APT组织的转型。此外,一些仅在部分区域活动的攻击者也开始把视野投向全球,比如常年活跃在巴西及拉丁美洲的银行恶意软件家族Guildma,Javali,Melcoz和Grandoreiro(统称为Tétrade)在去年也将业务拓展到其他大洲。同时,在过去造成巨大破坏的恶意软件也时常死灰复燃,被国际刑警组织描述为“世界上最危险恶意软件”的Emotet在2020年使用量激增,直到今年年初,在全世界的执法机构对Emotet僵尸网络基础设施破坏下,其业务活动才至少受挫几个月。

2020年,虽然越来越复杂的网络攻击事件频频出现,但整体统计数据还是乐观的:受计算机和移动端恶意软件攻击的用户数量整体下降了,网络钓鱼数量也有所下降。不过这并不意味着网络世界变得更加安全,而是网络犯罪分子的目标和策略已经发生了许多变化,其攻击也变得更具针对性。同时,我们观察到网络犯罪分子能够熟练地适应全球变化,并从远程办公漏洞和网上购物的日益普及中受益。

本报告旨在阐明2020年金融网络威胁的更多细节,概述了去年整个金融威胁领域的攻击趋势和关键事件,包含用户遇到的常见网络钓鱼威胁,以及常见的基于Windows和Android的金融恶意软件。

前提

本文中定义金融恶意软件有两类:第一类是针对金融服务(例如在线银行、支付系统、电子货币服务、电子商店和加密货币服务)用户的恶意软件;第二类是试图获取对金融组织及其基础结构的访问权限的恶意软件,因为在大多数情况下,金融恶意软件攻击活动依托于垃圾邮件和网络钓鱼,最常见的就是通过伪造细分网页或邮件来窃取受害者信息。

本文数据来源于卡巴斯基用户,为了分析恶意软件的发展趋势,将2020年的数据与2019年的数据进行了比较,在某些部分中,为了更好地了解金融恶意软件的发展,还参考了较早时期的数据。

主要发现

网络钓鱼:

· 2020年受到网络钓鱼攻击的用户比例从15.7%下降到13.21%;

· 网上商店成为钓鱼攻击的首选目标,卡巴斯基产品拦截的网络钓鱼页面中,有近五分之一是网上商店页面;

· 针对PayPal用户的网络钓鱼攻击从2019年的26.8%激增至2020年的38.7%,该类别的长期TOP1——Visa跌至第四位。

电脑端:

· 2020年有625,364位用户受到银行木马的攻击,比2019年的773,943减少了148,579名;

· 2020年,俄罗斯,德国和哈萨克斯坦的用户是金融恶意软件的最常见目标;

· Zbot仍然是传播最广的银行恶意软件(占攻击用户的22.2%),CliptoShuffler排名第二(占15.3%),而Emotet则排名第三(占14.5%);

· 受银行恶意软件攻击的用户中有36%是企业用户,比上一年增加了一百分点。

移动端:

· 2020年,受Android银行恶意软件攻击的用户数量迅速下降,比例超过55%——从2019年的675,772人下降到2020年的294,158人。

· 日本、中国台湾和西班牙的用户受到Android银行恶意软件攻击的比例最高。

金融网络钓鱼

网络钓鱼是犯罪分子最常用方法之一,它的盛行在于不需要太多的投资或技术专长。在大多数情况下,诈骗者的目的要么获得受害者的钱,要么获得可出售变卖的数据。

卡巴斯基检测到的金融网络钓鱼攻击在所有网络钓鱼攻击事件中的百分比(2016年– 2020年)如下图所示:

图1.金融网络钓鱼攻击在所有网络钓鱼攻击事件中的百分比

2020年,卡巴斯基反网络钓鱼技术检测到434,898,635次各种类型的网络钓鱼页面访问尝试,其中37.2%与金融钓鱼有关,比2019年的51.4%减少了14.2个百分点,也是过去五年来最低的金融网络钓鱼率。

所谓“金融网络钓鱼”,我们指的不仅仅是银行网络钓鱼,还包括其他几种类型的网络钓鱼:既包括模仿PayPal、Visa、MasterCard、American Express等知名支付品牌的页面,也包括在线商店和拍卖网站,例如亚马逊、苹果商店、Steam、E-bay等。

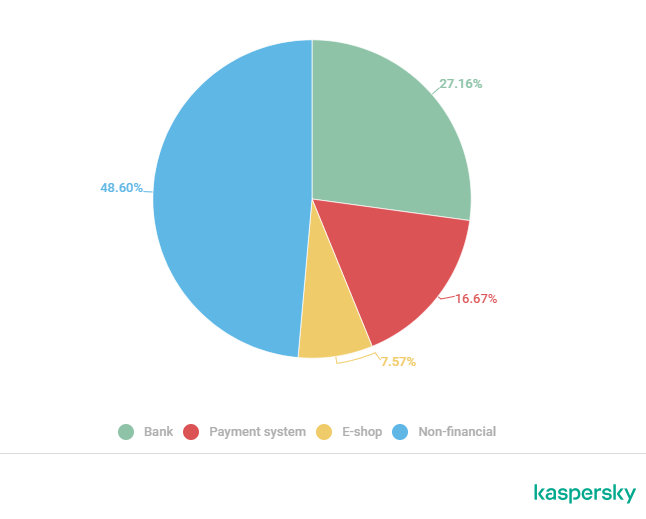

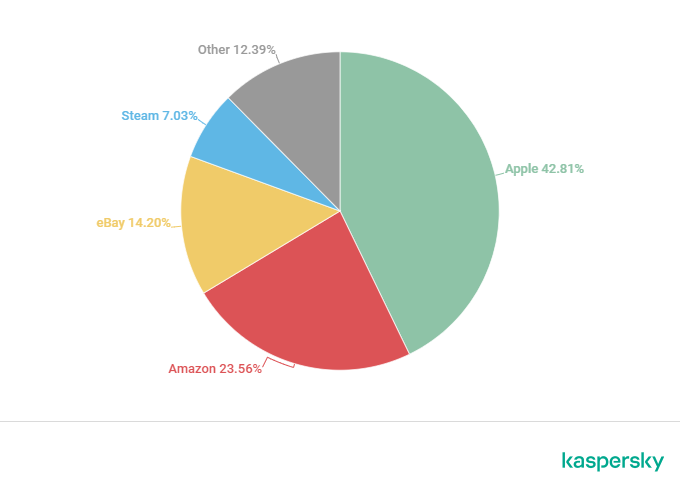

在2019年,卡巴斯基产品检测到的金融网络钓鱼案件的分布情况如下:

图2.2019年金融钓鱼案件类型分布

图3.2020年金融钓鱼案件类型分布

在网络钓鱼方面,2020年绝对是一个特殊的年份。一年前,我们的报告显示,与银行相关的网络钓鱼案件从不到22%增加到近30%。到2020年,银行网络钓鱼仅占总数的10.72%。与此相反的是,2019年的网商钓鱼数量为7.57%,2020年几乎翻了两番,达到18.12%。我们将这些变化与新冠疫情导致的封锁措施联系起来——在家里,人们大部分时间转向网上购物和数字娱乐,因此,用户不断增长的需求导致了网络罪犯不断增加的“供应”。值得注意的是,虽然网上购物被证明是最吸引诈骗犯的领域,但支付系统的吸引力并不大——份额仅达到8.41%。

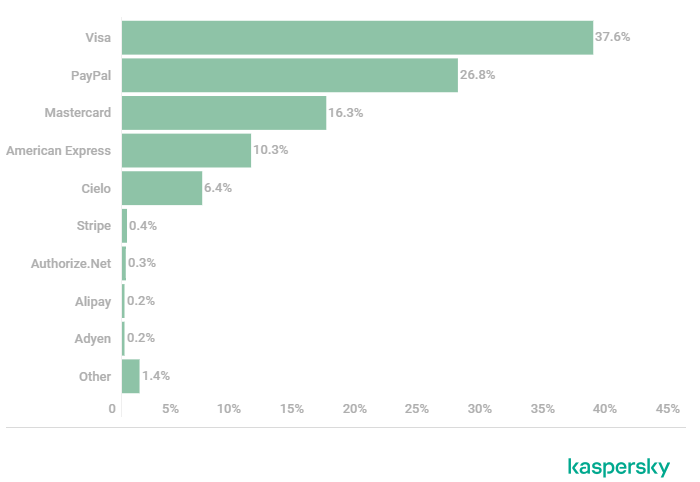

2019年支付系统钓鱼事件数据统计:

图4.2019年金融网络钓鱼事件中最常见的支付品牌

从上图可以看出,2019年最受影响的是Visa的用户(37.6%),PayPal以26.8%的份额位居第二,万事达卡(MasterCard)占据第三。

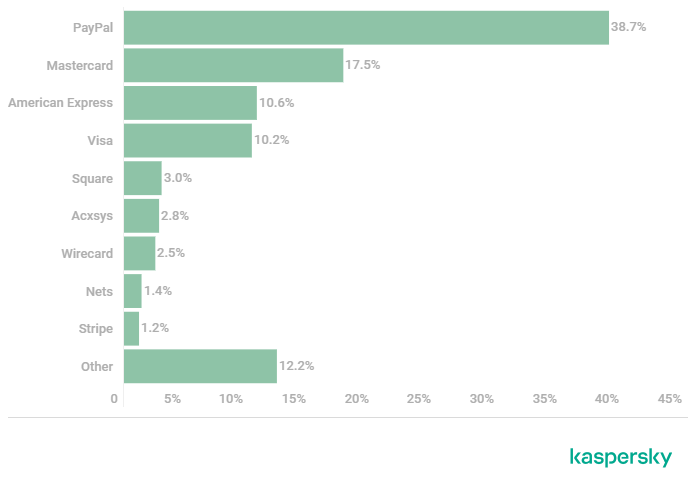

图5.2020年金融网络钓鱼事件中最常见的支付品牌

到2020年,使用PayPal的数量超过了其他支付系统,其份额增长了12个百分点达到38.7%。

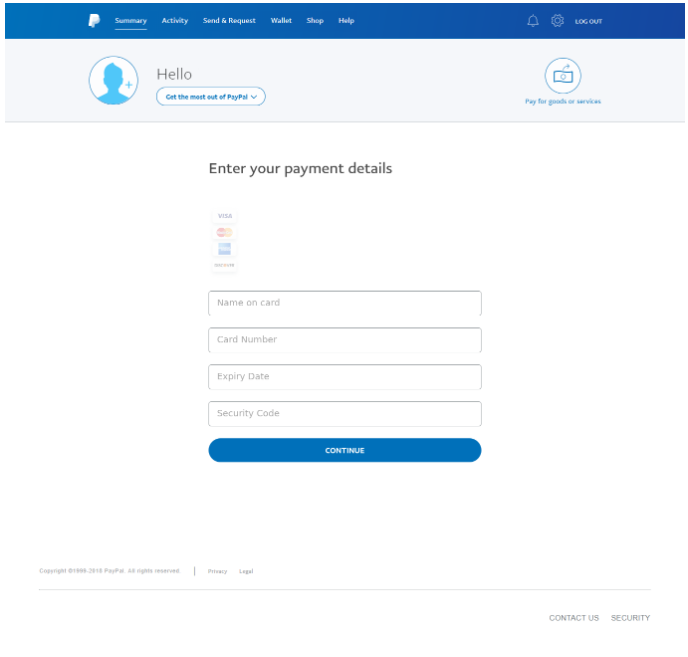

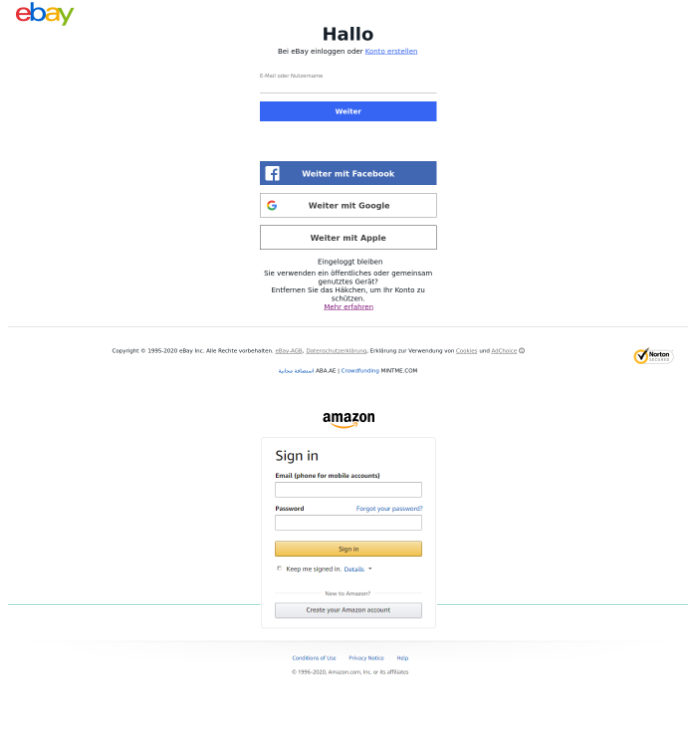

图6.针对PayPal用户的网络钓鱼页面示例

万事达卡排名第二,其份额从16.3%略增至17.5%。第三和第四名之间的差距很小,分别是美国运通(10.6%)和维萨(10.2%)。到2020年,Visa钓鱼页面出现的次数是2019年(37.6%)的3.5倍。

图7.针对Visa用户的钓鱼页面示例

2019年金融网络钓鱼事件中最常见的网上商城中,苹果是诈骗犯的第一选择,占42.8%,亚马逊(23.6%)和eBay(14.2%)的网上商店分别排名第二和第三。

图8.2019年金融网络钓鱼中最常见的网商品牌

图9.常见网商钓鱼页面示例

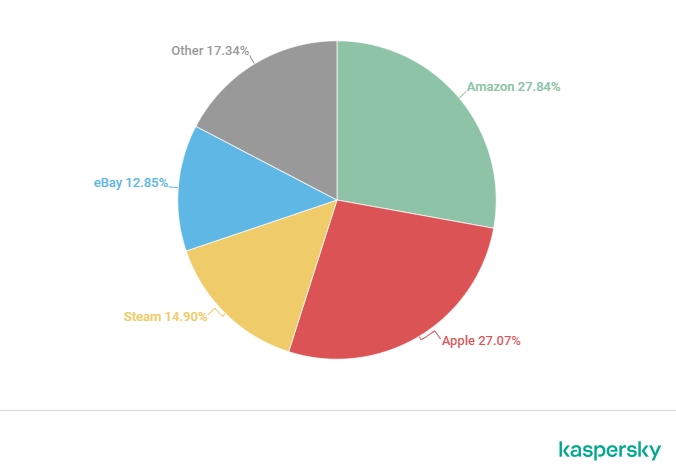

2020年,针对网络商店钓鱼攻击持续增长,亚马逊以27.84%的比例跃居第一,苹果(27.07%)减少了15个百分点跌至第二位,Steam(14.90%)位居第三,而eBay(12.85%)位居第四。

图10.2019年金融网络钓鱼中最常见的网商品牌

银行恶意软件-PC端

银行恶意软件常被用于窃取在线银行及支付系统帐户的凭证和一次性密码。

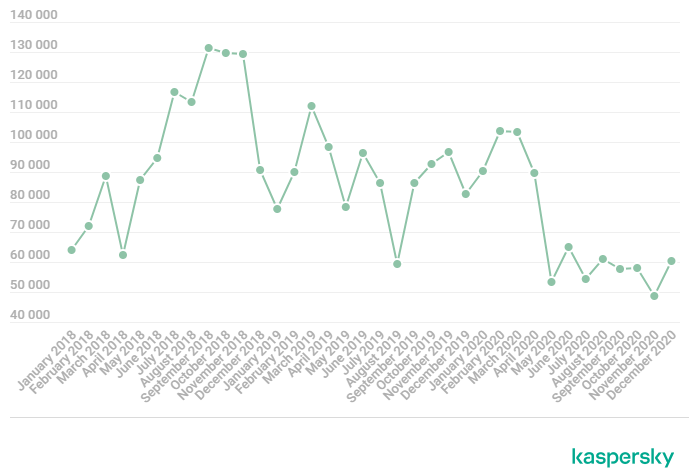

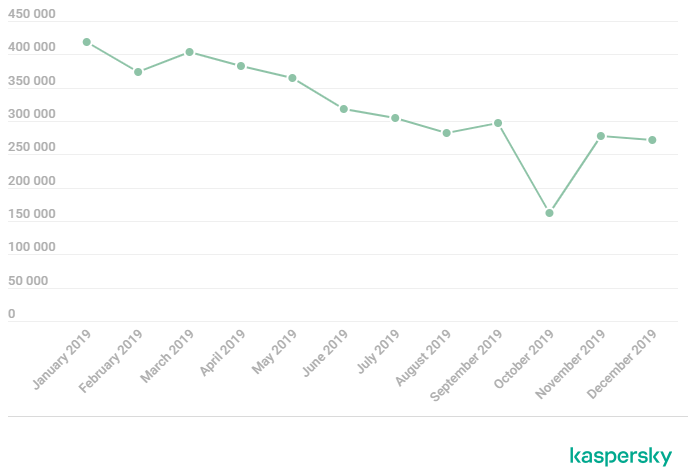

银行恶意软件在2016年10月达到高峰——有1,494,236个用户受到攻击,之后受攻击用户数量开始逐渐下降。2020年也不例外,受攻击的用户数量已从2019年的773,943下降到625,364,下降了近20%。

这是因为网络攻击的目标正变得越来越明确——罪犯团伙现在更倾向于攻击大型企业,但依然有很多普通用户和小型企业成为了Zbot、CliptoShuffler、Emotet、RTM等恶意软件的受害者。

图11.2018 – 2020年受到银行恶意软件攻击的唯一用户数的动态变化

攻击团伙

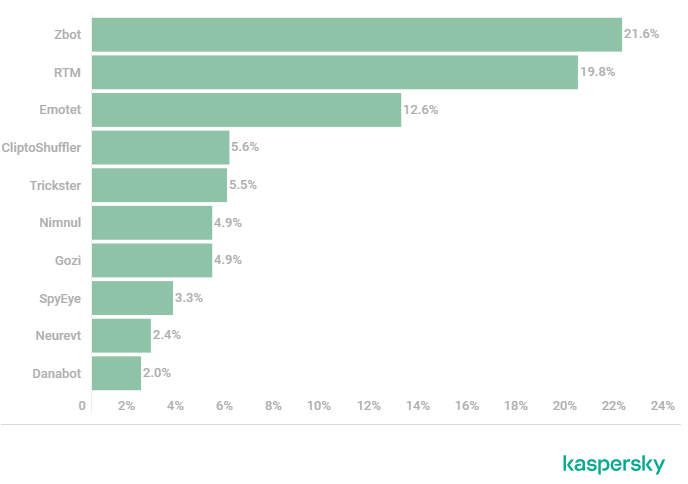

每年我们都会检测到多个银行恶意软件家族,其中一些老面孔已经乏人问津,另一些则越来越热门。以下是2019年检测到的10大最活跃的银行恶意软件家族。以下是在2019年检测到的最活跃的银行恶意软件家族前十,领先的是Zbot(21.6%),RTM(19.8%),Emotet(12.6%),CliptoShuffler(5.6%)和Trickster(5.5%)。

图12.2019年十大最广泛的银行恶意软件家族

2020年十大银行恶意软件家族如下图所示,其中前四个(Zbot,CliptoShuffler,Emotet和RTM)占了一半以上比例。

图13.2020年十大最广泛的银行恶意软件家族

虽然Zbot(22.2%)仍然是金融领域使用最多的恶意软件,但榜单也有一些变化:RTM以10.5%从第二名下降到第四名,而另外两个家族——CliptoShuffler(15.3%)和Emotet(14.5%),在2020年都有所上升。两年前排名第二的Gozi家族(3.3%)被挤到了第九位。

此外,2020年也是区域威胁行为向外部世界扩张的特殊年份。我们称之为Tétrade的四大巴西银行恶意软件家族不仅瞄准了拉丁美洲,也瞄准了亚洲和欧洲国家。

受攻击用户的地理位置

为了评估和比较世界不同国家/地区的用户所面临的计算机感染风险程度,我们计算了每个国家/地区在报告期间内遭遇金融恶意软件攻击及用户总数和比例。

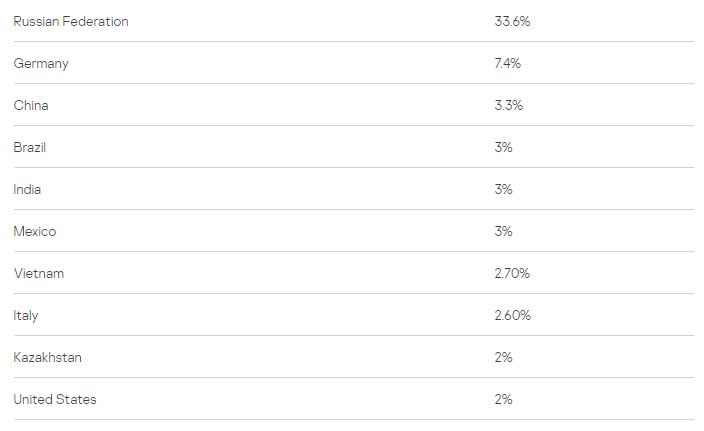

在2019年和2020年遭受银行恶意软件攻击的所有用户中,10个国家/地区占了一半以上比例。2019年前十名如下:

图14.2019年受银行恶意软件攻击数量前十的国家/地区

2019年,俄罗斯占比33.6%,德国以7.4%排名第二,中国以3.3%的排名紧随其后。

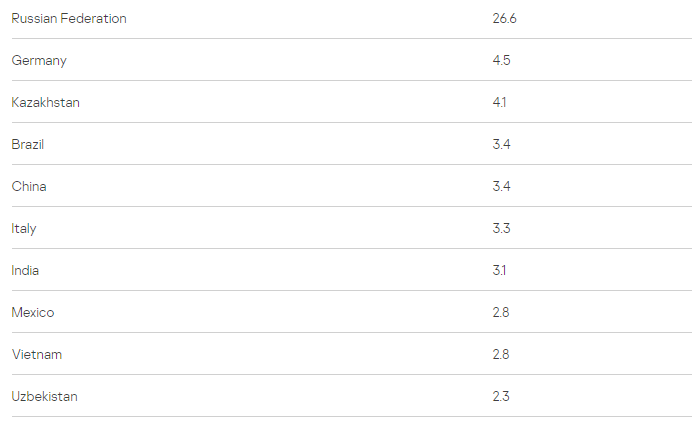

2020年情况如下:

图15.2020年受银行恶意软件攻击数量前十的国家/地区

尽管俄罗斯(26.6%)和德国(4.5%)的排名有所下降,但仍然占据前10名的前两名。值得注意的是,俄罗斯的数字总是倾向于最高的是由于大多数卡巴斯基用户位于俄罗斯。哈萨克斯坦曾以2%的收入排名第九,今年以两个百分点的增长进入前三。

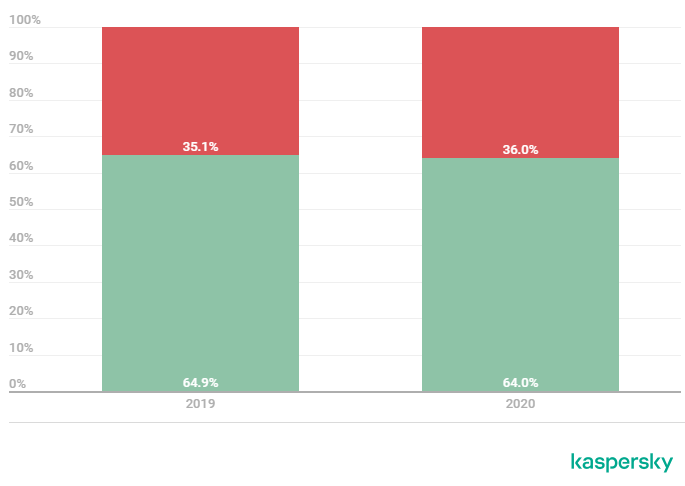

受攻击的用户类型

2020年受银行恶意软件攻击的用户中有36%是企业用户,比上一年增加了一个百分点。这在一定程度上证实了我们关于网络犯罪分子将注意力转移到企业领域的假设,不过增长幅度相对较小,我们预计这个趋势在未来会更加明显。

图16.企业vs个人用户数据对比

总而言之,在2020年,由于对现场工作和员工的限制,以及远程办公员工数量的增加,企业安全变得更加脆弱。匆忙过渡到远程办公已经影响了公司的安全性,大多数企业还没有准备好,缺乏相应的安全培训,员工自己的电脑可能包含易受攻击的远程访问连接——这些因素共同为各种攻击铺平了道路,包括银行恶意软件骗局。

与加密货币有关的网络威胁

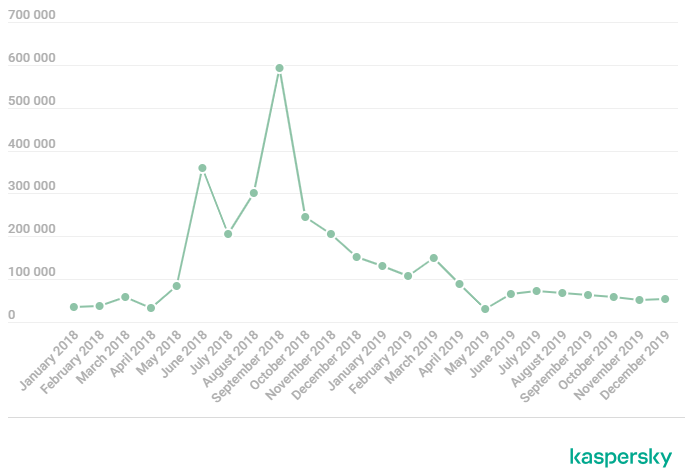

2018年,加密货币成为最热门的话题,并吸引了整个网络安全社区的目光。我们分析了网络犯罪分子挖矿软件的分发情况,发现如今恶意活动并没有之前那么普遍。

图17.2019年受挖矿恶意软件攻击的用户数量

图18.2020年受挖矿恶意软件攻击的用户数量

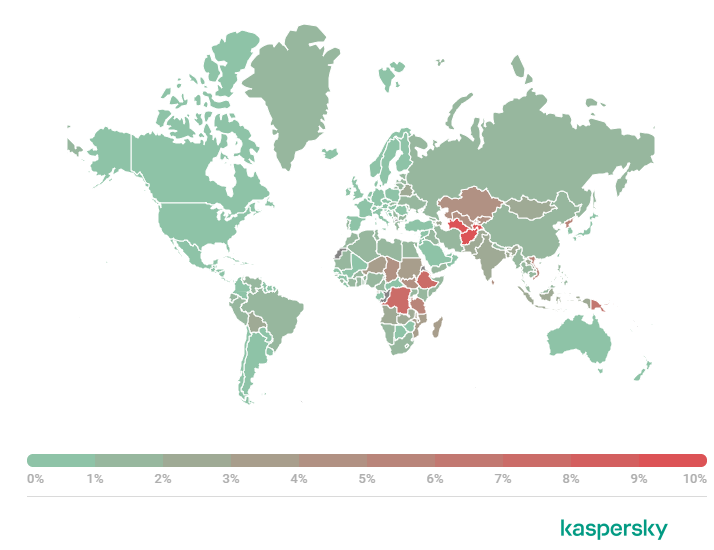

图19.2020年挖矿攻击的地理分布

2020年,此类威胁的趋势继续下降,然而到年底,这一数字达到了一个稳定水平,甚至部分地区趋势开始逆转。加密货币价格在2020年底的大幅上涨很可能会加剧2021年初的威胁,此外由于新冠病毒危机,2021年一些经济体可能会崩溃,当地货币可能会暴跌,使得加密技术更具吸引力。

银行恶意软件-移动端

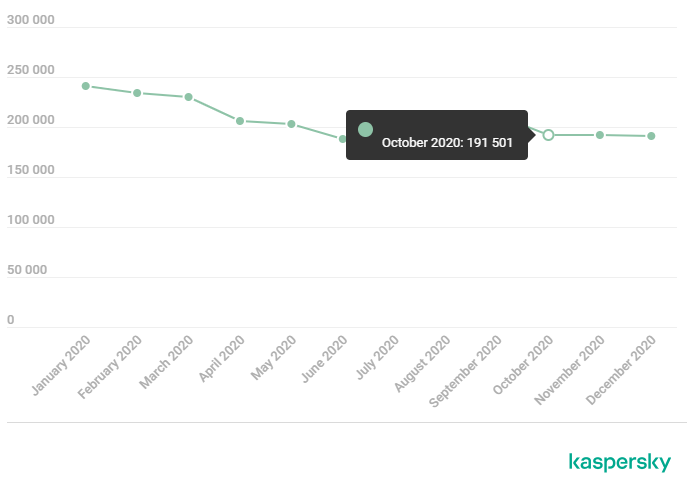

2019年,受银行恶意软件影响的用户数量从2018年的约180万降至67.5万。

图20.2018年至2019年受到Android银行恶意软件攻击的用户数量

2020年,随着受攻击用户数量下降不到60%至294,158。

图21.2019年至2020年受到Android银行恶意软件攻击的用户数量

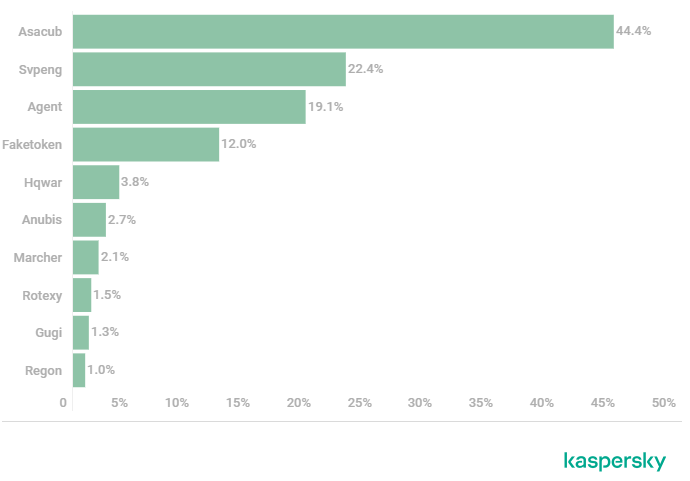

图22.2019年最广泛的Android银行恶意软件

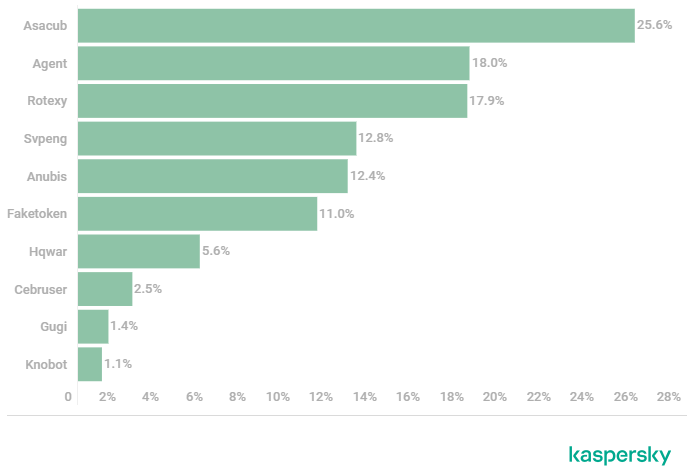

2020年,Asacub(25.6%)的份额仍然是最重的。然而,自2019年以来,它缩水了18.8个百分点。特工(18.0%)仍然排在第二位,尽管比前一年要轻一些。Svpeng(12.8%)主要是在被感染设备上寻找管理员权限,而今年却受到Rotexy(17.9%)的挑战,后者将银行木马功能与勒索软件阻止程序的功能结合在一起。

2020年,Asacub(25.6%)依然是比例最高的,但这个数据自2019年以来缩水了18.8个百分点。Agent (18.0%)仍然排在第二位,比去年有所下降,Svpeng(12.8%)主要是在受感染设备上搜索管理员权限,Rotexy(17.9%)将银行木马的功能与勒索软件拦截器的功能结合在一起。

图22.2020年最广泛的Android银行恶意软件

2020年出现了一些新的移动银行恶意软件,简要概述如下:

· Trojan-Banker.AndroidOS.Ghimob.a

· Tétrade集团的新型银行业恶意软件Ghimob在2020年攻击了巴西、巴拉圭、秘鲁、葡萄牙、德国等地的银行、交易所、加密货币交易所和金融科技组织,Ghimob共可以监视153个移动应用程序。

· Trojan-Banker.AndroidOS.Gorgona.a

· 该恶意软件模仿Google Play,使用通知面板吸引用户的注意。它可以发出和重定向调用,执行USSD命令,安装额外的应用程序,并在需要时阻止设备。如果授予了使用可访问性的权限,它可以获得更多的权限,例如接收和处理文本消息,因此也可以获得双因素认证的控制权。它使用TCP进行C2通信,倾向于针对土耳其的银行。

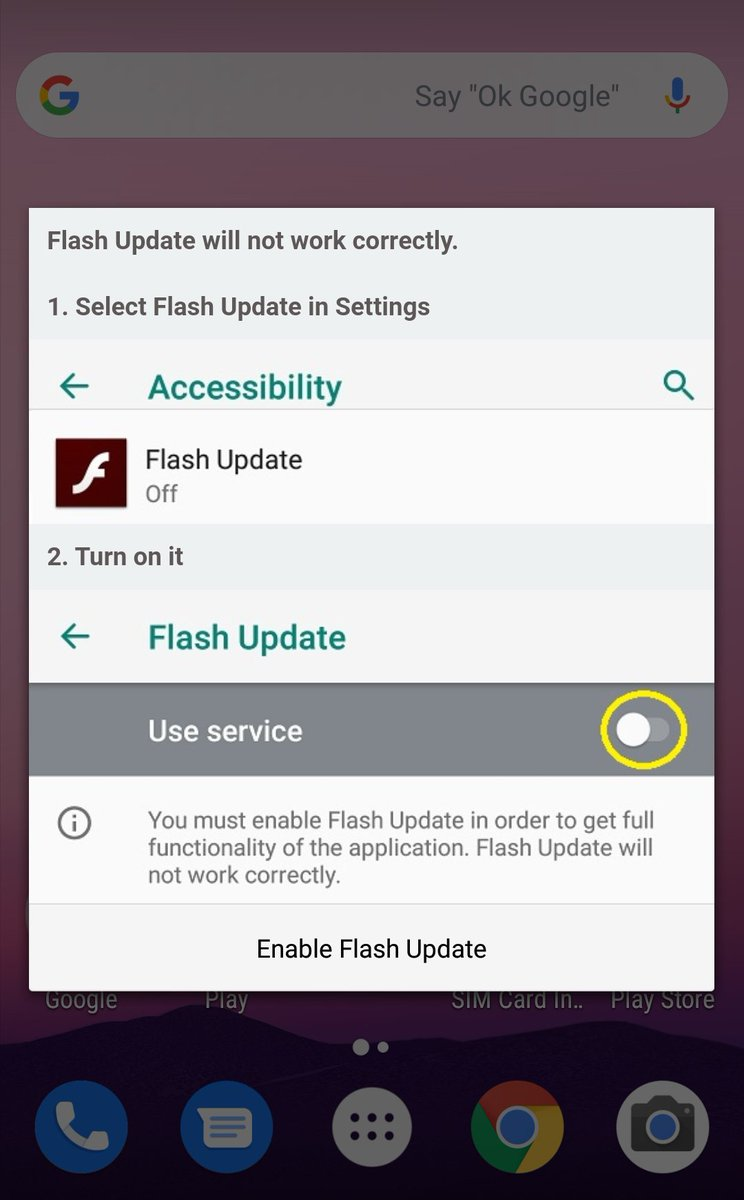

· Trojan-Banker.AndroidOS.Knobot.a

新型恶意软件,除了网络钓鱼窗口和拦截两因素身份验证消息外,该木马还提供了一些其他同类软件不具备的功能,例如通过辅助功能服务拦截设备PIN码的机制。讽刺的是,它要求受害者将权利委托给别人,甚至还提供了一个关于如何这样做的小指导。

图23.Trojan-Banker.AndroidOS.Knobot.a的屏幕截图

受攻击用户的地理位置

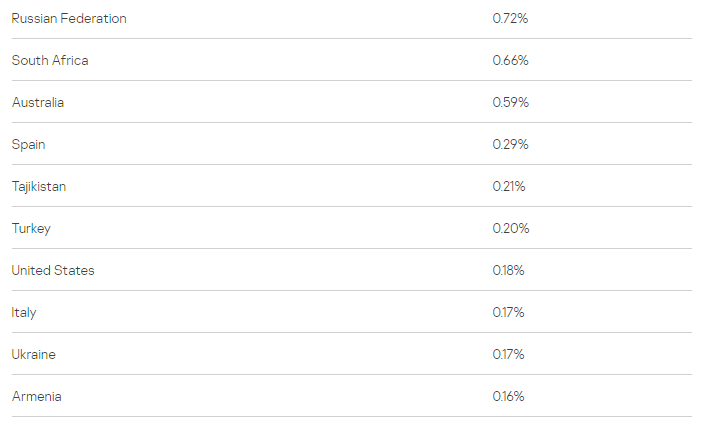

2019年受Android银行恶意软件攻击的用户所占百分比排名前10的国家/地区:

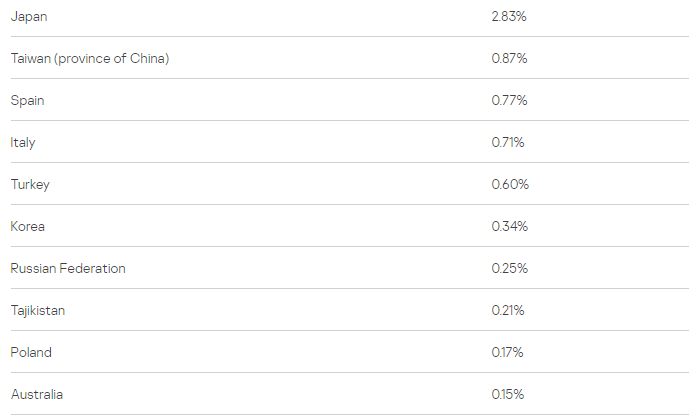

2020年受Android银行恶意软件攻击的用户所占百分比排名前10的国家/地区:

从统计数据可以看出,所有国家都被彻底换牌。俄罗斯从2019年的第一移至2020年的第7。2019年没有提及的日本(2.83%)和台湾(0.87%)迅速跃居榜首,西班牙(0.77%)以近3000名受影响用户取代了澳大利亚,位居第三。

结论

2020年的情况表明,网络犯罪分子能够很容易地适应不断变化的世界——不断更新恶意软件的新特性,并改进检测回避技术。新冠疫情的流行改变了公众对在线购物的态度,犯罪团伙注意到了这种趋势,并将注意力从银行转移到网络商店。针对企业用户的银行木马的新兴趋势也令人担忧,这类攻击带来的问题可能比对个人的要更大。同时,针对金融组织的区域性诈骗正逐步蔓延到全球,有可能在2021年实现进一步增长。因此,即使总体统计数据看起来有所衰退,金融组织也仍然面临的巨大威胁态势。

为了抵御金融威胁,卡巴斯基建议用户:

· 仅安装从可靠来源(例如官方网站)获得的应用程序;

· 检查应用程序请求的访问权限,如果与功能集不匹配则不授予;

· 切勿点击垃圾邮件中的链接及所附的文档;

· 安装受信任的安全解决方案。

为了保护企业免受金融恶意软件的侵害,卡巴斯基建议:

· 为您的员工(尤其是负责会计的员工)引入网络安全意识培训,以教会他们检测网络钓鱼页面并提高员工的整体数字素养;

· 对于关键的用户配置文件,例如财务部门的用户配置文件,为Web资源启用默认的拒绝模式,以确保只能访问合法的用户配置文件;

· 为使用的所有软件安装最新的更新和补丁;

· 为了保护免受复杂威胁和针对性攻击的侵害,安装用于网络威胁检测、事件调查和及时恢复措施的anti-APT和EDR解决方案,为您的SOC团队提供最新的威胁情报和定期的技能和培训。

参考及来源:https://securelist.com/financial-cyberthreats-in-2020/101638/

声明:本文来自嘶吼专业版,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。