澳大利亚企业级密码管理器Passwordstate的开发厂商Click Studios日前发布警告称,有攻击者破坏了这款应用程序的更新机制,成功入侵其内部网络后以供应链攻击的形式大肆传播恶意软件。

据了解,Passwordstate是一款支持本地部署的密码管理解决方案,类似1Password,目前已经在全球赢得29000家企业与超过37万名安全/IT专业人士的青睐。

在客户名单中,我们看到来自各个行业的重量级企业,其中不少还是财富五百强成员,具体涵盖政府、国防、金融、航空航天、零售、汽车、医疗保健、法律与媒体等等。

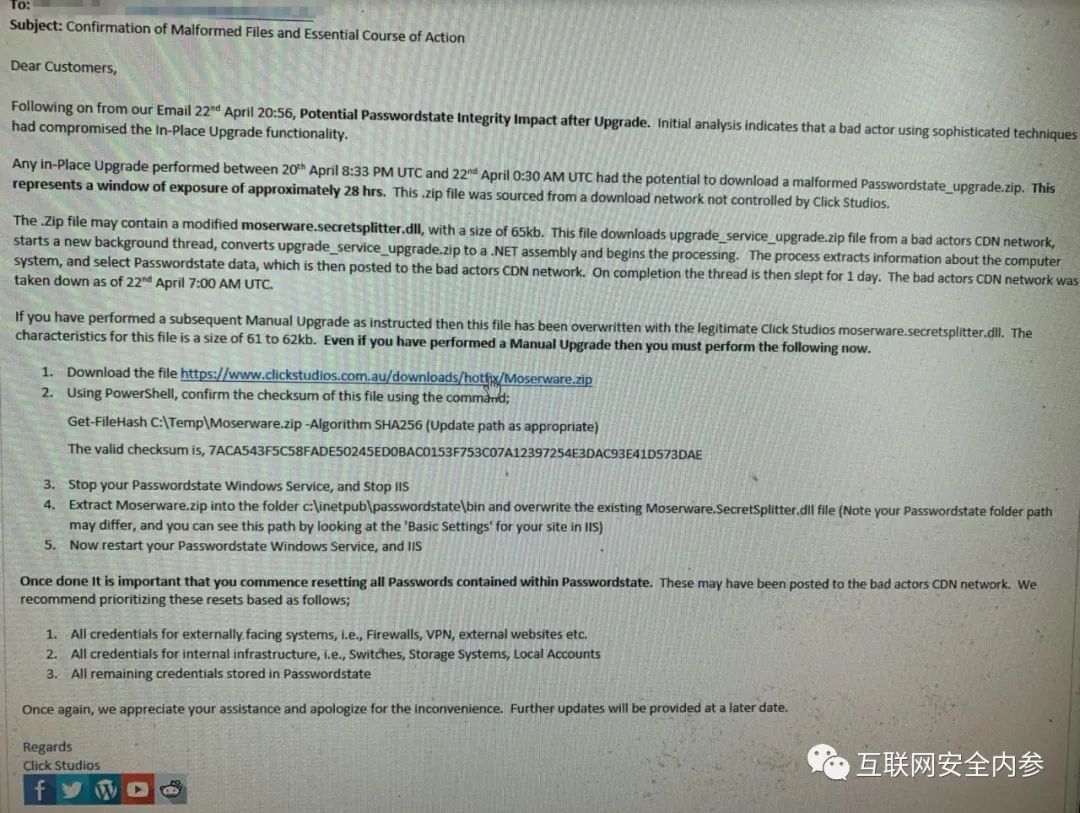

发送给客户的供应链攻击通报邮件称,各位用户很可能在4月20日至22日之间不慎下载到恶意升级数据。

Click Studios发出的这份通报邮件题为《确认存在恶意文件,请按说明操作》,其中写道“初步分析表明,攻击者已经利用复杂的技术手段破坏了就地升级功能。”

“在UTC时间4月20日晚8:33到4月22日0:30之间执行过就地升级的用户,很可能下载到格式异常的Passwordstate_ipgrade.zip [..]文件。此文件来自Click Studios控制范围之外的下载网络。”

ClickStudios通报邮件(来源:Niebezpiecznik)

安全公司SentinelOne的首席研究研究员J. A. Guerrero-Saade表示,“攻击者向Passwordstate源代码中粗暴添加了一段‘加载器/Loader’代码段,其大小仅为4 KB。”

“很明显,加载器的功能是从之前提到的C2处拉取下一阶段有效载荷,并解析‘PasswordState’库的全局设置,包括代理用户名/密码等。”

中招客户的密码数据全泄露

部署完成之后,其中的Moserpass恶意软件会收集系统信息与Passwordstate数据,并将结果发送至攻击者控制的服务器处。

在本次发布的公告中,Click Studios也披露了被发送至攻击者命令与控制服务器的具体数据类型:

"此过程会提取关于计算机系统的信息,并选择Passwordstate数据,一同发送到恶意攻击者的CDN网络处。完成之后,相应操作线程将休眠一天。

对泄露数据进行分析之后,可证实传回的信息具体涵盖:

计算机名称、用户名称、域名、

当前进程名称、当前进程Id、

所有进行中进程名称与Id、

所有运行中服务名称、

显示名称与状态、

Passwordstate实例代理服务器地址、

用户名与密码

Passwordstate实例密码表中的以下字段也将被发往命令与控制服务器:

Title, UserName, Description, GenericField1, GenericField2, GenericField3, Notes, URL, Password

其中并不涉及域名与主机名称。虽然加密密钥与数据库连接字符串在处理Passwordstate服务进程内的数据方面发挥着重要作用,但攻击者似乎并没有把这两类信息发送到自己控制的CDN网络上。"

在数据发送完成后,恶意进程将休眠一天,之后再次启动并重复向攻击者发送数据。

目前,攻击中使用的CDN服务器已经不再可用,具体撤下时间为4月22日上午7:00(UTC)。

Passwordstate客户该如何应对?

Click Studios建议各位在违规事件期间升级过客户端的用户,应立即重置Passwordstate数据库内的所有密码。

另外,他们还建议按以下优先级次序进行密码重置:

所有公开面向互联网的系统的安全凭证,包括防火墙、VPN、外部网站等;

内部基础设施的所有凭证;

其它各类凭证…

该公司还发布一项修复程序,帮助Passwordstate用户按照前文邮件通报中的说明,快速删除Moserpass这一恶意软件。

安全厂商CSIS Security Group A/S在分析此次供应链攻击中部署的某恶意DLL之后,也快速发布了多项相关危害指标(IOC),包括恶意加载程序的哈希值以及命令与控制服务器地址等。

CSIS Security Group提到,“Click Studios在全球拥有29000多家客户,我们认为此次攻击已经给其中相当一部分客户造成影响。”

但Click Studios在周四发表的声明中提到,他们认为受到影响的客户数量应该不大,这可能是结合客户上报的数字取证情况得出的结论。

“Click Studios拥有广泛的全球客户基础。我们对受影响客户数量的判断,源自事件发生后约28小时内初步违规与后续滥用情况、以及客户提供的相关信息。”

Click Studios也承认,“现阶段受影响客户数量似乎确实不大。但随着更多客户逐步上报信息,情况可能有所改变。”

我们就此事与一位Click Studios公司发言人取得联系,但对方称无法就此发表评论。

参考来源:BleepingComputer.com

声明:本文来自互联网安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。