背景

2021年5月7日,美国最大的燃油管道商Colonial Pipeline遭到勒索软件攻击,由于Colonial Pipeline负责美国东岸多达45%的燃料供应,因此该攻击事件导致该公司暂停了所有的管道作业网络,并于晚间关闭一条主要的燃料传输管道。

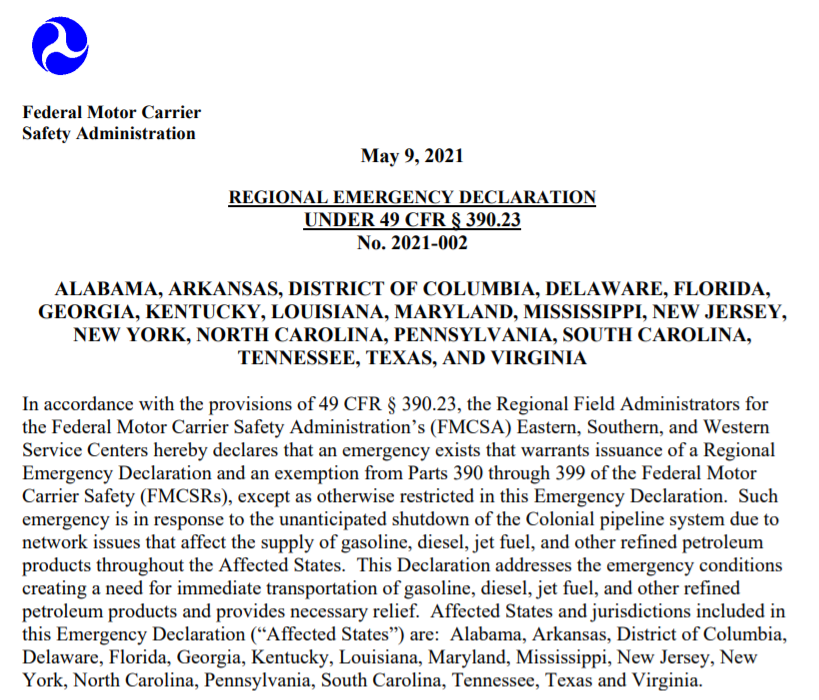

2021年5月9日,美国交通部下属的联邦汽车运输安全管理局发布了一份区域紧急状态声明。根据美国交通运输部称,临时给予受影响的 17 个州和华盛顿特区的汽油、柴油、航空燃料和其他成品油的临时运输豁免,以使有关燃料可以通过公路运输,从而减轻Colonial Pipeline输油管道持续关闭的影响。

总部设于乔治亚州的Colonial Pipeline具备美国最大的精炼油管道系统,每天运送多达1亿加仑的汽油、柴油、航空煤油与家用燃料油,占美国东岸燃油供应的45%,负责美国7个机场的燃油供应。

东部的阿拉巴马州,阿肯色州,哥伦比亚特区,特拉华州,佛罗里达州,乔治亚州,肯塔基州,路易斯安那州,马里兰州,密西西比州,新泽西州,纽约州,北卡罗莱纳州,宾夕法尼亚州,南卡罗来纳州,田纳西州,德克萨斯州和弗吉尼亚州均受影响。

图自Colonial PipeLine

鉴于事件在美国影响范围较大,奇安信威胁情报中心对该安全事件进行复盘研究,并对研判结果进行展示。

勒索组织技术分析

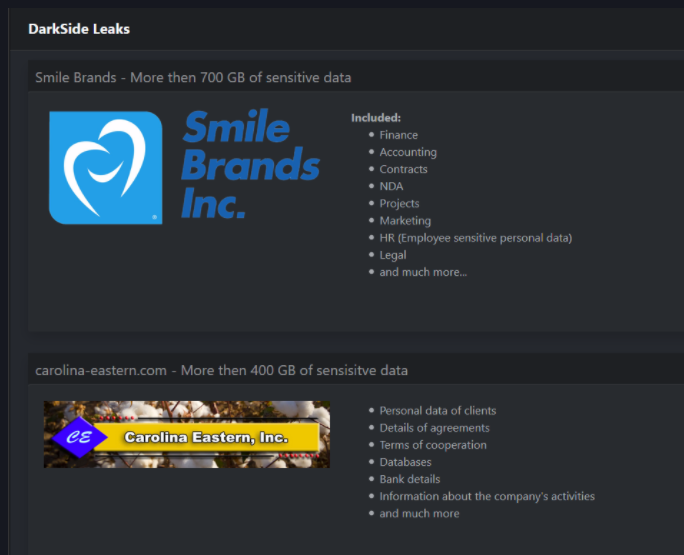

根据多方外媒报道,据知情人士透露,该攻击由DarkSide勒索软件团伙发起,该组织在周四仅两个小时的时间内就从位于佐治亚州阿尔法利塔的Colonial公司网络中窃取了近100 GB的数据。

DarkSide团伙是一个母语为俄语的网络犯罪团伙,对DarkSide的历史入侵手段进行分析发现,该组织会使用MetaSploit和其他攻击性安全工具框架来扫描攻击目标网络中的漏洞,其目的是建立初始访问权限。经过监测发现,该组织会通过RDP会话从得到的管理员(域控)账号,转向使用拥有文件服务器权限的账号进行登录。

当获取到文件服务器上的权限后,该组织会将公司的数据通过Privatlab和mega网盘进行手动上传,在一些活动中,DarkSide会将数据传到他们的CDN服务器上。随后该组织会加密目标公司的文件,并将部分信息上传至其暗网博客,并声称若不交付赎金,将公布目标公司的敏感数据。

该组织用于加密的勒索软件会采取PowerShell脚本或者动态链接库DLL进行下发。其中涉及到的Payload会在域控制器的共享文件夹中进行暂时存储,并通过组策略调度任务指示主机获取并执行勒索软件,这种部署是全程自动化的,操作会在攻击者上传完目标的敏感数据后执行。

该组织使用的勒索软件除了会进行常规的加密文件的操作外,还会连接并发送受害者信息到攻击者的命令控制服务器(C2),这可能是攻击者记录受害者具体信息的一种方法,方便在日后作为入侵证据上传至攻击者博客。

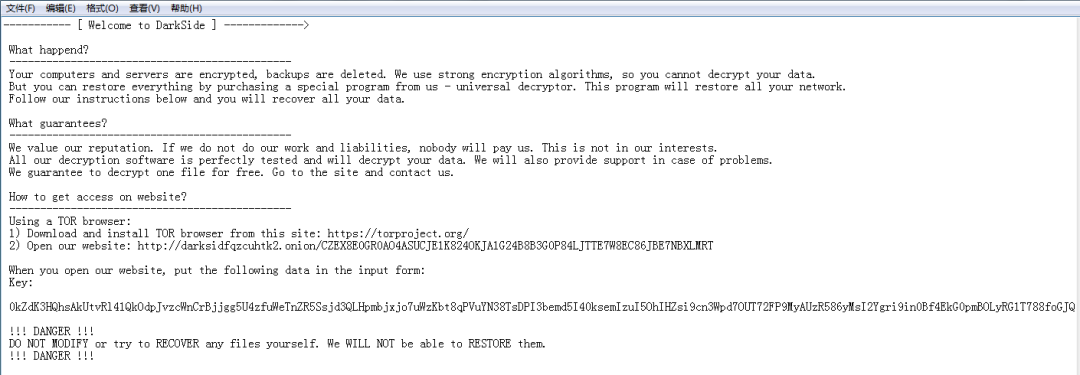

在发送受害者信息后,DarkSide勒索软件会清空回收站、删除卷影副本、停止对应服务和进程,并加密本地磁盘和共享文件夹,并于最后释放勒索信。

DarkSide团伙在整个入侵过程中,会在入侵的目标服务器上安装Tor客户端或者浏览器,并使用Tor进行RDP会话连接(RDP Over Tor),并且在远程控制方面会使用CobaltStrike进行后续操作。

后续操作主要围绕获取域控权限而进行,其中使用内网渗透工具包括advanced_ip_scanner.exe、psexec、Mimikatz。

事件研判

本次针对美国管道公司的重大勒索软件攻击,暴露美国能源安全行业的网络脆弱性,同时也为全球能源行业敲响警钟。2020年至今,全球爆发了多次重大能源行业的勒索软件攻击事件,例如跨国能源企业Enel Group连续遭遇两轮勒索软件攻击,美国马萨诸塞州电力公司RMLD遭勒索攻击,美国某天然气运营商遭勒索攻击被迫关闭。

而根据奇安信威胁情报中心监测发现,DarkSide组织在2021年1月份一笔勒索软件的交易中便获45个比特币,约合人民币1700多万元,如此巨额的收益可想而知,未来针对性勒索攻击还会愈加猖狂,针对的目标公司体量也会愈来愈大。

因此,面对愈加强大的定向勒索攻击者,我们对网络安全防御需要提升整体的防护水平,要以面对APT组织攻击的策略进行防御体系建设,才能够抵御目前网络攻击技术水平愈加高强的定向针对性勒索软件攻击。

目前,DarkSide组织的恶意软件以及网络资产已可以被奇安信全线产品进行检测。

IOC

catsdegree.com

securebestapp20.com

temisleyes.com

9d418ecc0f3bf45029263b0944236884

f00aded4c16c0e8c3b5adfc23d19c609

222792d2e75782516d653d5cccfcf33b

f9fc1a1a95d5723c140c2a8effc93722

cfcfb68901ffe513e9f0d76b17d02f96

应对措施

1. 及时修复系统漏洞,做好日常安全运维。

2. 采用高强度密码,杜绝弱口令,增加勒索病毒入侵难度。

3. 定期备份重要资料,建议使用单独的文件服务器对备份文件进行隔离存储。

4. 加强安全配置提高安全基线,建议企业内网中关闭不必要的网络端口,降低横向移动的风险,如3389、445、139、135等不用的高危端口等。

5. 关闭不必要的文件共享,禁用对共享文件夹的匿名访问。

6. 提高员工安全意识,不要点击来源不明的邮件,不要从不明网站下载软件。

7. 选择技术能力强的杀毒软件,在终端和服务器上部署专业杀毒软件以便在勒索病毒攻击愈演愈烈的情况下免受伤害。

8. 对没有联网需求服务器的访问进行权限控制,防止外网服务器被入侵后作为跳板进行横向移动

参考资料

https://www.fmcsa.dot.gov/emergency/esc-ssc-wsc-regional-emergency-declaration-2021-002-05-09-2021

http://chuongdong.com/reverse%20engineering/2021/05/06/DarksideRansomware/

https://apnews.com/article/europe-hacking-government-and-politics-technology-business-333e47df702f755f8922274389b7e920

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。