DARKSIDE勒索软件于2020年8月被首次发现,其背后的运营者及其附属机构曾发起过全球性的犯罪狂潮,并影响了超过15个国家的多个行业和组织。与其它勒索软件一样,这些犯罪分子会进行多方面的勒索,如数据窃取、本地加密,以威胁受害者支付解密赎金。

DARKSIDE勒索软件以勒索软件即服务(RaaS)的形式运作,其利润在其运营者、合作伙伴或附属机构之间分享,后者会向运营组织提供访问权并部署勒索软件。Mandiant(FireEye的威胁情报平台)目前跟踪了多个部署了该勒索软件的威胁活动集群,这与DARKSIDE的关联附属机构一致。这些集群在整个入侵过程中展现出了不同程度的技术复杂性。虽然攻击者通常是利用合法工具进行各个阶段的操作,但至少发现了一个威胁集群还利用了已修复的0 day漏洞。

指定目标

通过我们的事件响应以及DARKSIDE报告,Mandiant已经识别出了多个DARKSIDE受害者。大多数受害组织都位于美国,并且涉及多个行业,包括金融服务、法律、制造、专业服务、零售和技术。自2020年8月之后,DARKSIDE的博客上公开指定的受害人数总体上有所增加,但在2021年1月期间指定的受害人数明显下降(图1),这可能是攻击者在假期中休息了。受害人数的整体增长表明,多个附属机构对DARKSIDE勒索软件的使用有所增加。

图1:已知的DARKSIDE受害者(2020年8月至2021年4月)

DARKSIDE勒索软件服务

从2020年11月开始,使用俄语的犯罪分子 darksupp 在俄语论坛exploit.in和xss.is上宣传DARKSIDE RaaS。2021年4月,darksupp发布了Darkside 2.0 RaaS的更新,其中包括几个新功能和他们目前正在寻找的合作伙伴和服务类型的描述(表1)。附属机构从每个受害者那里保留一定比例的赎金费用。根据论坛上的描述,RaaS运营商对低于50万美元的赎金收取25%,但对高于500万美元的赎金,这一比例下降到10%。

除了提供DARKSIDE勒索软件的构建,该服务的运营商还维护一个可通过TOR访问的博客。犯罪分子利用这个网站来宣传受害者,试图向这些组织施压,以迫使其支付赎金。他们在暗网上最近一次更新的宣传广告也表明,这些犯罪分子可能对受害组织进行DDoS攻击。犯罪分子darksupp表示,禁止附属机构针对医院、学校、大学、非营利组织和公共部门实体,也禁止以独立国家联合体(CIS)国家的组织作为目标。犯罪分子采取这种措施来避免执法行动,因为针对这些部门的攻击可能会引起更多审查。

宣传广告日期/版本 | 功能/更新 | 相关报告 |

2020年11月10日(V1) | 能够从管理面板中为Windows和Linux环境生成构建。 | 20-00023273 链接: https://advantage.mandiant.com/reports/20-00023273 |

使用Salsa20加密和RSA-1024公钥加密文件。 | ||

通过TOR访问管理面板,客户可以使用TOR管理面板来管理Darkside版本、付款、博客文章以及与受害者交流。 | ||

管理面板包括“博客”部分,该部分允许客户将受害者信息和公告发布到Darkside网站,以威胁受害者并强迫他们支付赎金要求。 | ||

2021年4月14日(V2.0) | 自动测试解密。从加密到取款的过程是自动化的,不再依赖于支持。 | 21-00008435 链接: https://advantage.mandiant.com/reports/21-00008435 |

目标可用DDoS(第3层,第7层) | ||

寻求合作伙伴为他们以及具有渗透测试技能的个人或团队提供网络访问权限。 |

表1:DARKSIDE广告线(exploit.in)上列出的需要注意的功能和更新

DARKSIDE附属机构

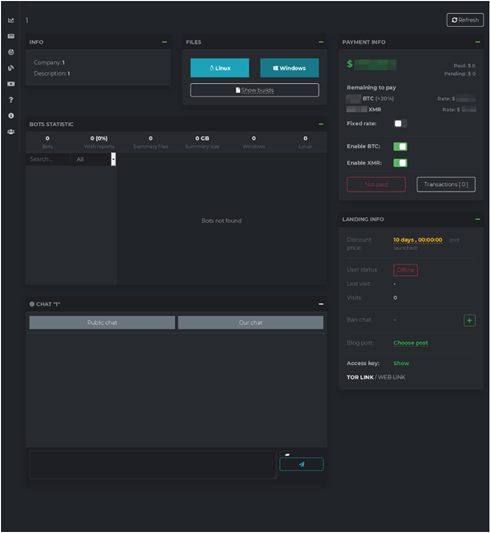

DARKSIDE RaaS附属机构需要通过一个面试,然后才能获得管理面板的访问权(图2)。在这个面板中,附属机构成员可以执行各种操作,例如创建勒索软件版本、为DARKSIDE博客指定内容、管理受害者以及联系支持。Mandiant上至少确定了五名使用俄语的犯罪分子,这些犯罪分子目前或以前是DARKSIDE的子公司。与这些犯罪分子相关的部分广告旨在寻找初始访问供应商或能够在已获得的访问中部署勒索软件的攻击者。据称,一些声称使用DARKSIDE的犯罪分子还与其它RaaS附属计划合作,包括BABUK和SODINOKIBI(又名REvil)。

图2:DARKSIDE联盟面板

攻击生命周期

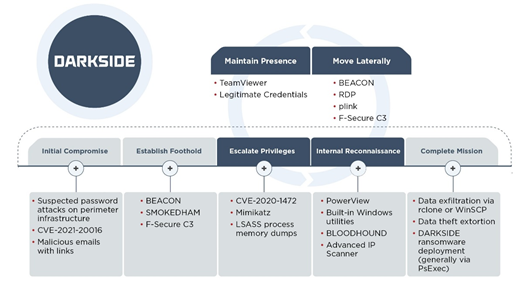

当前Mandiant上跟踪了五个涉及部署DARKSIDE的威胁活动集群,这些集群可能代表DARKSIDE RaaS平台的不同分支机构。在观察到的整个事件中,这些犯罪分子通常依赖于各种可公开获得的合法工具,而这些工具通常用于后勒索软件攻击的攻击生命周期中的各个阶段(图3)。这些UNC组(网络入侵活动集群)的其中三个的详细信息如下所示。

图3:在DARKSIDE勒索软件攻击中发现的TTP

UNC2628

UNC2628自2021年2月之后一直处于活动状态,其入侵过程相对较快,攻击者通常在两到三天内部署勒索软件。我们有一些证据表明UNC2628已经与其它RaaS进行了合作,包括SODINOKIBI(REvil)和NETWALKER。

在多个案例中,我们观察到在交互式入侵行动开始之前,针对企业VPN基础设施的可疑认证尝试。这些认证模式与密码喷射攻击相一致,尽管现有的证据不足以将这种前兆活动明确的归于UNC2628。

在有凭证的情况下,攻击者似乎可以使用合法凭据通过公司VPN基础结构获得初始访问权限。

UNC2628已使用各种合法帐户与受害人环境进行了交互,但在许多情况下,UNC2628还创建并使用了用户名为"spservice"的域帐户。在所有已知的入侵中,UNC2628使用了大量Cobalt Strike框架和BEACON Payload。归属于此攻击者的BEACON命令和控制(C2)基础结构包括以下内容:

hxxps://104.193.252[.]197:443/

hxxps://162.244.81[.]253:443/

hxxps://185.180.197[.]86:443/

hxxps://athaliaoriginals[.]com/

hxxps://lagrom[.]com:443/font.html

hxxps://lagrom[.]com:443/night.html

hxxps://lagrom[.]com:443/online.html

hxxps://lagrom[.]com:443/send.html

hxxps://lagrom[.]com/find.html?key=id#-

在某些情况下,有证据表明犯罪分子使用Mimikatz进行凭据盗窃和特权提升。

攻击者似乎已经使用诸如“ net”和“ ping”之类的内置命令来执行内部网络的基本侦察,尽管有可能通过BEACON进行了额外侦察,但在现有的日志来源中没有体现。

UNC2628几乎完全通过RDP在环境中使用合法凭据和Cobalt Strike BEACON Payload进行了横向移动。这个威胁集群同时使用HTTPS BEACON Payload和SMB BEACON,后者几乎完全使用以“\\.\\pipe\\UIA_PIPE “开头的命名管道。

归因于此威胁集群的入侵已经从入侵迅速发展到数据盗窃和勒索软件的部署,因此并不十分注重在受影响的环境中维持一个持久的立足点。尽管如此,UNC2628还是通过收集合法凭证、创建攻击者控制的域账户(spservice)以及创建旨在启动BEACON的Windows服务来保持访问。值得注意的是,UNC2628多次用名为 “CitrixInit“的服务加载BEACON。

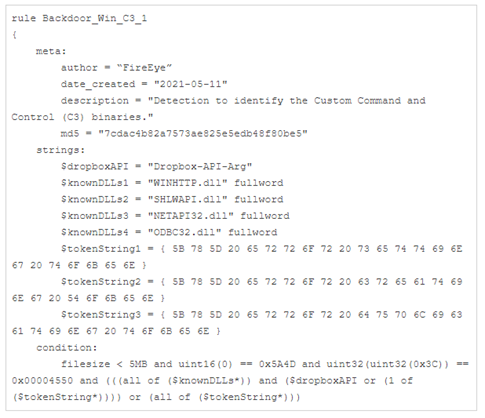

UNC2628还采用了F-Secure实验室的自定义命令和控制(C3)框架,部署了配置为通过Slack API代理C2通信的中继。根据犯罪分子的其它TTP,他们可能使用C3来混淆CobaltStrike BEACON流量。

该攻击者通过SFTP使用Rclone将数据泄露到云托管环境中的系统。Rclone是一个命令行实用程序,用于管理云存储应用程序的文件。值得注意的是,用于数据渗出的基础设施在多次入侵中都被重复使用。在一个案例中,数据泄露发生在入侵开始的同一天。

UNC2628使用PsExec将DARKSIDE勒索软件加密器部署到多个文本文件中包含的主机列表中。

攻击者使用了以下目录,在其中放置了后门副本、勒索软件二进制文件、PsExec副本以及受害者主机列表:

C:\\run\\

C:\\home\\

C:\\tara\\

C:\\Users\\[username]\\Music\\

C:\\Users\\Public

UNC2659

UNC2659至少从2021年1月就开始处于活动状态。我们观察到该攻击者在10天内完成了整个攻击周期。UNC2659值得注意的是,他们使用了SonicWall SMA100 SSL VPN产品中的一个漏洞,该漏洞后来被SonicWall修复。攻击者似乎是直接从合法的公共网站上下载了攻击生命周期中各个阶段使用的若干工具。

攻击者通过利用CVE-2021-20016,即SonicWall SMA100 SSL VPN产品中的一个漏洞获得了初始访问权,目前该漏洞已经修复。有证据表明,攻击者可能利用该漏洞禁用了SonicWall VPN的多因素身份认证选项,虽然这一点尚未得到证实。

攻击者利用TeamViewer(TeamViewer_Setup.exe)在受害者环境中建立持久性。现有证据表明,攻击者直接从以下网址下载TeamViewer,并浏览了可以从中下载AnyDesk实用工具的位置:hxxps://dl.teamviewer[.]com/download/version_15x/TeamViewer_Setup.exe。

攻击者似乎直接从rclone[.]org -hxxps://downloads.rclone[.]org/v1.54.0/rclone-v1.54.0-windows-amd64.zip下载文件rclone.exe。攻击者被发现使用rclone通过SMB协议向pCloud云端托管和存储服务渗出了数百GB的数据。

攻击者在受害者环境中部署了power_encryptor.exe文件,通过SMB协议对文件进行加密并创建赎金票据。

Mandiant观察到攻击者在部署勒索软件加密器之前,浏览了ESXi管理界面并禁用了快照功能,从而影响了多个VM映像。

UNC2465

UNC2465的活动至少可以追溯到2019年4月,其特点是他们使用类似的TTPs在受害者环境中分发基于PowerShell的.NET后门SMOKEDHAM。在部署DARKSIDE的情况下,存在数月之久的间隔,从初始访问到勒索软件的部署,只有断断续续的活动。在某些情况下,这表明最初的访问可能是由一个单独的攻击者提供的。

UNC2465利用钓鱼邮件和合法服务来交付SMOKEDHAM后门。SMOKEDHAM是一个.NET后门,支持键盘记录、屏幕截图和执行任意.NET命令。在一次事件中,攻击者似乎与受害者建立了联系,然后发送了恶意的Google Drive链接,该链接提供了包含LNK下载程序的存档。较新的UNC2465电子邮件使用了Dropbox链接,其中包含恶意的LNK文件的ZIP归档,当执行时,该归档文件最终会导致SMOKEDHAM被下载到系统中。

UNC2465已使用Advanced IP Scanner、BLOODHOUND和RDP在受害环境中进行内部侦察和横向移动活动。

攻击者使用Mimikatz进行凭证采集,以提升在受害者网络中的权限。

UNC2465还使用公开的NGROK工具绕过防火墙,将RDP和WinRM等远程桌面服务端口暴露在开放的互联网上。

Mandiant已经观察到威胁者使用PsExec和cron 任务来部署DARKSIDE勒索软件。

UNC2465致电受害者的客户支持热线,告诉他们数据被盗,并指示他们遵循赎金记录中的链接。

总结

我们认为,攻击者已经更加熟练地进行了多方面的勒索行动,这直接导致了过去几年中影响严重的勒索软件事件数量的迅速增加。勒索软件运营商已经采用了其它勒索策略,旨在增加受害者默认支付赎金价格的可能性。例如,在2021年4月底,DARKSIDE运营商发布了一份通知,称他们的目标是在纳斯达克和其它股票市场上市的组织,他们表示愿意向股票交易商提供有关即将发生的泄密事件的信息,以便让他们在宣布泄密事件后因股票价格下跌而获得潜在的利润。在另一个值得注意的例子中,一个攻击者能够获得受害者的网络保险单,并在赎金谈判过程中利用这一信息,鉴于他们对保单限额的了解,因此拒绝降低赎金数额。这进一步证明,在勒索软件事件的后开发阶段,攻击者可以进行内部侦察并获取数据以增强其谈判能力。我们预计,攻击者用来向受害者施加压力的勒索策略将在整个2021年继续发展。基于DARKSIDE勒索软件是由多个附属机构分发的,我们预计与该勒索软件相关的整个事件中所使用的TTP将存在一定的差异。

附录A:DARKSIDE勒索软件分析

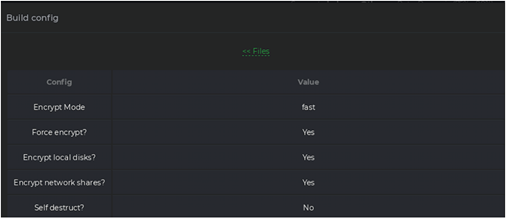

DARKSIDE是一种用C语言编写的勒索软件,可以将其配置为对固定磁盘、可移动磁盘以及网络共享上的文件进行加密。DARKSIDE RaaS附属机构可以访问管理面板,他们在该面板上为特定的受害者创建构建程序。该面板允许对每个勒索软件构建进行某种程度的自定义,如选择加密模式以及是否应该加密本地磁盘和网络共享(图4)。以下恶意软件分析基于文件MD5:1a700f845849e573ab3148daef1a3b0b。最新分析的DARKSIDE样本具有以下显著差异:

禁用了向C2服务器发送beaconing的选项,删除了包含C2服务器的配置项。

包括一种持久性机制。在这种机制中,恶意软件创建并启动自己作为一个服务。

包含一组硬编码的受害者凭证,用于尝试作为本地用户登录。如果根据被盗凭证检索到的用户令牌是一个管理令牌,并且是域管理员组的一部分,它将被用于网络枚举和文件权限访问。

图4:管理面板中出现的DARKSIDE构建配置选项

基于主机的指标

持续机制:

该恶意软件的早期版本不包含持久性机制。如果攻击者需要持久性,则需要外部工具或安装程序。在2021年5月观察到的DARKSIDE版本实现了一个持久性机制,通过该机制,恶意软件创建并启动自己的服务,其服务名称和描述使用八个伪随机定义的小写十六进制字符(例如”.e98fc8f7”)命名,这些字符也被恶意软件附加到它创建的各种其它工件上。这串字符被称为

Service Name:

Description:

文件系统工件

创建的文件:

%CD%\\LOG

README

May version:%PROGRAMDATA%\\

注册表伪像:

5月观察到的DARKSIDE版本设置了以下注册表项:

HKCR\\

细节

配置

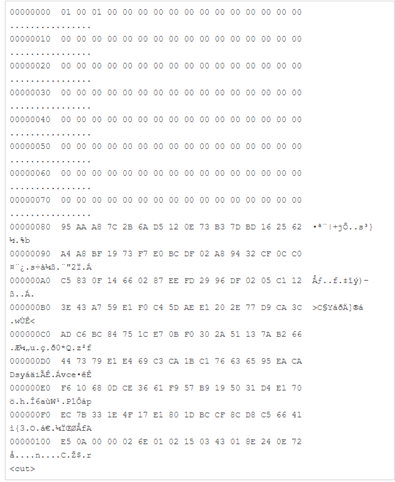

该恶意软件会初始化一个0x100字节的密钥流,用于解密字符串和配置数据。字符串将根据需要进行解密,并在使用后用NULL字节覆盖。该恶意软件的配置大小为0xBE9字节,解密后的部分配置的如图5所示。

图5:部分解密的配置

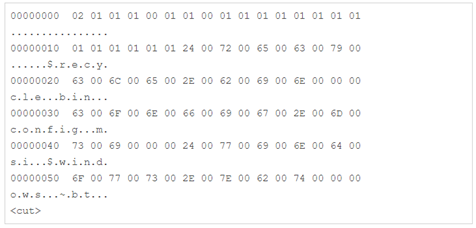

样本的0x80字节的RSA公钥blob从偏移量0x80开始。位于偏移量0x100的DWORD值被乘以64,并分配了与结果相等的内存量。从偏移量0x104开始的其余字节将被aPLib解压缩到分配的缓冲区中。解压缩的字节包括赎金记录和恶意软件的其它配置元素,如下所述(如终止过程、要忽略的文件)。解压后的前0x60字节的配置如图6所示。

图6:部分解压缩的配置

图6的第一个字节表示加密模式。这个样本被配置为使用FAST模式进行加密。支持的值如下。

1:FULL

2:FAST

其它值: AUTO

图6中从偏移量0x02到偏移量0x15的各个字节是布尔值,决定了恶意软件的行为。恶意软件根据这些值执行表2中列出的操作。表2还确定了当前样本中启用或禁用的功能。

偏移量 | 已启用 | 描述 |

0x01 | Yes | 未知 |

0x02 | Yes | 加密本地磁盘 |

0x03 | Yes | 加密网络共享 |

0x04 | No | 执行语言检查 |

0x05 | Yes | 删除卷影副本 |

0x06 | Yes | 清空回收站 |

0x07 | No | 自删除 |

0x08 | Yes | 必要时执行UAC绕过 |

0x09 | Yes | 调整令牌特权 |

0x0A | Yes | 记录中 |

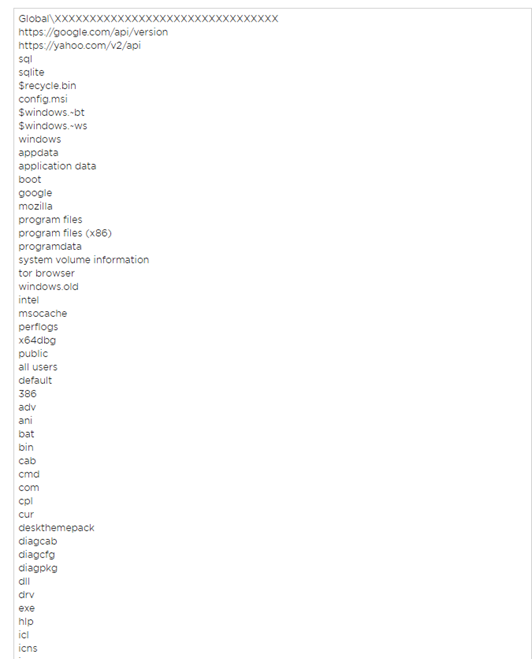

0x0B | Yes | 功能未使用,但导致以下字符串被解密: https://google.com/api/version https://yahoo.com/v2/api |

0x0C | Yes | 忽略特定的文件夹 |

0x0D | Yes | 忽略特定文件 |

0x0E | Yes | 忽略特定的文件扩展名 |

0x0F | Yes | 功能未使用;与以下字符串有关:“ backup”和“ here_backups” |

0x10 | Yes | 未使用功能:与以下字符串相关:“ sql”和“ sqlite” |

0x11 | Yes | 终止流程 |

0x12 | Yes | 停止服务 |

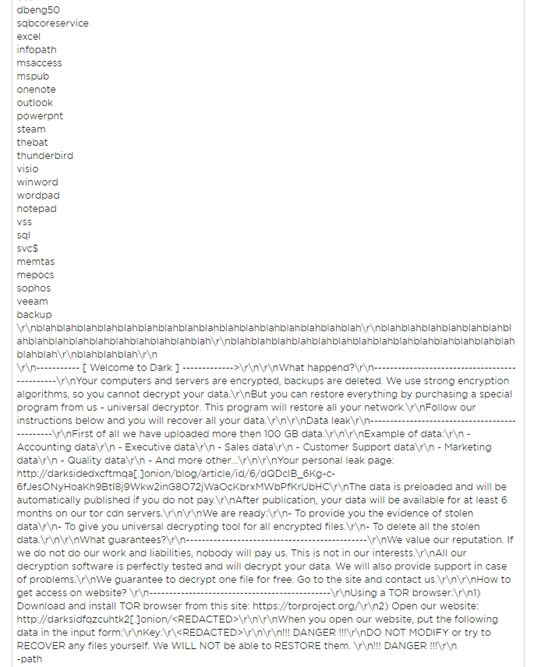

0x13 | Yes | 功能未使用;与包含重复字符串“ blah”的缓冲区有关 |

0x14 | Yes | 投下赎金票据 |

0x15 | Yes | 创建一个mutex |

表2:配置位

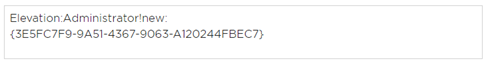

UAC绕过

如果恶意软件没有提升权限,它就会试图根据操作系统(OS)版本执行两种用户账户控制(UAC)绕过方法中的一种。如果操作系统早于Windows 10,恶意软件会使用已记录的slui.exe文件处理程序劫持技术。这包括将注册表HKCU\\Software\\Classes\\exefile\\shell\\opencommand\\Default设置为恶意软件路径,并使用“runas”执行slui.exe。

如果操作系统版本是Windows 10或更新版本,恶意软件会尝试使用CMSTPLUA COM接口进行UAC绕过。图7中列出的解密字符串被用来执行此技术。

图7:解密的UAC bypass字符串

加密设置

该恶意软件根据系统的MAC地址生成一个伪随机文件扩展名。在2021年5月观察到的DARKSIDE版本中,文件扩展名是使用MachineGuid注册表值作为种子而不是MAC地址生成的。文件扩展名由八个小写的十六进制字符组成(如“.e98fc8f7”),被称为

该恶意软件支持命令行参数“-path”,攻击者可以利用此参数指定要加密的目录。

我们分析的样本没有被配置为执行系统语言检查。如果该功能被启用且检查成功,字符串“This isa Russian-Speaking System,Exit“将被写入日志文件,恶意软件将退出。

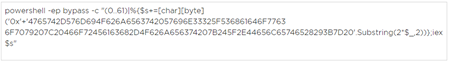

防恢复技术

该恶意软件在系统上定位并清空回收站。如果该进程在WOW64下运行,它将使用CreateProcess执行图8中的PowerShell命令以删除卷影副本。

图8:编码的PowerShell命令

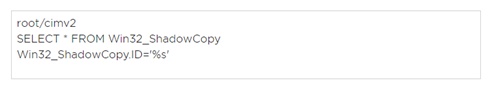

图8中的解码命令为 “Get-WmiObjectWin32_Shadowcopy | ForEach-Object {$_.Delete();}”。如果恶意软件不是在WOW64下运行,它就会使用COM对象和WMI命令来删除卷影副本。图9中的解密字符串用于简化这一过程。

图9:与删除卷影副本相关的的解密字符串

系统操纵

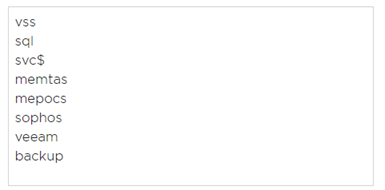

任何名称包含图10中所列字符串之一的服务都会被停止并删除。

图10:与服务相关的字符串

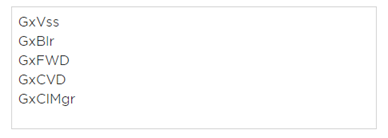

在2021年5月观察到的版本还被配置为停止和删除包含图11中列出的字符串的服务。

图11:5月版本中与服务相关的其它字符串

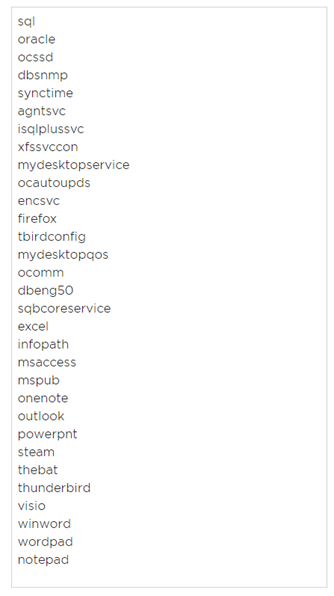

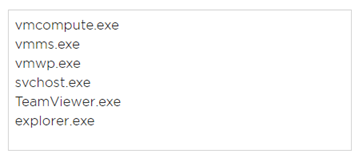

任何包含图12中所列字符串之一的进程名称都被终止。

图12:与流程相关的字符串

文件加密

根据其配置,该恶意软件以固定磁盘、可移动磁盘以及网络共享为目标。一些进程可能被终止,因此相关文件可以被成功加密。但是,该恶意软件并没有终止图13中列出的进程。

图13:不被终止的进程

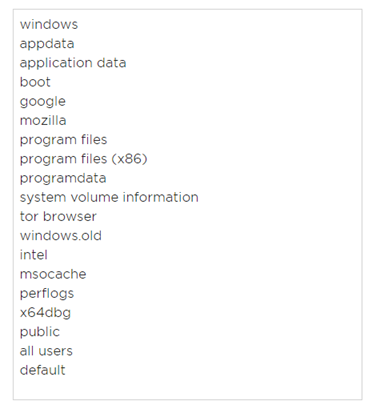

该恶意软件使用图14中列出的字符串,在加密过程中忽略某些目录。

图14:用于忽略目录的字符串

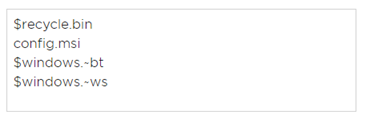

图15中列出的文件将被忽略。

图15:被忽略的文件

在2021年5月观察到的版本被额外配置为忽略图16中列出的文件。

图16:5月版本中其它被忽略的文件

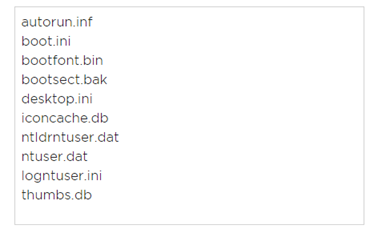

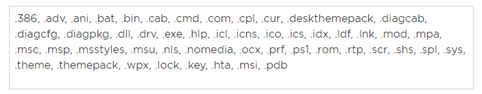

根据图17中列出的扩展名,其它文件将被忽略。

图17:文件扩展名

文件使用Salsa20进行加密,并使用RtlRandomEx随机生成一个密钥。每个密钥都使用嵌入式RSA-1024公钥进行加密。

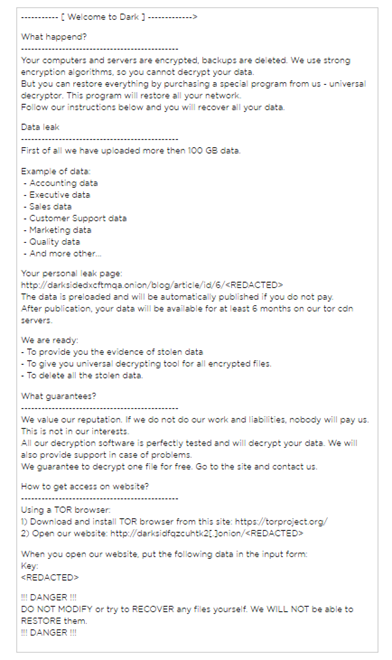

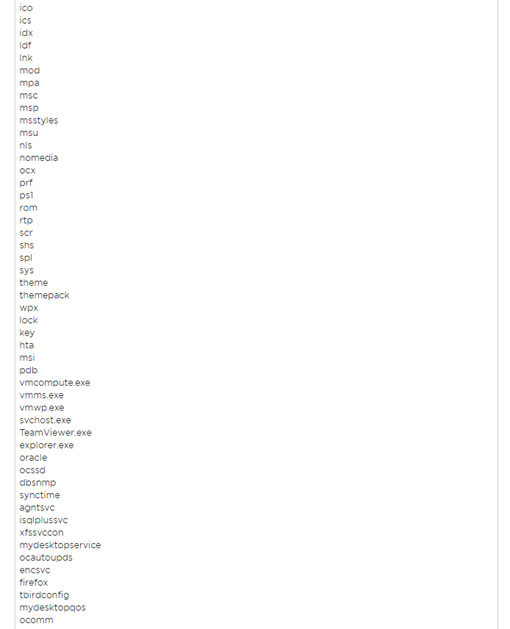

赎金票据

该恶意软件将图18中所示的赎金记录写入README

图18:赎金票据

解密的字符串

图19:解密的字符串(1)

图19:解密的字符串(2)

图19:解密的字符串(3)

图19:解密的字符串(4)

附录B:检测和搜寻指标

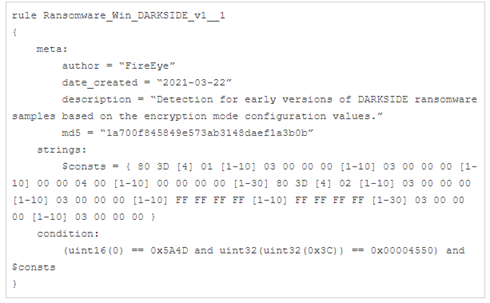

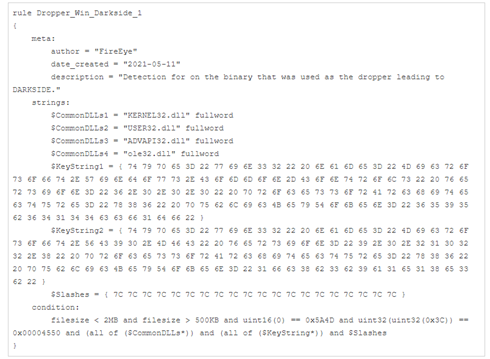

Yara检测

以下YARA规则不建议在生产系统上使用,除非组织先通过内部的测试流程进行验证,以确保适当的性能并限制误报的风险。这些规则旨在识别相关活动,但如果恶意软件家族发生变化,它们需要进行相应的调整。

图20:DARKSIDE YARA规则

图21: DARKSIDE Dropper YARA 规则

图22:自定义命令和控制(C3)YARA规则

检测DARKSIDE

FireEye产品在攻击生命周期的多个阶段检测到这种活动。下表包含旨在识别和防止恶意软件的特定检测以及在这些入侵中发现的方法。为了简洁,此列表不包括FireEye对BEACON、BloodHound/SharpHound以及在此活动和广泛的入侵操作中发现的其它常见工具和恶意软件的现有检测。

平台 | 检测名称 |

网络安全 电子邮件安全按需检测恶意软件分析文件保护 |

|

端点安全 | Real-Time(IOC)

恶意软件防护(AV/MG)

UAC保护

|

Helix |

|

相关指标

UNC2628

指标 | 描述 |

104.193.252[.]197:443 | BEACON C2 |

162.244.81[.]253:443 | BEACON C2 |

185.180.197[.]86:443 | BEACON C2 |

athaliaoriginals[.]com | BEACON C2 |

lagrom[.]com | BEACON C2 |

ctxinit.azureedge[.]net | BEACON C2 |

45.77.64[.]111 | 登录源 |

181ab725468cc1a8f28883a95034e17d | BEACON 样本 |

UNC2659

指标 | 描述 |

173.234.155 [.] 208 | 登录源 |

UNC2465

指标 | 描述 |

81.91.177 [.] 54:7234 | 远程访问 |

koliz [.] xyz | 文件托管 |

los-web [.] xyz | EMPIRE C2 |

sol-doc [.] xyz | 恶意基础架构 |

hxxp:// sol-doc [.] xyz / sol / ID-482875588 | 下载网址 |

6c9cda97d945ffb1b63fd6aabcb6e1a8 | 下载器LNK |

7c8553c74c135d6e91736291c8558ea8 | VBS启动器 |

27dc9d3bcffc80ff8f1776f39db5f0a4 | Ngrok实用程序 |

DARKSIDE勒索软件加密器

DARKSIDE MD5样本

04fde4340cc79cd9e61340d4c1e8ddfb

0e178c4808213ce50c2540468ce409d3

0ed51a595631e9b4d60896ab5573332f

130220f4457b9795094a21482d5f104b

1a700f845849e573ab3148daef1a3b0b

1c33dc87c6fdb80725d732a5323341f9

222792d2e75782516d653d5cccfcf33b

29bcd459f5ddeeefad26fc098304e786

3fd9b0117a0e79191859630148dcdc6d

47a4420ad26f60bb6bba5645326fa963

4d419dc50e3e4824c096f298e0fa885a

5ff75d33080bb97a8e6b54875c221777

66ddb290df3d510a6001365c3a694de2

68ada5f6aa8e3c3969061e905ceb204c

69ec3d1368adbe75f3766fc88bc64afc

6a7fdab1c7f6c5a5482749be5c4bf1a4

84c1567969b86089cc33dccf41562bcd

885fc8fb590b899c1db7b42fe83dddc3

91e2807955c5004f13006ff795cb803c

9d418ecc0f3bf45029263b0944236884

9e779da82d86bcd4cc43ab29f929f73f

a3d964aaf642d626474f02ba3ae4f49b

b0fd45162c2219e14bdccab76f33946e

b278d7ec3681df16a541cf9e34d3b70a

b9d04060842f71d1a8f3444316dc1843

c2764be55336f83a59aa0f63a0b36732

c4f1a1b73e4af0fbb63af8ee89a5a7fe

c81dae5c67fb72a2c2f24b178aea50b7

c830512579b0e08f40bc1791fc10c582

cfcfb68901ffe513e9f0d76b17d02f96

d6634959e4f9b42dfc02b270324fa6d9

e44450150e8683a0addd5c686cd4d202

f75ba194742c978239da2892061ba1b4

f87a2e1c3d148a67eaeb696b1ab69133

f913d43ba0a9f921b1376b26cd30fa34

f9fc1a1a95d5723c140c2a8effc93722

原文链接:

https://www.fireeye.com/blog/threat-research/2021/05/shining-a-light-on-darkside-ransomware-operations.html

声明:本文来自维他命安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。