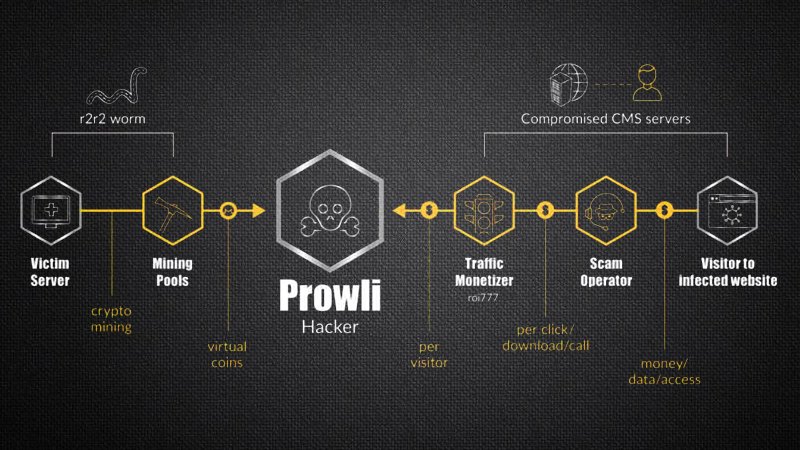

GuardiCore安全团队在本周三(6月6日)发布的一份报告中指出,他们发现了一起大规模的流量操纵和加密货币挖掘活动,影响了金融、教育和政府等行业的众多组织。这项被命名为“Operation Prowli”的活动将恶意软件和恶意代码传播到服务器和网站,已经在全球多个国家和地区感染了超过4万台设备。Prowli活动使用了各种攻击技术,包括漏洞利用、密码暴力破解和弱配置。

这一兼具多种攻击技术的恶意活动针对了各种平台——托管受欢迎网站的CMS服务器、运行HP Data Protector的备份服务器、DSL调制解调器和物联网设备。受感染设备被用于通过多种方法获利,主要诸如数字货币和流量重定向这样的互联网趋势。其中,通过流量重定向来实施诈骗十分常见,依赖于将某些网站的访问者从他们的合法目的地网站重定向到恶意广告浏览器扩展、技术支持欺诈服务、虚假服务等网站。

Prowli活动运营者如何劫持受害者设备

GuardiCore安全团队表示,在短短的几月个时间里,Prowli活动的运营者已经利用多种攻击技术攻陷了多种类型的服务器和物联网设备,这包括:

- WordPress网站(通过多个漏洞利用和管理面板暴力攻击);

- Joomla!服务器(通过利用漏洞CVE-2018-7482);

- 多种DSL调制解调器(通过一个由Rapid7公司在2016年11月披露的Zyxel DSL调制解调器漏洞);

- 运行HP Data Protector的服务器(通过利用漏洞CVE-2014-2623);

- Drupal CMS网站、PhpMyAdmin设备、NFS盒子和暴露SMB端口的服务器(通过密码暴力破解)。

此外,Prowli活动的运营者还运行了一个SSH扫描器模块,该模块会尝试猜测那些在互联网上公开其SSH端口的设备的用户名和密码。

部署加密货币矿工、后门和SSH扫描器

一旦服务器或物联网设备遭到感染,Prowli活动的运营者首先将确定它们是否可用于大规模加密货币挖掘操作。如果符合要求,那么一个门罗币(Monero)挖矿程序和一个被命名为“r2r2”的蠕虫病毒(采用Go语言编写)将被下载,后者能够在受感染设备上发起SSH蛮力攻击,并帮助Prowli僵尸网络通过将新的受感染设备纳入麾下以壮大自身。

此外,用于运行网站的CMS平台将会受到特殊待遇,因为它们还会感染一个后门程序——一个被命名“WSO”的webshell,在GitHub上有它的源代码。

Prowli活动的运营者能够使用这个webshell来修改受感染以托管恶意代码,将恶意代码重定向到一个流量分配系统(Traffic Distribution Dystem,TDS),然后将流量租售给其他网络犯罪分子,并将用户重定向到各种恶意网站(如技术支持诈骗、虚假更新网站等)。

根据GuardiCore安全团队的说法,TDS系统曾被EITest(也称ROI777)僵尸网络用于租售给网络犯罪分子而获利。这一服务在今年4月被网络安全公司Abuse.ch、BrillantIT和Proofpoint关闭,并在3月份因遭到黑客攻击而泄露了部分数据。尽管如此,这似乎并没有能够阻止Prowli僵尸网络作为其“继承者”。

组建僵尸网络的最直接目的在于获利

GuardiCore安全团队表示,整个Prowli活动经过了有针对性的设计和优化,以最大限度地提高收益。

Prowli僵尸网络目前已经感染了超过9千家公司网络上的4万多台服务器和物联网设备,并积极执行获利任务。该僵尸网络不仅在全球范围内寻找易受攻击的设备,而且目标十分广泛,无论设备的性能如何,都可能成为其目标。

此外,GuardiCore安全团队还表示,虽然从目前来看流量操作和加密货币挖掘是Prowli僵尸网的主要用途,但攻击者完全可以执行更多的恶意操作。通过后门程序来收集受感染设备的元数据,攻击者可以很轻易地将受感染设备用于其他目的,或将存储的数据出售给其他网络罪犯分子。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。