金融系统是全人类大部分财富的聚集地,大量资金在此流通。随着信息技术发展,许多金融业务纷纷上线,给人类社会和生活带来了极大便利。但是,如此高价值的领域,网络安全意识却相对匮乏,安全防护能力也不能及时跟上,导致近年来金融系统迅速成为网络犯罪团伙的『肥肉』。

MalwareBenchmark团队整理了2018年上半年针对金融系统发动的恶意网络攻击事件,并予以分类,希望对相关部门有所裨益。

1. ATM攻击

针对银行部门设置的自动取款机ATM进行攻击是金融行业最具自身特色的黑客攻击。这类攻击一种比较粗暴但十分有效的方法,是犯罪团伙成员首先物理抵近ATM机,拆卸外壳以暴露USB接口,然后使用事前准备好的黑盒设备接入ATM机中,病毒迅速感染ATM机;而另一种稍微巧妙一些的方法,则是在正常ATM机界面上,覆盖一个虚假屏幕,这样一来,受骗的用户就会在虚假屏幕上进行相关操作,银行卡磁条信息和密码也随之泄露。

这类攻击行为,拉丁美洲(墨西哥、巴西等为主)则是重灾区,今年2月份曝光的Jackpointing,以及早先的Polutus,Prilex等发源于此。有报道也指出,这类粗暴的攻击方法也在向欧洲地区蔓延。

这一现象的背后,这也不能都怪保安大叔,ATM机的意义本身就是实现无人看守进行业务处理的,最主要因素依然是安全意识淡薄,系统升级不及时等造成。

目前有的ATM设备依然运行一些已被抛弃的古老操作系统,比如Windows XP,本身安全机制就比较落后,又没有厂商的更新支持,漏洞百出,黑客想攻破易如反掌。其次是安装人员为了调试方便,没有对设备的接口进行安全隐藏,黑客可以轻易介入设备进行感染。在Jackpointing的分析中显示,病毒已经感染成功,会迅速感染周边ATM机以及银行业务系统,并回连到C&C服务器,将敏感信息回传。

2. DDoS攻击

今年4月曝光的Mirai新变种又开始迅速蔓延,其构建起来的僵尸网络攻击了至少三个欧洲的金融机构。关于Mirai的机理,MalwareBenchmark已经在以前进行了详细分析并进行了现场还原实验,分多期在订阅好上进行讲解。Mirai首现于2016年下半年,其『展露头角』的大事件便是攻击了美国DNS服务提供商导致半个美国陷入瘫痪长达40分钟,其后又对德国、新加坡等地发起攻击。如今,Mirai又调转枪头,瞄准金融机构,进行了疯狂的攻击。

从本质上来讲,DDoS攻击本身不是依靠某些计算机漏洞发起的攻击,而是利用构建的庞大僵尸网络发起数据洪流,导致被攻击者的信息系统陷入瘫痪。这种攻击模式虽然简单粗暴,却很难找到高效的解决方案,对其进行防御。DDoS技术本身并不具备窃取金融系统敏感信息的能力,但其具备的破坏力却能给金融系统造成极大损害,从而形成威慑力,在后续的发展中,DDoS攻击可能会成为对金融机构进行勒索的一种手段。

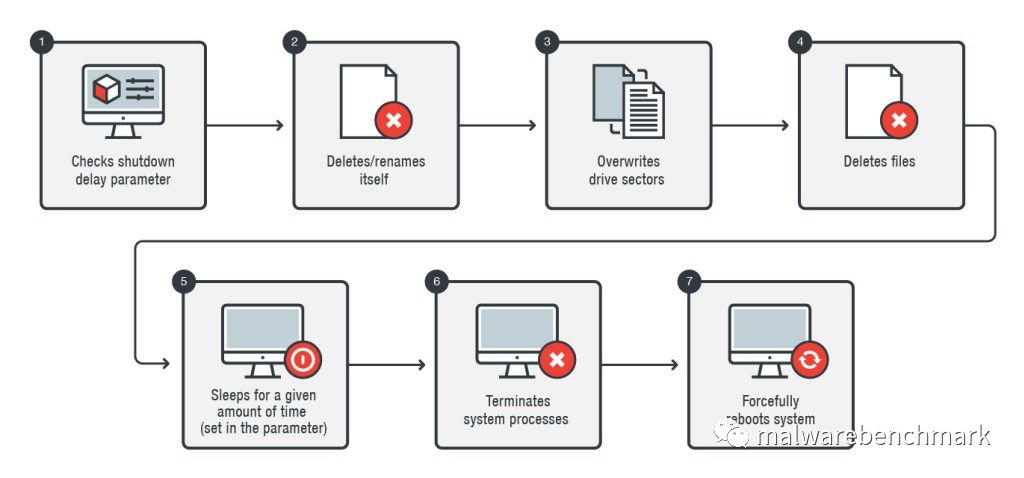

3. 勒索软件

除了Mirai将枪口指向金融系统,大名鼎鼎的KillDisk也来凑热闹。KillDisk首秀是乌克兰停电事件,而且一战成名。它是具有勒索性质的磁盘擦除恶意软件,被感染的电脑会被锁定,用户会被勒令交付赎金,并采用隐蔽的比特币方式支付。最新的变种在攻击模式上倒是与先前的版本差别不是非常大。如今勒索软件也盯上了金融系统,也是觉得该领域更加有利可图吧。

4. APT攻击

针对金融机构的APT攻击由来已久,今年上半年又曝光了两款疑似北朝鲜的APT工具。这两款工具都可能与一个被命名为Lazarus的APT组织有关,该组织常年从事金融机构的APT攻击。

其中一款工具成为Bankshot RAT,主要攻击目标是土耳其政府的金融与贸易组织和一个大型金融机构。该工具以Word形式出现,其中嵌入了Flash模块,并利用Flash漏洞CVE-2018-4878进行渗透。

另一款工具是RATANKBA,该工具分布较广,但是有55%的受害者集中在印度和周边国家。不同的是,根据被感染机器的IP地址判断,被感染的对象都不是金融机构本身,而是一些公司雇员(来自三家印度和一家南韩的Web应用开发公司和)。

RATANKBA善用水坑攻击、鱼叉攻击等来给目标对象下陷阱,一旦触发病毒(以PPT等Office软件中的脚本实现),会下载更多工具并进行进一步的攻击。这款RATANKBA工具的网络通联特点是通过异步方式与后台控制端进行通信,即后台控制端将任务挂到某域名下,每一个RATANKBA样本会适时访问URL并取回相关操作指令,貌似北朝鲜的一些样本都喜欢采用这种方式呢。

5. 虚拟货币交易所攻击

日本的CoinCheck是亚洲最重要的加密货币交易所之一。就在今年年初,CoinCheck遭到非法入侵并切走了5.3亿美元,加密货币瞬时跌入狂风暴雨中,印度方面也采取措施,阻止虚拟货币的使用在印度国内蔓延。虚拟货币作为一种加密货币,在监管方面存在较大难度,而各政府对其的管理方式也仍未成熟,因此也成为了黑客们大发横财的垂延之地。

声明:本文来自malwarebenchmark,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。