2018年6月,一年一度的Gartner Security & Risk Management Summit在美国华盛顿如期举行,全球网络安全精英齐聚。Gartner分析师准备了异常丰富地演讲议题,今年的开场Keynote由Gartner的三位Research VP引领,分别是Katell Thielemann、 Craig Lawson和Ramon Krikken。面对台下数千名参会观众,Katell在开场时表示:“全球的网络安全问题,由台下所坐的各位来解决!”

本文尝试梳理呈现开场Keynote的内容,一定程度上表达了今年Gartner安全峰会的中心思想,供各位参考。

名词泛滥的网络安全

不知从何时开始,网络安全开始被繁复的名词所包围。新的安全问题不断冒出,新的名词随之不断涌现,业务安全、隐私、审计、威胁情况、身份识别、访问控制……人被名词淹没了。

看似丰沛的流通信息,实际却以无序的状态溢出。而常常令人无力的是,并非三头六臂的凡人,如何在干扰信息的包围中,抓住解决问题的思路。网络安全厂商也好,企业中的安全人员也罢,如何才能辨伪存真地创造并实现网络安全带给企业的价值?

被淹没的无力感如何化解?

From Overwhelm to Empower

Gartner分析师们以一向擅长的分析模型,展开了这次讨论,企业安全问题需求被划分成了三个大类:

什么是重要的?

什么是危险的?

什么是真实的?

与需求相对应的,是解决问题的语境,又被拆分成三大类:

创造价值

应急事件

技术转型

由此,形成了以下3x3的待填空表格:对于安全赋能的过程来说,待办事项是什么?

价值创造语境

首先可能需要思考:什么才能驱动价值最大化?

来自客户和合作伙伴的信任

稳定性和可靠性

灵活和创新

安全性和安全

作为企业的ISO (Information Security Officer),核心关心的事情可能来自于合规、GDPR、数据保护、数据安全、隐私等问题;而作为数字转型负责人(DTO, Digital Transformation Officer),可能更关心如何完成企业的数字化转型、如何应对市场份额消减、如何提升客户的体验感等。

如果今天企业希望客户创建一个账户,从DTO的角度来说,他的重要指标可能是客户体验感优先;但对ISO来说,他的重要指标则来自于过程中可能会带来安全隐患。

两者利益冲突时,我们再站在双方的立场上去思考这个问题。ISO的风险可能来自于虚假的社交媒体账户,抑或被盗的社交媒体账户;但过于复杂的流程对DTO来说,风险来自于昂贵的市场费用却可能实际收获寥寥。

什么是真实的

把这个情境落地到真实场景中会发现,极端的只考虑安全,最保险的方式可能是让客户在创建账户的过程中,设置16位以上的密码,中间还须包含大小写或特殊字符,而这对于DTO来说根本不可能接受。

在以上三步的推论下似乎顺理成章得出结论,安全人员应该从更战略/商业的角度评估,从而达成可实施的决策,才能真正创造价值。

遇到重要的事情,要从更广阔的企业的风险角度去思考:创造并支持负责任的文化、建立企业范围内的风险注册、以业务目标为轴规划风险路线图。

遇到危险结合:适应整合型风险管理实践(IRM)、排列风险的优先等级、确保眼光是战略的、定义和衡量风险指标。

最后,创造一个强大的沟通体系,安全和业务部门的矛盾,往往起源于沟通:尽量避免纯技术语言的信息传递、掌握更多的沟通技巧、定制适合目标受众的信息。

应急事件语境

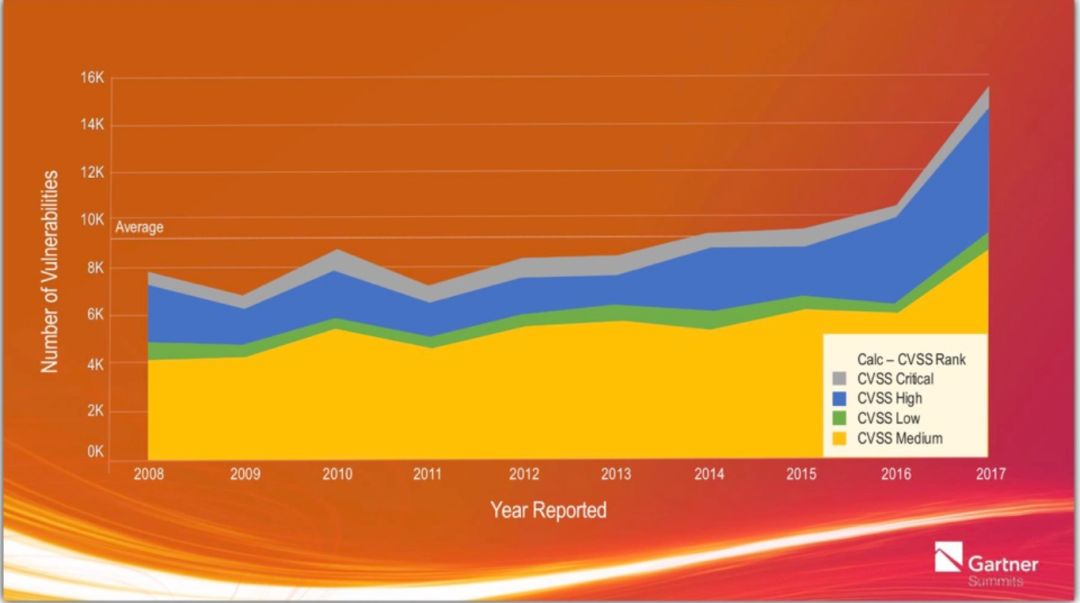

全球威胁数量不断升级已是不争事实,2016至2017年的增长甚至形成了一个陡峭的斜面。出现在新闻媒体报道中的安全事件也是不绝于耳。

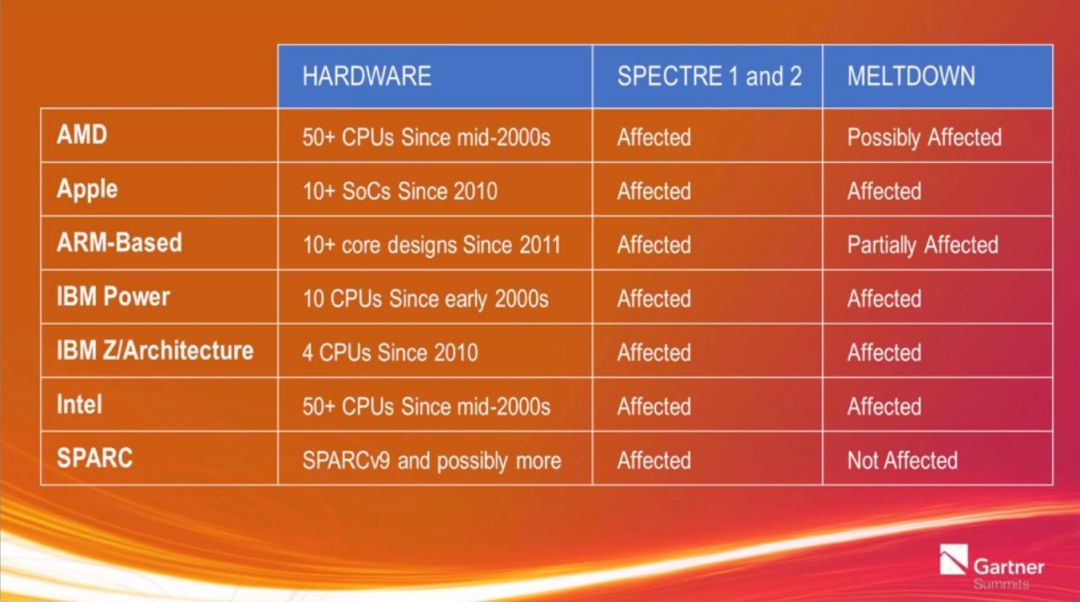

网络安全事故,似乎是除了南北极,任何国家都无法逃避的事情了。以之前发生的Meltdown和Spectre为例,毋庸置疑是全球范围的安全事件。

这些漏洞被利用后,攻击者可以获取敏感信息、突破隔离边界,让数十亿用户的终端设备处于危险中。MICROCODE、BIOS、操作系统、浏览器、应用,无能幸免。

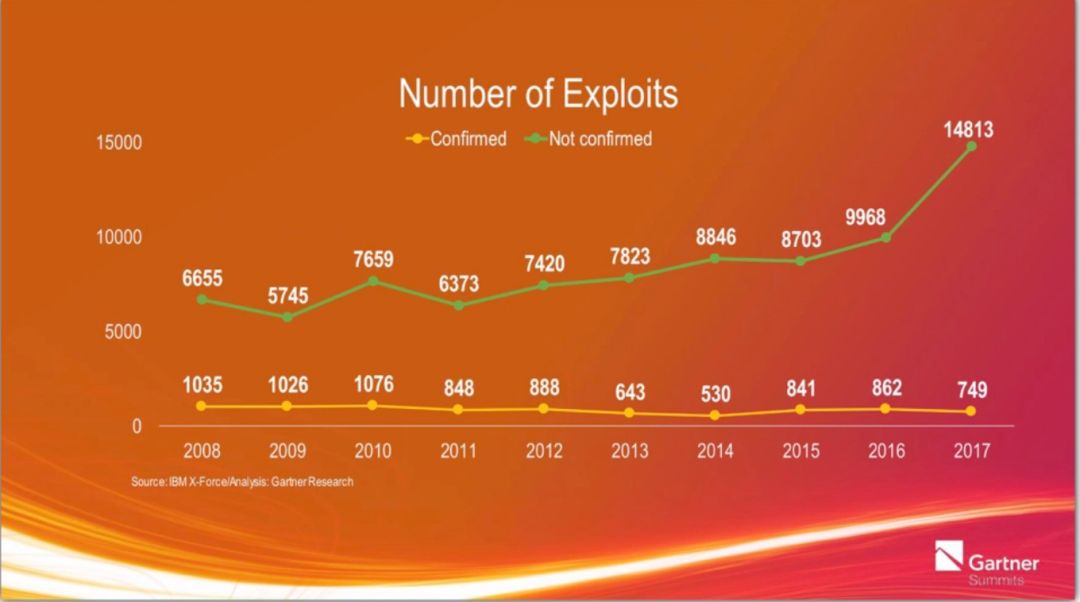

而这些还只是冰山一角,全球未被确认的漏洞被利用数量,远远高于已确认的。

在应急语境中,危险维度要设计多层的韧性:全企业范围的、灾害管理计划、高可用和回复的技术、测试灾难恢复和连续性计划等;重要维度,要创造资产和生态系统的能见度:实时的资产和生态系统的发现、实时风险能见度、管理和监控安全和操作;真实维度,使用分析和自动化作为force multiplier:分析启动技术,自动识别、回应和消除,技术合作伙伴。

技术转型语境

技术的演进在不断进行,从最初期的原始的云部署,到云优先,到“多云”成为日常并规范化,再到混合的IT环境成为主流,与之同行的,是决策、管理、流程的日渐复杂。

在复杂的网络环境中,技术转型的重要性往往关心的是较低的维护成本、降低支出、提升融合的能力,以及……不要失控。

而危险维度更关心的是:CSP安全空白、账户takeover、勒索软件和钓鱼、邮箱和信息的备份。

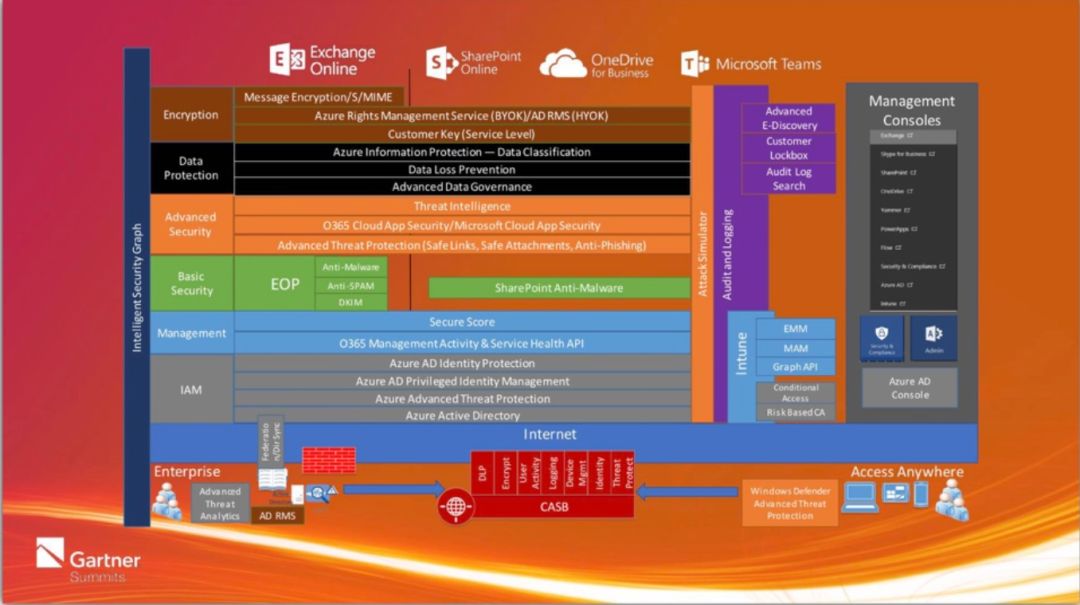

真实环境中,可能看到的是让人眼花缭乱的架构:

在技术转型的语境中,真实维度需要选择可使用的风险控制:

跨平台控制的技术、法律合规的控制技术;危险维度挑战传统风险和控制的智慧:更多结合行业对话场景、践行Proofs-of-concept控制、驱动风险控制的内部改变;重要维度赋能安全部门之外的人,成为风险管理的一部分:平衡业务和技术专家、提供风险和安全的指导、鼓励风险角度出发的思考。

至此,这个3x3的拼图逐渐清晰完整。

做到这些,能实现什么?

非常务实的一点就是,打通各环节后,能更好的省钱和时间、传递价值、构建合伙伙伴、更好的管理风险。

安全人员价值,是填坑还是战略

安全人员常自嘲“背锅侠”角色,工作做的好看不出,出问题立刻被发现。因此,做好安全工作,绝对不仅仅是技术牛优先,不仅是能挖掘漏洞、修复漏洞、了解技术架构是否扎实、代码是否存在问题……更多的,应该要关心“粮食和蔬菜”,如何和业务、运营部门打交道,以更优化的沟通技巧,求同存异,以业务驱动危险,为企业创造价值为先,大到思考安全策略的制定,小到一个账户创建流程的优化,这才是企业做好安全的前提。

过程中的关键角色:信任和韧性

信任:可以在机构、人和技术中创造信任

韧性:在逆境中恢复和抵抗的能力

信任和韧性,才有可能缔造数据和服务中的信任、融合、可行性;创造人和环境中的隐私、安全和相互依存。

声明:本文来自长亭科技,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。