美英网络安全主管机构警告,近两年APT28持续发动了一系列暴力破解攻击,并进一步横向渗透窃取邮件服务器权限;

微软安全称,APT28曾经大规模攻击了200多个组织的数万个账户,它将不同暴力攻击分散到多个不同的IP地址块内,以防止触发反暴力破解工具。

美国及英国网络安全主管机构日前表示,近两年来俄罗斯军事网络部门针对全球各国政府及私营企业的云IT资源,先后发动了一系列暴力破解攻击。

美国国安局(NSA)、美国网络与基础设施安全局(CISA)、美国联邦调查局(FBI)以及英国国家网络安全中心(NCSC)联合发布的安全公告称,这些暴力破解攻击被认定出自APT28(Fancy Bear)黑客组织之手。

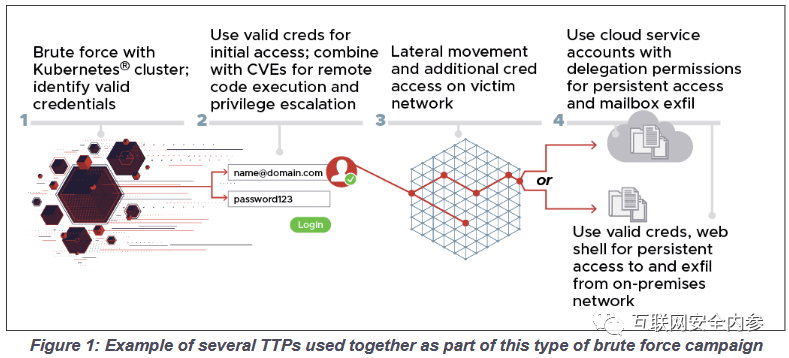

至少自2019年年中以来,到2021年年初,俄罗斯总参谋部情报总局(格鲁乌,GRU)下辖的第85特勤总中心(GTsSS)编号26165的军事单位先后多次使用Kubernetes集群对数百个政府及私营部门目标,发动广泛、分布式的匿名暴力访问尝试。

……

该特勤中心主要将矛头指向使用微软Office 365云服务的目标。此外,他们也尝试使用多种不同协议对其他服务供应商及本地电子邮件服务器施加打击。几乎可以肯定的是,这类恶意行为目前仍在进行当中。

四家安全机构共同表示,这一系列暴力破解攻击只是APT28组织全面攻势的起点,黑客还利用成功入侵的账户在目标组织内部进行横向转移。

具体来看,APT28会将受到感染的账户凭证与微软Exchange服务器漏洞(例如CVE-2020-0688与CVE-2020-17144)结合使用,借此获取对内部电子邮件服务器的访问权限。

四家机构的官员们提到,之前的攻击活动之所以没有受到广泛关注,主要是因为APT28通过Tor网络及其他多种商业VPN服务努力隐藏起自身行迹,例如CactusVPN、IPVanish、NordVPN、ProtonVPN、Surfshark以及WolrdVPN等。

这些暴力破解攻击也涉及多种协议,包括HTTP(S)、IMAP(S)、POP3以及NTLM等。从这个角度看,黑客方面的入侵渠道并不单一。

除此之外,在2020年9月的一份报告中,率先发现APT28攻击新动向的微软公司还补充道,虽然某些攻击是以针对200多个组织、数万个账户的规模化方式进行,但APT28也在非常谨慎地将不同暴力攻击彼此拆分开,将它们分散到多个不同的IP地址块内,以防止触发反暴力破解工具。

此次发布的联合安全公告还发布了自2019年以来,一直保持低调进行的APT28暴力破解攻击中所使用部分IP地址与用户代理字符串。作为参考,各机关单位及企业可以据此部署检测及对策方案。

APT28暴力破解目标涵盖多个垂直领域

根据四大机构的介绍,APT28攻击活动针对的目标相当广泛,具体涵盖政府组织、智库、国防承包商、能源企业等。

NSA网络安全主管Rob Joyce解释道,“这类旨在收集并泄露数据、夺取凭证的长期暴力破解活动,可能一直在全球范围内持续进行。”

“组织的网络防御人员应该使用多因素身份验证以及公告中建议的其他缓解措施,有效应对此类攻击活动。”

参考来源:therecord.media

声明:本文来自互联网安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。