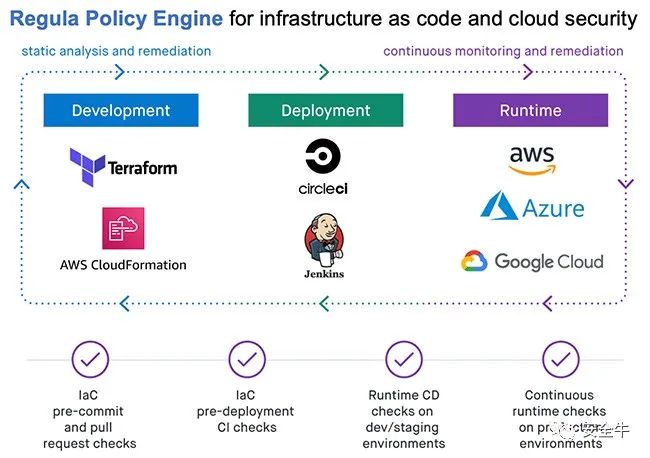

Fugue近日发布了Regula 1.0,这是一种用于基础设施即代码(IaC)安全性的开源策略引擎。该工具可在GitHub上获得,包括对常见IaC工具(如Terraform和AWS CloudFormation)的支持、具有数百个验证AWS、Microsoft Azure和Google Cloud资源策略的预构建库,以及支持自定义规则开发和使用Open策略代理。

使用规则

支持广泛的IaC输入,包括Terraform HCL、Terraform plan JSON、AWS CloudFormation和无服务器应用程序模型模板。

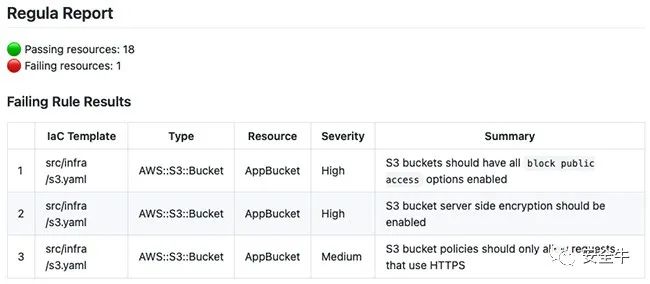

广泛的规则库能够检查常见的安全性和合规性违规以及高级的多资源错误配置,并可以检测何时缺少所需的资源。Regula支持标准化的输出格式,例如JUnit、测试任何协议(TAP)和JSON,使其能够与CI/CD工具和测试框架(包括Jenkins、CircleCI、Travis CI和Conftest)无缝集成。

云和安全工程师可以在Fugue SaaS平台中使用Regula策略来检查他们的AWS、Microsoft Azure和Google Cloud环境,为他们提供统一的策略引擎,以保护从IaC到部署和运行时的整个云开发生命周期(CDLC)。

Fugue的首席执行官乔什·斯特拉(Josh Stella)指出:“基础设施即代码为云团队提供了在云安全部署前向左转移的机会,他们需要更好的工具来开发和测试策略,将它们集成到他们的CI/CD工作流中,并将这些相同的规则应用于他们的云运行时环境。”

“这些新的Regula功能和策略使云团队比以往任何时候都更容易保护他们的IaC,并在整个CDLC和跨云平台上一致地应用策略,同时避免维护和协调不同策略框架的开销。”

创建自定义规则

Regula利用云原生计算基金会的开放策略代理框架,以及用Rego语言编写的富有表现力的强大规则。

开发人员可以创建自己的自定义规则来满足组织要求,Regula包含用于对这些规则运行测试的其他工具。可以放弃规则以指定特定资源的例外或完全禁用以适应组织的需要。

Regula为CIS基金会基准提供开箱即用的支持,以及其他Regula策略检查合规性框架可能遗漏的云漏洞,例如危险的AWS IAM策略、允许全局访问的Lambda函数策略、禁用加密的EBS卷以及未标记的云资源。

注释

Regula是一个包含CLI的预打包二进制文件,可以轻松地与Homebrew一起安装或使用可在DockerHub找到的Docker映像进行部署。

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。