引 | 漏洞评估的市场演变

漏洞评估主要是指识别和量化目标环境中的安全漏洞。从漏洞评估延伸而来的是漏洞管理。本文所描述的“漏洞管理”有别于广义上的漏洞管理全生命周期,而主要关注的是漏洞的修复与缓解。

漏洞评估市场从最开始单一的概念和全面的解决方案,逐渐延伸出很多细分领域。本文从资产发现、漏洞评估和漏洞管理三个维度入手,简要分析当前的技术趋势与热点。

在资产发现领域,Gartner今年新提出的EASM非常有实践意义。EASM,External Attack Surface Management,外部攻击面管理,下文将做详细介绍。

在漏洞评估中,比较传统的技术DAST黑盒测试,而更加新兴的技术有入侵与攻击模拟(BAS)、云安全态势评估(CSPA)。

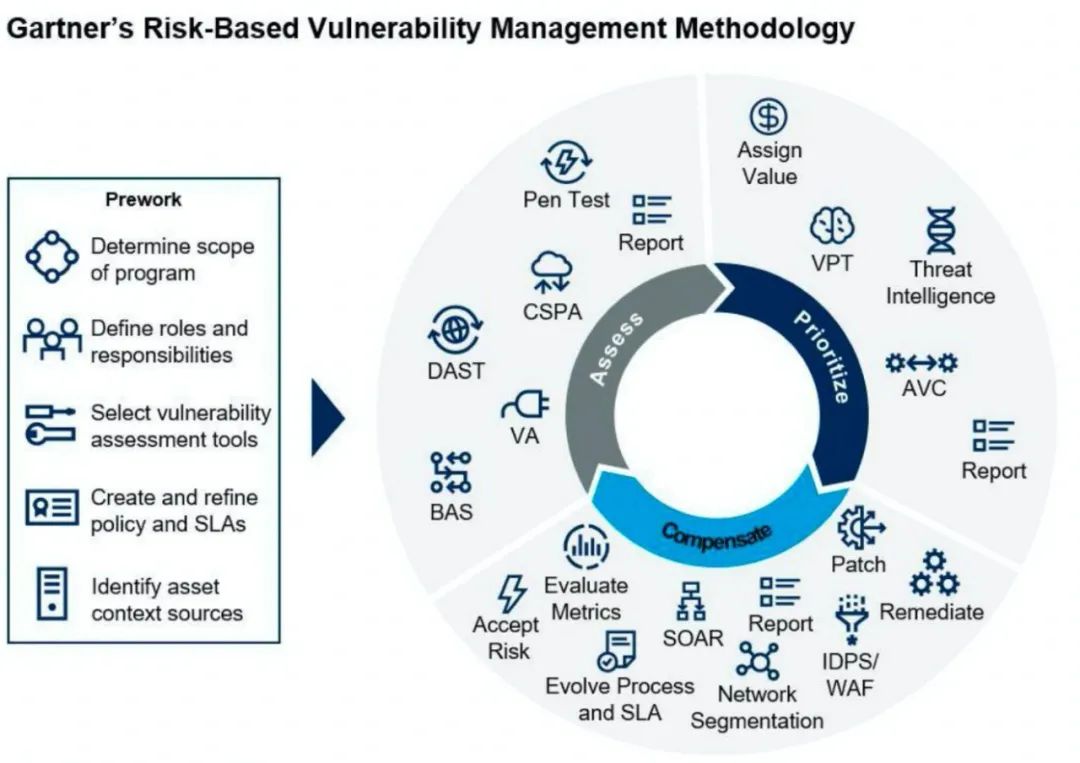

漏洞管理,即强调漏洞的修复与缓解,其中比较值得关注的新技术有漏洞优先级排序和威胁情报。从本身来看,如何优化漏洞的修复与缓解,也是一个非常值得探究的方向。

整个漏洞评估市场中涉及到的所有技术和能力可查阅下图:

图源:Gartner

一、资产发现

本文主要分析一些新兴技术,因此在资产的发现上,主要介绍EASM这个由Gartner提出的理念。

(图片来自网络)

EASM是什么?与传统的资产发现有何不同?

传统意义上的资产发现,目标资产主要包括域名、IP、端口,而Gartner提出的EASM(外部攻击面管理)应用范围要广得多,包含了数字资产、暴露面、供应链等资产的延伸概念。

EASM的主要应用场景包括:

1. 数字资产发现与梳理

不局限于IT资产,还包括在云、物联网和 OT 环境中发现未知资产,企业数据,个人信息资产等,并对资产列表实时维护。

2. 漏洞修复和暴露面收敛

除了漏洞,EASM还强调对修复和暴露面的收敛;将配置不当、开放端口、未修复漏洞等根据紧急程度、严重性、风险等级确定修复优先级。

3. 云安全与治理

发现不同云供应商中的公有资产,EASM提供全面的云资产清单。

4. 数据泄露检测

数据泄露监控,发现OA或其它三方应用可能泄露的敏感数据。

5. 子公司风险评估

对子公司数字资产作监控和风险评估。

6. 供应链/第三方风险评估

7. 并购风险评估

掌握待并购组织的数字资产和相关风险。

值得一提的是,从目前市场表现来看,EASM在网络安全保险领域非常受欢迎,因为在评估保费的时候,可通过EASM确定企业的完整暴露面,为保费金额的评估提供关键参考。

二、漏洞评估

漏洞评估其实更为准确的说法应该是脆弱性评估,因为需要评估和发现的不仅是主机层、应用层等漏洞,还包括配置安全问题与合规检查,以及所有潜在的风险暴露面。为了通俗起见,还是选择沿用“漏洞评估”的说法。

(图片来自网络)

常见的扫描方式包括远程扫描、Agent扫描和被动扫描。数字资产风险的全面掌握需要配备多种扫描方式,同时对于暂无检测插件的未知风险,需要通过威胁情报判断0day/在野1day漏洞等风险对资产的影响面,真正做到实时响应。

总结来说,漏洞评估领域一些值得探索的方向包括:

1. 威胁情报

0day等未知风险的事前发现离不开威胁情报。

2. 云安全配置评估与管理

随着企业上云的趋势越来越明显,云资产占比逐年攀升。尽管云资产安全仍然处于起步阶段,但对于配置安全,目前已经有较成熟的技术解决方案,值得用户关注。

3. 攻击模拟BAS(Breach and Attack Simulation)

通过模拟真实攻击,发现能够被真实利用的漏洞,并绘制完整攻击链,找到受影响资产,不仅可以用于判断系统安全性,还可用于判断漏洞修复优先级,例如位于同一攻击链上的资产,只要修复某一切入点的中高危漏洞,即可切断攻击链,将该资产漏洞置为最高优先级,将其余资产中的脆弱性修复优先级置后。

4. API发现与安全评估

API 是极为关键的数字资产之一,例如大量银行App通过API实现连接与数据传输,API的安全防护就显得尤为重要。在技术实现上,主要包括API智能识别、API安全动态防御、API统一网关管理、API安全态势监控等等。

5. 暴露面的发现和收敛

传统模式是漏洞的发现与修复,但随着威胁的日益复杂化,应升级到暴露面的全面发现与收敛,涉及资产与检验范围更加广泛,并完成有针对性的高效收敛。

漏洞管理

前文提到漏洞管理强调的是漏洞修复,可细分为修复优先级排序和具体的修复技术两类。

(图片来自网络)

在漏洞的优先级排序中,传统的CVSS评估方法基于漏洞本身属性进行修复优先级排序,例如根据利用的难易程度、漏洞利用的潜在影响以及是否可公开利用进行判断。尽管有参考意义,但在实际应用中的效果不如人意。

目前最为流行的技术可分为2类:基于资产业务的漏洞优先级排序和基于风险的漏洞优先级排序(RBVM)。

基于资产业务是以业务关键程度、暴露资产价值(是否面向互联网、是否能被第三方访问、是否存有敏感数据以及是否承担着关键业务功能)进行综合判断。

基于风险主要是指有针对性和明确目标的威胁,RBVM的核心是威胁情报,例如该漏洞是否已经公开EXP、是否被添加到自动化利用工具箱、是否被添加到恶意软件、是否被添加到勒索病毒、是否被某组织利用。国内外能同时检测和控制上述风险的安全厂商极少。最高级别的修复优先级是,针对某行业/某公司专门的恶意程序、勒索软件、漏洞利用工具、特定的攻击组织已经利用该漏洞,则该漏洞需要立即修补。

在修复技术中,比较常见的方向是联动补丁管理工具实现自动修复。而更创新的方式是“漏洞缓解”,因为经常会碰到一些漏洞因为业务原因无法完全修补,那么缓解相对完全修复更具备落地性。

漏洞缓解一般指现有各类安全工具(WAF、IPS、IDS、NAC、RASP等)集成,自动推送拦截规则,达到自动缓解的效果。

此外,还有4点优化修复技术的建议如下:

1. 根据漏洞优先级评估结果,向用户提供多样化的修复建议:除了完全修复以外,还应包括漏洞缓解和暂缓修复的选项。

2. 漏洞验证过程尽可能做到自动化,降低本就短缺的人力成本。

3. 保证修复工作流程的“高可用性”,即尽可能减少系统不能提供服务的时间,避免因安全修复带来业务损失。

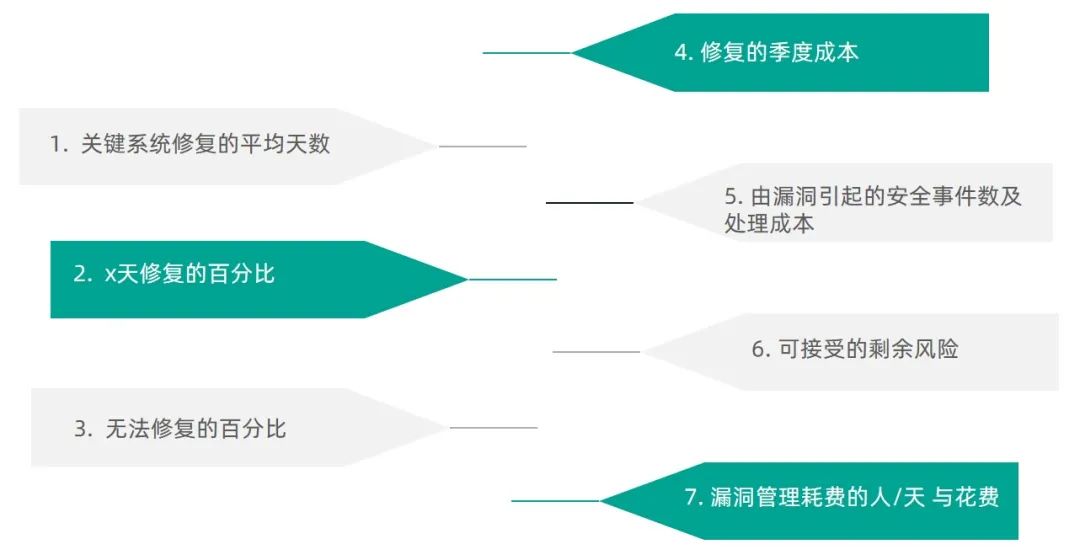

4. 最后一条实用建议为漏洞评估类产品应该为用户评估漏洞管理能力,构建漏洞管理能力的衡量指标如下:

总结

本文主要从资产发现、漏洞评估(威胁发现)、漏洞管理(优先级+修复)3个方向分析漏洞评估方向的技术发展趋势。从上文分析可见,该领域仍有很多值得深入探索和挖掘的细分技术和市场空白,无论是为用户的整体安全建设,还是供应商的产品发展方向,希望都能提供一些参考价值。

声明:本文来自默安科技,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。