如果 ProofPoint 重启其2020年的调查,可能就不会只有 46% 的 CISO/CIO 认为勒索软件是未来两年内最大的威胁。

有数据表明,2020年截获的勒索病毒比2019年多了一倍;而2021年开年以来,不过半年有余的时间,已经有将近10起勒索事件发生,并且行业分布极其广泛,从肉厂到核武器供应商,类目繁多。国内网络安全形势同样不容乐观,国外 APT 团伙 Darkside、Lazarus、Dark Halo 等陆续把矛头转向国内,互联网、房地产、能源、金融等支付能力强的行业纷纷出现“针对性勒索”攻击,勒索金额从几十万到几百万不等。后疫情时代下,居家隔离、远程办公的模式在一些国家和地区已经成为常态,这意味着企业比过去任何时段更依赖网络服务。勒索软件的全面爆发,将让这些企业更加如履薄冰。

勒索软件上一次出现在大众视野中还是2017年的 WannaCry 事件。4年过去,勒索软件这个黑灰交杂的“行当”中,到底发生了哪些变化?是否存在一种万能手段对付这些勒索软件?本文将一一解答。

TTPs进化:蠕虫在左,APT在右

回归技术本身,至少在2017年以前,勒索软件都是以“广撒网、碰运气、随缘感染”的方式进行半自动化的传播,传播方式有大规模垃圾钓鱼邮件、利用漏洞、僵尸网络、捆绑其他软件、网页挂马、软件下载、移动存储设备(U 盘、硬盘等)、社交网络图片带毒等。感染目标设备后,勒索软件会对特定的文件进行加密,加密完毕后再锁定用户设备,并弹出警告窗口,催促用户支付赎金。

这种传播和攻击模式更像传统意义上的病毒。最知名的勒索软件之一 WannaCry 就是一种利用 445 端口上“永恒之蓝”漏洞传播的蠕虫病毒。蠕虫病毒的特性是大规模快速自我复制,WannaCry 也不例外,数小时就能感染一个网络环境内的全部主机,造成世界范围的安全事故。

仅仅三年过去,勒索软件完成了 TTPs 的进化,现在的一次勒索俨然是 APT 攻击。把目光投向最近连连作案的 REvil(Sodinokibi),可以发现,除去常规的钓鱼邮件、软件下载等手段,攻击者还使用了人工扫描、RDP 爆破、漏洞利用等渗透攻击的方式。值得一提的是,攻击者还使用了恶意 JS 脚本、恶意 Powershell 脚本等无文件攻击手段,而这些手段已经超出了常规勒索软件手法的范围。

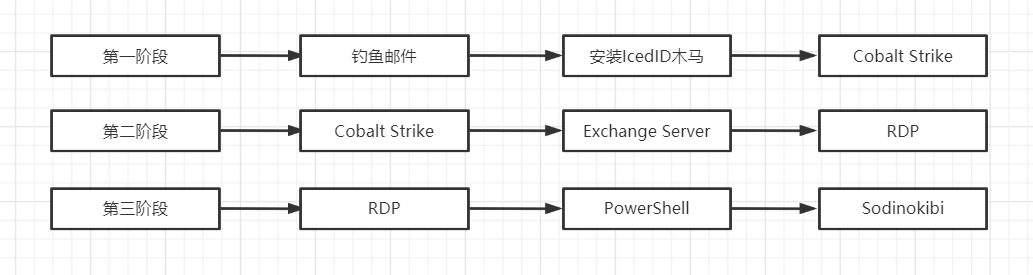

手法上的模仿只是开始。经过一段时间的迭代以后,REvil 的攻击手法变得更加丰富,战线也拉得更长,甚至可以像一次真正的 APT 攻击一样潜伏数月甚至更久,只为拿到更多的核心数据,并感染足够多的主机:

一阶段中,REvil 通过前期的钓鱼邮件,给受害者安装木马,然后通过木马安装 Cobalt Strike 工具;

二阶段,REvil 利用 Cobalt Strike 进行横向的渗透感染,获取到企业的域或服务器等相关权限、RDP 登录凭证信息等;

三阶段,REvil 通过 RDP 登录到企业的多台主机,安装勒索病毒,整个攻击过程可能会持续很长一段时间;

当获取到企业的重要数据之后,REvil 再统一给主机安装勒索病毒,一键加密企业数据。

与 REvil 同期的 DarkSide 看起来要神秘一些,目前公开互联网上还没有一次 DarkSide 勒索的完整攻击链路爆出,但根据已知信息,我们仍然能将其攻击手段分析一二。

首先,DarkSide 的主要传播方式也是钓鱼邮件、RDP 协议和漏洞利用;

其次,在渗透阶段 DarkSide 也会使用 Cobalt Strike、PowerShell、Metasploit Framework、Mimikatz、BloodHound 等工具;

此外,DarkSide 也会通过 RDP 等手段进行提权和横向移动,最终通过域控服务器将勒索病毒分发、植入终端主机。

与 APT 攻击行为高度相似的是,这两个勒索团伙都会根据受害组织的网络防护方式调整自己的 TTPs,如改变攻击链路、绕过核心防御措施等,对目标组织的针对性极强。

运营产业化:像运转一家 To B 公司一样干勒索

用一个政治不正确、但简单易懂的比喻,一次勒索更像一次大客户销售。勒索行为的各个参与方分包相应的环节,协作有序,通过暗网等地建立联系并相互提供服务。

在获取“销售”线索的阶段,僵尸网络的所有者、手中有大量企业账号密码的人、有登录服务器权限的人,以及手中有未公开互联网产品漏洞的人,都可能为勒索团伙提供线索。

拿到线索后,勒索团伙将成为一个赚差价的分销商,一头连着受害组织,另一头连着勒索软件的开发者和运营者。勒索软件的开发者或运营商会以 RaaS 的形式为勒索团伙提供服务,包括渗透工具的提供、攻击链路的选择、勒索软件的免查杀处理、勒索进程的可视化等,甚至还提供 DDoS 攻击和数据售卖服务,不仅授人以鱼,而且授人以渔。开发者或运营商会先从赎金中抽成,最后再把一定比例的佣金转交给攻击者。

“报价”的工作会在成功攻破勒索对象的网络后进行。当攻击者通过购买权限或人工扫描、RDP 爆破等方式控制了目标组织的网络以后,他们将窃取相关内部文件,而这些内部文件将被转给专门的分析师团队,用以计算出这个目标组织的真实财务状况,以及估测该组织能承受的最高赎金。

在成功窃取并锁定受害者数据后,“逼单”就开始了。勒索攻击的逼单手法日新月异,加密核心数据文件只是最基础的手段。如果企业不上交赎金,被窃取的核心数据就会被在专门的数据泄露网站上分批次公开,直到企业上交赎金为止。一部分勒索团伙在“勒索+泄密”手法的基础上增加了 DDoS 攻击来迫使企业就范。最阴险的一些勒索团伙则会用上社工的技巧,直接把企业被勒索的消息通知该企业的客户。在逼单谈判的阶段,企业也将和专门的谈判团队拆招。

RaaS 模式降低了发动勒索攻击的技术门槛,毫不夸张地说,只要找到相应的团伙,人人都能做黑客。这也意味着企业必须重新认识勒索软件,并认真评估自身的安全策略。认为僵尸网络、后门、弱口令不是重要问题的企业组织,很可能就会成为勒索软件的下一个目标。

勒索软件全面爆发,企业安全建设别无选择

整体上来看,勒索者从入侵到实现加密过程利用较多技术手段,在终端上对抗性极高,通常依靠传统的防护产品很难避免勒索事件发生。但是,勒索者的整个入侵过程不是一蹴而就,通常需要一个较长时间的入侵和渗透过程,短则1-2周,长则几个月,企业组织有机会在任何一个环节进行发现并及时处置阻断攻击路径。

因此,企业组织的应对思路需要转变,从简单地“堆盒子”,转化为构建全面的检测与响应体系,实现对安全威胁的全面感知,对攻击者的入侵、横移、投递、加密等手段做到精准识别并告警,并通过高效应急响应机制与运营流程,实现对勒索的及时发现、阻断和响应,避免造成严重的数据、资金损失。我们总结了一些实用经验如下:

企业暴露面管理

攻击者习惯从外部了解企业的资源和网络环境,如:员工电子邮件地址、暴露在公网的服务器、公司组织架构图等。安全运维人员应检查本单位暴露在公共信息平台上的私人信息,从互联网探测能够直接访问到的资产、域名以及登陆入口,并对这些资产做好详细的梳理,关闭不必要的对外服务,做好对外开放资产的漏洞管理。

系统安全基线管理

如开放端口应只保留业务与管理端口,关闭高危非业务端口如 445、3389、139 等;系统漏洞应全面排查,对于常见的内网漏洞 MS-07010、CVE-2020-17087、CVE-2019-0708 等需去官方途径下载修复补丁。

集权系统管理

集权系统往往是攻击者最关注的内部系统,对重要集权系统,如:堡垒机、域控等,需建立严格的安全基线,包括集权系统的主机安全、集权系统访问控制、集权系统配置安全、集权系统安全测试、集权系统已知漏洞加固或打补丁、集权系统的弱口令等。

防范钓鱼攻击

要定期对信息部门重要人员进行安全意识培训,如:来路不明的邮件附件不要随便点开,聊天软件未经身份确认不要随便添加。同时在网络关键节点处应部署邮件安全系统、防垃圾邮件网关等具有类似功能的设备。

内网横移行为发现

多数企业的防御设备只出现在了网络出口,却忽视了恶意流量的内网横向移动。针对内网横移的检测需要流量侧的检测能力,所以在区域与区域之间,甚至是经过汇聚的区域内部流量交互,也应部署相应的检测设备。

流量侧与主机侧互补防护

对于服务器端的主机检测应部署兼容性强、检测能力突出的主机安全设备作为流量侧检测的补充,一旦发生安全事件应能够全面进行溯源记录,及时定位攻击入口与脆弱性。

在生产环境中部署蜜罐

应对 APT 高级威胁传统防御设备规则库匹配的方式极容易被绕过,建议在生产环境部署蜜罐来应对高级威胁,设置废弃域名、蜜罐与业务系统在同区域交叉部署,高仿真环境诱导黑客进入,用行为异常来应对高级威胁。

做好系统备份

除了使用备份一体机对系统进行定时备份,仍建议对核心系统数据定时手动导出关键资料,进行异地备份。

在可见的未来中,除非密码学上出现 cutting-edge 的突破,加密容易解密难仍然会是常态。各行业的安全从业者需要意识到,与勒索团伙的对抗是一场持久战,而且没有什么一招制敌的秘笈,只有苦练内外功夫,知己知彼,方能在这场永无止境的对抗中守住一城又一城。

参考文章

《Sodinokibi (REvil) 勒索病毒黑客组织攻击姿势全解》by 熊猫正正

https://x.threatbook.cn/v5/article?threatInfoID=8339

《Ransomware world in 2021:who, how, and why》https://securelist.com/ransomware-world-in-2021/102169/

《DarkSide 勒索病毒与美国输油管攻击事件(更新)》https://blog.trendmicro.com.tw/?p=68204

《 REvil组织再作恶,利用 Kaseya 0day 发起大规模供应链攻击》

《专题报告 | 流行勒索病毒分析总结(下)》https://mp.weixin.qq.com/s/CGSmfExP2wQvbKBfw4OEZA

声明:本文来自安全威胁情报,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。