作者:yyang,文章转载自Sec-UN安全村(www.sec-un.org)

15年左右接触到Google BeyondCorp的概念,当时就比较看好;去年回国,也想着是要做些相关的事情;到今年参加RSA大会,可以很明显地感觉到BeyondCorp已经逐渐成为一个主流的话题,甚至可以说是云安全领域除了GDPR外最活跃的讨论。相比之下,BeyondCorp在国内似乎没有引起多少关注,虽然偶尔能看到一些介绍性的文章,但也只是转译Google的论文,介绍基本概念和系统构成,并没有太关注BeyondCorp的核心理念。

我的看法是,BeyondCorp及与之核心关联的理念和技术可能是推动整个安全行业在未来5-10年里发展乃至革命的基础和核心。

BeyondCorp简要介绍

从2014年12月起,Google共在《;login:》杂志上发表了5篇BeyondCorp相关的论文,全面介绍BeyondCorp的架构和Google从2011年至今的实施情况。

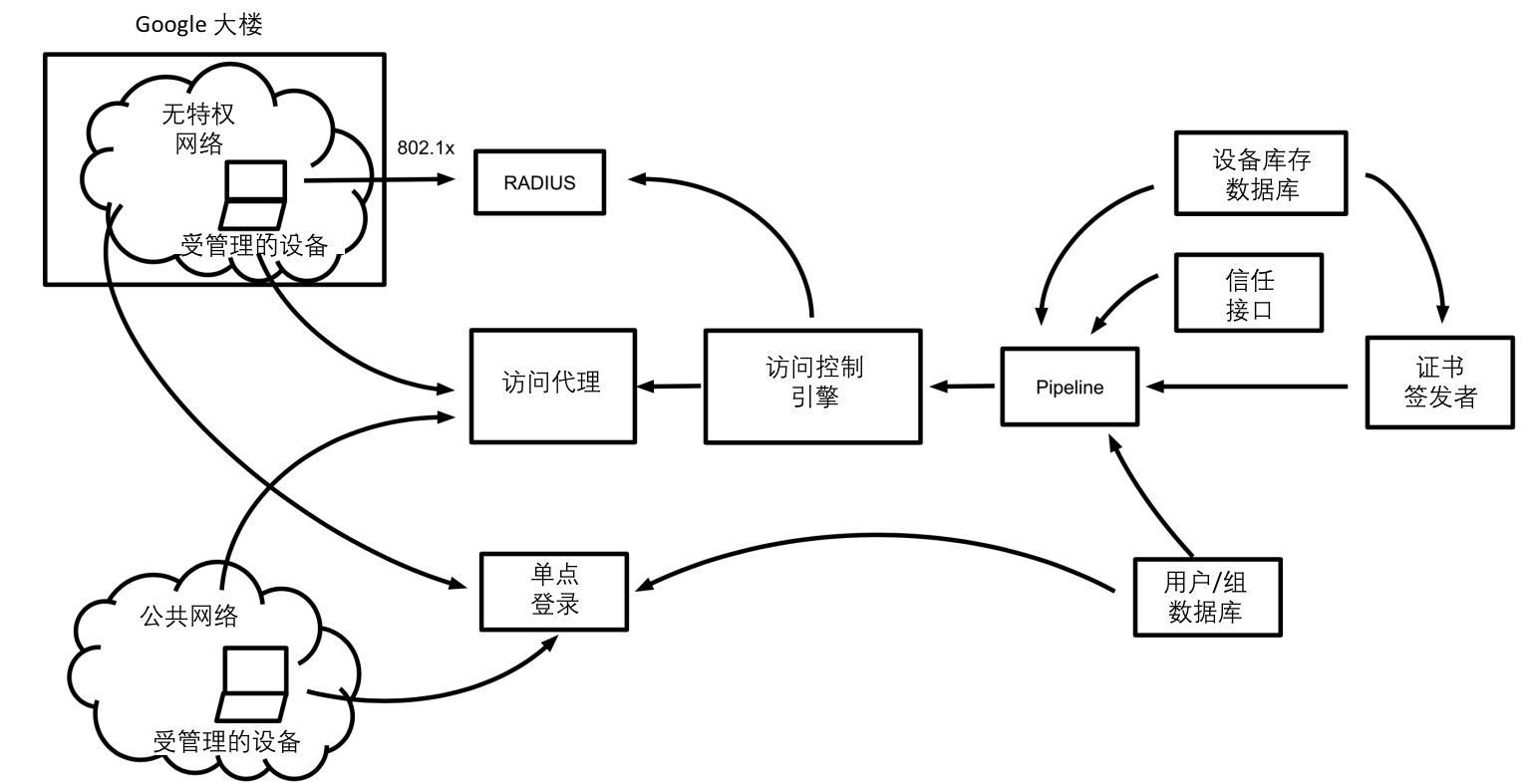

图1-BeyondCorp组件和访问流程

来源:BeyondCorp: A New Approach to Enterprise Security, Google

Google将BeyondCorp项目的目标设定为“让所有Google员工从不受信任的网络中不接入VPN就能顺利工作”。尽管听起来像是要解决远程接入的安全问题,BeyondCorp实际上是抛弃了对本地内网的信任,进而提出了一个新的方案,取代基于网络边界构筑安全体系的传统做法。

在这个新方案中,Google平等对待位于外部公共网络和本地网络的设备,在默认情况下都不会授予任何特权。用户必须1)使用由公司提供且持续管理的设备,2)通过身份认证,且3)符合访问控制引擎中的策略要求,才能4)通过专门的访问代理5)访问特定的公司内部资源。相应的,为了保证用户获得流畅的资源访问体验,Google主要完成了:1)准确识别设备;2)准确识别用户;3)移除对网络的信任;4)通过面向互联网的访问代理提供内部应用和工作流;5)实现基于已知设备和用户的访问控制,并动态更新设备和用户信息。

BeyondCorp项目的背景

迄今为止,绝大多数企业都还是以防火墙为基础划分出企业内网和公众网络的边界,并基于此构建安全体系。企业内网被认为是可信区间(特权网络),为了便于开展日常工作,通常都不会对员工在内网中访问各种资源设置严格限制。如果员工出差或在家办公而只能使用公共网络,则需要先使用VPN接入企业内网;类似的,如果员工要使用手机等移动设备办公,也需要先配置VPN才能使用内网办公资源。

除了VPN的配置较复杂外,更大的挑战在于安全边界的概念已经难以适应今天的网络环境——正是2009年的APT攻击“极光行动”(Operation Aurora)推动Google重新搭建整体安全架构,从而诞生了BeyondCorp项目。几乎所有网络安全事故的调查都指出,黑客在完成攻击之前,甚至之后,曾长期潜伏在企业内网,利用内部系统漏洞和管理缺陷逐步获得高级权限;另一方面,内部人员的误操作和恶意破坏(Insider Threat,内部人威胁)一直是企业安全的巨大挑战,长期以来都没有好的解决方案。也就是说,认为企业内网是可信区域的传统看法是站不住脚的。

同时,随着云计算的发展,企业越来越多地使用各种公有云服务。不但原本建立的内外边界变得模糊,传统的边界安全体系对用户在外部网络直接访问公有云服务更是完全无能为力。

2010年,Forrester分析师John Kindervag提出了“零信任模型”(Zero Trust Model)。不过,与BeyondCorp着眼于业务应用不同,Forrester的“零信任模型”关注的是网络架构,但其内在的核心理念与BeyondCorp一致,即所有网络(流量)都是不可信的。因此,在近年的各种讨论中,BeyondCorp架构也被经常被对应地称为“零信任网络”。

BeyondCorp带来的变化

抛弃安全边界的概念后,BeyondCorp构建了中心化的认证、授权和访问控制系统,从而真正彻底改变了企业的安全体系。

在可信内网的设定下,对用户的准入控制可能由不同的网络和物理机制完成,各种业务应用的访问授权通常都依赖应用自身的设计。在用户与目标资源的这种网状访问结构下,企业往往只能通过目录服务(Directory Service)做到有限的关联,而很难进行全面的安全管理。因此,即使建立了完整的安全治理体系(策略—标准—规范—流程),最终也只能落实到分散的控制点,而不能有效联动、构建完整的深度防御系统。另一方面,各业务应用的设计、部署、管理和使用都是独立完成的,由于缺乏有效的同步手段,基本不可能保持统一的访问控制策略,从而留下大量管理漏洞。

访问控制是企业信息安全的核心,而BeyondCorp对用户、设备和目标资源进行了统一管理,并采用集中的认证和授权机制,有效地控制着对所有目标资源的访问。通过实时更新用户、设备和资源信息,动态调整访问控制规则,BeyondCorp能够帮助企业实现及时、准确和全面的控制,从而建起真正有效的信息安全架构。

“零信任模型”

在“所有网络流量都不可信”的基础上,Forrester进一步提出“零信任模型”的三个基本理念:1)验证并保护所有来源,2)限制并严格执行访问控制,以及3)检查并记录所有网络流量的日志。

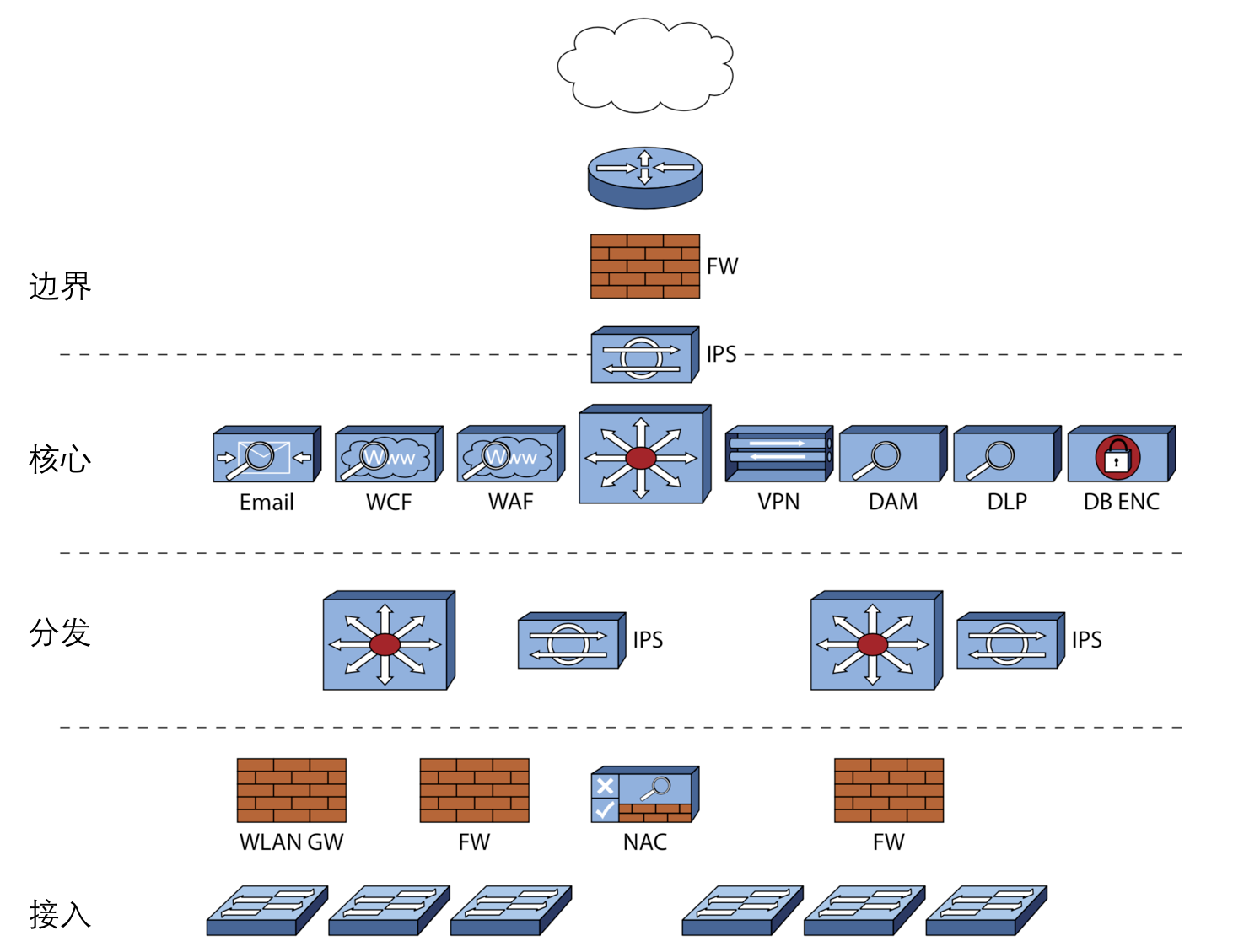

Forrester指出,企业的内部网络在建设之初并没有考虑安全性,而是从信息传输的角度以核心、分发和接入三层架构实现。当安全问题浮现时,企业网络的三层架构已经完成,安全专家只能在此基础上堆叠安全相关功能。

图2-安全是一层覆盖物

来源:Build Security Into Your Network’s DNA: The Zero Trust Network Architecture, Forrester Research, Inc.

而相应的,未来基于“零信任模型”构建的安全网络将从根本上改变这种层次结构,并具有隔离、并行和中心化的特点:

- 易于管理和隔离

- 具有多个并行的交换核心

- 从单一控制台进行集中式管理

在这些概念的基础上,Forrester进一步描述了他们眼中“零信任网络架构”的若干具体构成模块,如隔离网关等,并逐渐获得了广泛的认可,且推动了微隔离(microsegmentation)和软件定义边界(Software Defined Perimeter,SDP)等相关技术的发展和应用。提出“零信任模型”的Forrester分析师John Kindervag在2017年加入了Palo Alto Networks,而相应的,以Palo Alto Networks为代表的安全厂商和VMware为代表的虚拟化/云基础技术提供商都已经推出了相关产品。

面向未来

比较Google BeyondCorp和Forrester“零信任模型”,我们可以发现二者其实存在着明显的差别:BeyondCorp的落脚点是网络不可信,因而重点在于对人和设备的管理、认证、授权和访问控制;而“零信任模型”着眼的是网络流量不可信,从而着眼的是对不同网络流量的隔离,并分别进行安全扫描和处理。

但是,换个角度看,BeyondCorp和“零信任模型”只是关注的层面不同:Forrester的“零信任模型”讨论的是网络架构,而Google BeyondCorp着眼的是业务应用。在理念上,他们是完全一致的:原本假设的信任并不存在,需要贯彻“最小特权原则”。因此,在展望未来的企业安全体系时,我们应该综合考虑和应用这两个概念。

实际上,BeyondCorp和基于“零信任模型”的网络有一个明确的结合点,即BeyondCorp的“访问代理”与“零信任模型”中的“隔离网关”(segmentation gateway,SG)。尽管Google的BeyondCorp项目只重点实现了对HTTP和SSH等应用协议的支持,而Palo Alto Networks和VMware的“零信任模型”目前关注的还主要是普通防火墙工作的网络层,但不管是功能还是作用,二者都是高度一致的。随着下一代防火墙这些年的推广,以及Web应用特别是SaaS的广泛使用,对应用和网络的管理的边界早已模糊。如果我们再进一步考虑对云服务的使用和管理,特别是CASB(Cloud Access Security Broker,云访问安全代理),将看到BeyondCorp与“零信任模型”的共同理念下,未来企业安全的全新架构和应用。

未来已来,完整的解决方案和产品会是什么样子呢?

声明:本文来自Sec-UN安全村,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。