安全研究人员Kevin Beaumont发现,许多Android设备制造商都在其产品上默认开启了Android Debug Bridge(ADB)功能,从而使它们暴露在各种攻击之下。

ADB是一项功能,旨在为开发人员提供与设备远程通信、执行命令和完全控制设备的能力。由于不需要身份验证,ADB允许任何人连接设备、安装应用程序和执行命令。

Android的开发者门户是这样描述它的——“adb命令有助于各种设备操作,例如安装和调试应用程序,它提供了对Unix shell的访问,你可以使用它在设备上运行各种命令。”

从理论上讲,设备应该首先通过USB连接以启用ADB,但Beaumont发现,有些制造商的生产的Android设备从一开始就启用了该功能。它监听端口5555,并允许任何人都可以通过互联网连接到设备。

Beaumont指出,在这项研究进行的过程中,他发现这个潜在的安全隐患普遍存在,从美国的邮轮到香港的DVR,再到韩国的移动电话。其中,一个特定的Android TV设备也被发现在这种情况下出货。

这显然是一个非常棘手的问题,因为任何人都可以远程访问开启了ADB功能的设备。不仅无需任何密码,而且还提供root权限,进而便能够在管理员模式下静默安装软件并执行恶意功能。

这个问题与ADB本身无关,因为它在原本的设计中并不是以这种方式部署的,而是需要用户手动开启。此外,在非开发版本中原本就不应该提供root访问权限,但是在某些设备上存在一个明显的旁路——adb shell“su –c command”,更不用说某些用户自己启用了root权限。

更糟的是,Beaumont还发现,有一种蠕虫病毒利用了这个安全漏洞并试图通过ADB感染设备。

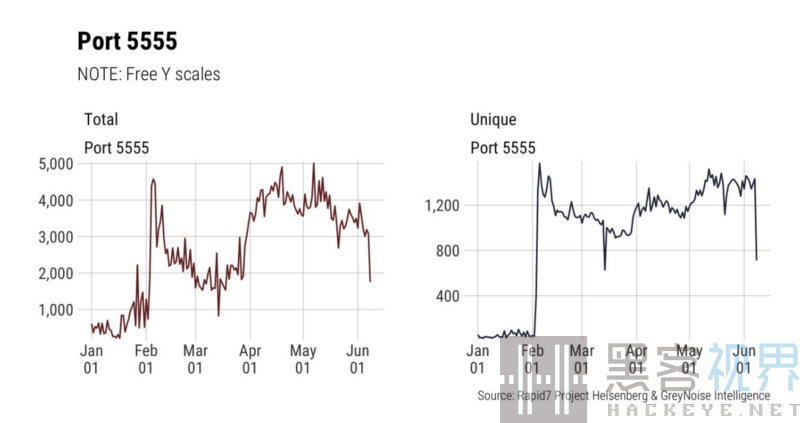

通过来自Rapid7项目Heisenberg的威胁情报数据和GreyNoise intelligence的数据,我们可以看到,针对TCP端口5555的扫描量在2018年2月1日大幅增加。

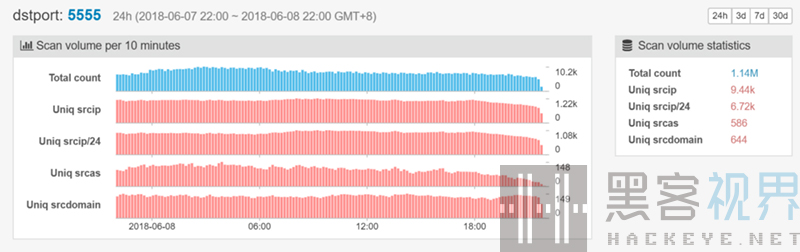

此外,利用奇虎360旗下的网络安全研究实验室(Netlab)提供的数据,我们可以实时查看5555端口的扫描流量变化。由于网络地址转换和动态IP预留,很难知道设备的确切数量。但可以肯定地说“很多”。

Beaumont指出:“这些设备目前正在被用于加密货币挖掘,在这种情况下,计算资源在未经所有者许可的情况下被滥用,从而为犯罪分子带来利润。”

Netlab早在2月4日就此事发布了警告,但问题仍在继续增长,主要集中在亚洲。

对蠕虫病毒的分析结果显示,它复制了僵尸网络Mirai的扫描代码。由于缺少命令和控制(C&C)服务器,它会继续扫描5555端口,以“点对点”的形式完成自身的进一步传播。另外,由于其代码中存在各种错误,它仅能够在某些特定类型的设备上运行。

Beaumont强调,这个问题要比一个简单的僵尸网络滥用设备来进行加密货币挖掘的问题要严重得多。因为,从本质上讲这属于配置错误,在全世界都使用,甚至存在于企业中。如果攻击者愿意,他们可以运行除加密货币挖掘程序之外的任何东西——这可能会发展成为一个极其严重的问题。

由于Netlab在警告中提到,大部分易受攻击的设备都集中在我国。Beaumont也集中精力将搜索范围集中在了我国,Shodan的扫描结果证实,共计有超过8万台易受攻击的设备都位于我国。

Beaumont表示,设备制造商应确保他们发布产品无法通过互联网启用ADB功能,尤其针对是哪些被设计需要保持与互联网连接的设备。因为这些设备一旦暴露在外,很可能会遭到滥用,同时也会使用户处于危险之中。此外,设备制造商也被建议发布更新以纠正这个问题。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。