安全事件处理公司Volexity在近日指出,其安全团队在今年3月和4月发现了多起鱼叉式网络钓鱼攻击活动,而这些活动都被认为是由印度APT黑客组织“Patchwork”发起的,该组织通常也被称为“Dropping Elephant”。

Volexity公司表示,此类威胁活动的增加与360威胁情报中心在过去几个月里记录在博客上的其他观察结果相一致。不过,值得注意的是,从Volexity安全团队观察到的攻击来看,Patchwork已经将目标转向了美国,尤其针对了总部位于美国的智库。

Volexity公司还发现,除了发送用于传播恶意软件的诱饵文档之外,Patchwork现在还会利用其电子邮件中的独特跟踪链接,以识别都有哪些收件人打开了他们的电子邮件。

在观察到的三起攻击活动中,Patchwork利用了模仿美国著名智库的域名和主题。该组织从美国外交关系协会(Council on Foreign Relations,CFR)、美国国际战略研究中心(Center for Strategic and International Studies,CSIS)和墨卡托中国研究所(Mercator Institute for China Studies,MERICS)提取文章和主题,以用于他们的钓鱼电子邮件和恶意的富文本格式(RTF)文件。

- 美国外交关系协会——成立于1921年,是一个专门从事外交政策和国际事务的非营利、无党派的会员制研究机构;

- 美国国际战略研究中心——成立于1962年,是目前美国国内规模最大的一个非党派、非政府的民间国际问题研究机构,总部设在华盛顿;

- 墨卡托中国研究所——成立于2013年,是一家总部位于德国柏林的研究机构,主要任务是通过独立和实际研究,向德国展示一个多元的中国形象。

奇怪的是,在一个案例中,Patchwork似乎也使用了类似于美国外交政策研究所(Foreign Policy Research Institute,FPRI)的域名,这一类钓鱼电子邮件宣称来自CFR。每一封电子邮件都包含了指向.doc文件的链接,这些文件实际上是试图利用Office远程代码执行漏洞CVE-2017-8750的RTF文档。由于该漏洞和SandWorm(沙虫)漏洞非常类似,因此也被称之为“沙虫”二代漏洞。

- 美国外交政策研究所——位于美国费城,是一个始建于1955年的非盈利智库,致力于提供维护美国利益的政策,主要关注点包括反恐战争、中东发展、核扩散、美国与中、俄和日关系等。

不同的钓鱼电子邮件

每一封电子邮件都是从由攻击者控制的域名mailcenter[.]support发送的。该域不仅用于发送电子邮件,还用于跟踪哪些目标打开了电子邮件。在每个HTML格式的消息中,都使用一个嵌入式图像标记指向攻击者的域,其中包含特定于接收方的唯一标识符。

<img src = 3D“hxxps://www.mailcenter[.]support/track/

虽然在电子邮件收件人跟踪、链接的RTF文档和最终有效载荷(QuasarRAT变体)方面的使用保持不变,但在观察到的所有活动中,部分元素有所不同。下面列出了不同内容电子邮件的详细信息:

消息1

标头(Headers)-头部域(Received):来自mailcenter[.]support

发件人(Sender)-中国政策分析(China Policy Analysis)publications@chinapolicyanalysis[.]org

主题(Subject)-中国的北极之梦(Chinas Arctic Dream)

正文(Body)-电子邮件正文中包含的内容和图像直接拷贝自CSIS的文章: hxxps://www.csis[.]org/analysis/chinas-arctic-dream

消息2

标头(Headers)-头部域(Received):来自mailcenter[.]support

发件人(Sender)-外交委员会(Council on Foreign Relations)

主题(Subject)-中国可能会陷入四个陷阱(The Four Traps China May Fall Into)

正文(Body)-电子邮件正文中包含的内容和图像直接拷贝自CFR的文章:hxxp://fprii.net/The_Four_Traps_for_China[.]doc

该fprii[.]net域被用来作为发件人地址,以及恶意RTF文档的托管位置。该结构的中域模仿了FPRI,其实际的域是fprii[.]net。

消息3

标头(Headers)-头部域(Received):来自mailcenter[.]support

发件人(Sender)-墨卡托中国研究所

主题(Subject)-威权主义对中国在欧洲政治影响力日益增长的回应(Authoritarian advance Responding to Chinas growing political influence in Europe)

正文(Body)-电子邮件正文中包含的内容和图像直接拷贝自CFR的文章:hxxp://www.mericcs.org/GPPi_MERICS_Authoritarian_Advance_2018_1Q[.]doc。

该mericcs[.]org域被用来作为发件人地址,,以及恶意RTF文档的托管位置。该结构的中域模仿了MERICS,其实际的域是merics[.]org。

电子邮件示例

下图是其中一个示例,用于展示钓鱼电子邮件内容:

恶意软件执行

在打开上述附件后,收件人将收到一份文件,该文件是由不同智库发布的博客文章或报告的直接拷贝。乍一看,一切似乎都是合法的,但在后台,目标用户可能刚刚感染了QuasarRAT。

QuasarRAT是一个被免费提供的“远程管理/访问工具”(RAT),使用c#编写并通过Github分发。它提供了各种各样的功能,使它对攻击者特别有吸引力。以下是它的一部分功能:

- AES网络通信加密

- 文件管理

- 下载、上传和执行文件的功能

- 键盘记录

- 远程桌面访问

- 远程摄像头观看

- 反向代理

- 浏览器和FTP客户端密码恢复

下图是打开恶意RTF文档的目标用户在微软Word中看到的内容:

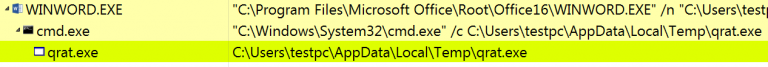

当打开恶意RTF文档时,会发生两件事来使得恶意软件运行。首先,为了将最初的QuasarRAT 的dropper(qrat.exe)嵌入到恶意RTF文档中,需要使用被命名为“packager trick”的技术。它之所以被称为“packager trick”,是因为打开RTF文档时,使用packager嵌入RTF文档中的任何文件都将自动存档到%tmp%文件夹(c:\ Users \%username%\ AppData \ Local \ Temp)中。其次,攻击者会利用CVE-2017-8570通过恶意“criptlet”文件或.sct文件实现代码执行,该文件也嵌入在恶意RTF文档中。恶意scriptlet文件的内容清楚地显示了攻击者从当前用户的%tmp%目录执行初始“qrat.exe”拦截器。

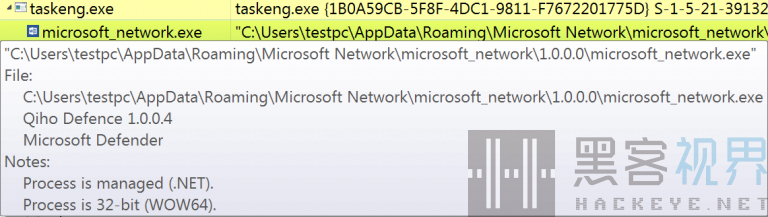

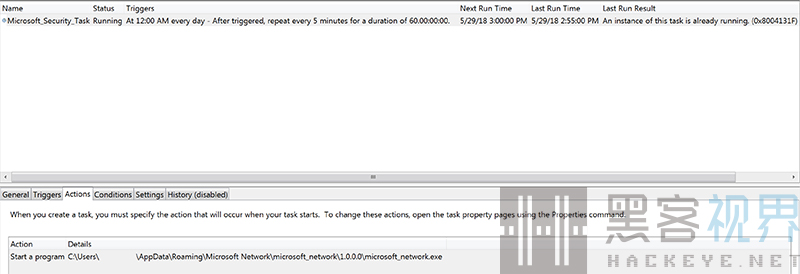

在嵌入scriptlet执行初始dropper(qrat.exe)后,它将在C:\ Users \%username%\ AppData \ Roaming \ Microsoft Network \ microsoft_network \ 1.0.0.0中创建一个目录,并将最终QuasarRAT二进制文件命名为microsoft_network.exe。

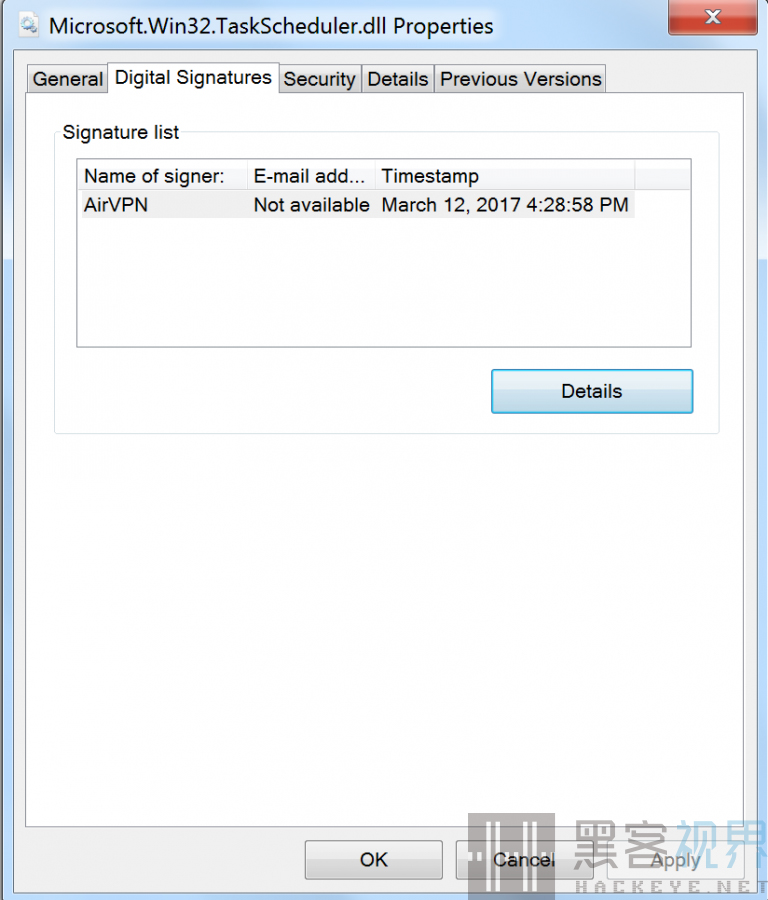

该恶意软件还包含一个用于在Windows系统上创建和管理计划任务的嵌入式.NET包装程序DLL。该文件名为Microsoft.Win32.TaskScheduler.dll,由AirVPN的证书进行数字签名。

该DLL用于创建指向QuasarRAT二进制文件microsoft_network.exe的计划任务,从而使其在重新启动后保持持久性。

如上图所示,QuasarRAT计划任务命名为Microsoft_Security_Task,并在每天中午12:00运行。一旦任务被触发,它将每隔5分钟重复一次,持续60天。执行时,microsoft_network.exe将发送一个请求到freegeoip.net,以确定受感染主机的地理位置。在请求之后,恶意软件将立即开始通过加密连接指向攻击者的命令和控制域tautiaos[.]com。

结论

Patchwork将总部设在美国的智库添加到攻击列表中,表明其攻击目标的地理区域多样性正在不断增加。虽然有些鱼叉式网络钓鱼电子邮件的内容存在一些特殊成分,但是这些活动和主题与被定位的组织都有着战略性的相关性。

Patchwork似乎也采用了从其他APT黑客组织那里看到的技术,他们现在正在通过记录哪些收件人打开了钓鱼电子邮件来跟踪其活动的有效性。这些信息允许攻击者确定他们的电子邮件是否被发送,哪些用户更可能打开它们,以及关于目标操作系统和电子邮件客户端(或浏览器)的基本信息。

最后,尽管在这些活动中,Patchwork所使用的有效载荷是一个很容易获取到的开源工具,但它确实十分有效,允许Patchwork在不需要使用任何自定义恶意软件的情况下与受感染主机进行交互。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。