200多家厂商的工业设备和运营技术 (OT) 设备的常用TCP/IP 库中包含14个漏洞,被统称为 “INFRA:HALT”。

Memoria 项目的第三阶段成果

今天,Forescout 和 JFrog 公司联合发布报告指出,“INFRA:HALT” 漏洞影响HCC Embedded 公司提供的一个小型 C 库,它可被加入设备固件中并支持互联网连接和其它网络功能。

这类库也被称为 “TCP/IP 栈“,常见于几乎所有设备中。然而,数十年来这些代码几乎并未被审计过漏洞。2019年继影响常见TCP/IP栈的 “URGENT/11” 和 “Ripple20” 漏洞外,Forescout 团队发布 Memoria 项目,专门研究当前最流行的 TCP/IP 栈的安全性。

今天发布的14个漏洞是继 “Amnesia:33” 和 “NUMBER:JACK” 之后该项目发现的第三批漏洞。之前的研究关注的是路由器、物联网设备或 web 服务器使用的更常见的 TCP/IP 栈,而这次研究员聚焦的是用于向工业设备添加互联网连接的库,这些设备见于工厂、煤矿、广岛、水处理设施和其它关键基础设施工作点。

研究人员解释称,“这些新漏洞可导致远程代码执行、拒绝服务、信息泄露、TCP欺骗或DNS缓存投毒。“

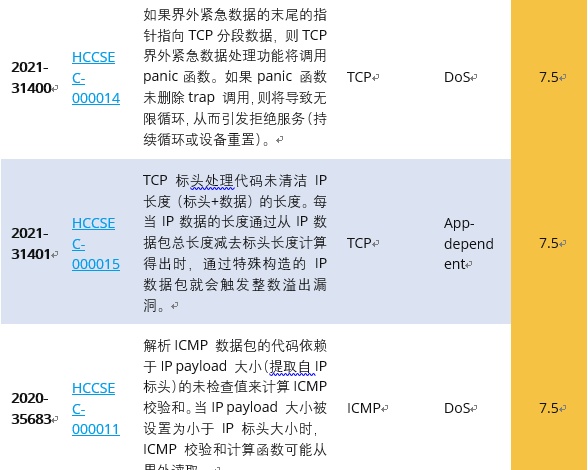

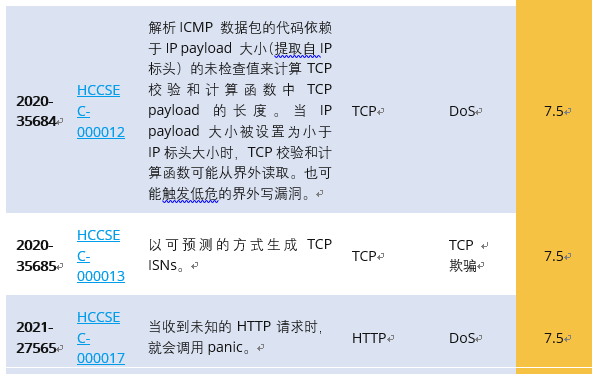

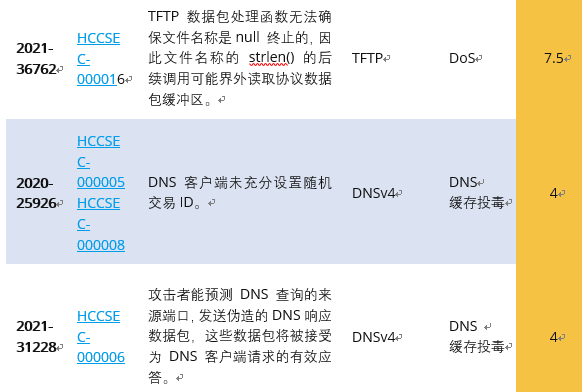

这14个漏洞如下:

6400多台OT设备被暴露在网络

要利用 “INFRA:HATL” 漏洞,攻击者首先需要访问公司内网而且不仅是办公网络而且还有OT网络即建议安装所有工业设备的单独网络。然而,虽然很多企业一般知道如何保护OT网络的安全,但这并不意味着它们不会故意或不慎将工业设备暴露在网络。

今年3月份,大约6400台OT设备被发现和互联网连接,而正是在那时研究人员发现了这些 “INFRA:HALT” 漏洞。这些设备易受攻击,尤其是遭受 CVE-2020-25928和CVE-2021-31226漏洞的攻击,它们可导致攻击者远程完全控制设备。

对于这200多家使用 NicheStack 的设备厂商而言,HCC Embedded 公司已准备补丁修复这些问题。但问题是等这些补丁进入固件更新且固件部署到现场设备时,攻击者可能已经利用这14个漏洞损害设备或者甚至阻止OT操作。

感兴趣的读者可访问 Amnesia 项目扫描器,查看自己是否使用了在 NicheStack TCP/IP 栈上运行的设备,或者是否在受此前漏洞影响的 TCP/IP 栈上运行。

项目地址:https://github.com/Forescout/project-memoria-detector。

原文链接

https://therecord.media/infrahalt-vulnerabilities-affect-ot-devices-from-more-than-200-vendors/

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。