当地时间9月7日,美国政府政策部门管理和预算办公室(OMB)及国土安全部网络安全和基础设施安全局(CISA)先后发布了关于零信任的重要政策文件,引起了广泛关注。多数分析认为,这是美国政府在网络安全领域的重大战略行动,必将引领网络安全技术的未来发展方向。在“零信任”被热炒的当下,美国政府这一动态引发的影响可想而知。我们认为,视而不见和跟风炒作都不可取,魔鬼虽然在细节中,但真相可能没那么复杂。有时候,见怪不怪,其怪自败。

老祖宗太有智慧,任何对“战略”的推崇都令人心驰神往。但到了近现代,“战略”由崇高而时髦,由时髦而浮夸,最后被扔到了地板上。

于是人们对“战略”多了些警惕——该不是用来忽悠的吧?

所以,当中国国内纷纷转载美国政府最新的“零信任战略”时,小贝说安全决定搞清楚这件事。因为这涉及到两个重大问题。

一是对“零信任”的定位,人家美国都成为“国家战略”了,咱再不跟进岂不落伍了?

二是对大国网络安全防护技术路线的定位,美国都提出了新的技术路线了,你中国还抱着三重防护、两个中心的等级保护2.0理论不撒手?

事实倒是不难还原,因为白纸黑字。

2021年5月12日,美国总统拜登发布了14028号行政令《改善国家网络安全》。该令要求,联邦政府各机构应当制定零信任架构实施计划。

2021年9月7日,美国联邦政府管理和预算办公室(OMB)发布了《美国政府向零信任网络安全原则的迁移》(征求意见稿)。

2021年9月7日,美国国土安全部(DHS)网络安全和基础设施安全局(CISA)发布了《零信任成熟度模式》(征求意见稿)。

可不得了了!美国政府搞“零信任战略”了,多年的媳妇熬成婆!美国政府给背书了!一时间国内奔走相告,又一轮零信任盛宴即将开始。

但以上三个文件另有玄机。

首先,14028号行政令《改善国家网络安全》被中国国内解读成了“美国总统强推零信任”,这根本就是耸人听闻。因为在同一个行政令中,拜登同时提到了多因子认证、加密、零信任等多个技术,并无将零信任作为美国联邦政府核心网络安全技术路线的表态。换句话说,人家提了多个技术,国内一些机构单独拿出来一个说事,至少不那么光明正大吧?

其次,14028号行政令《改善国家网络安全》固然提出了“零信任”,但所有的描述均置于“云迁移”一节之下,绝非单独存在。而“云迁移”又与联邦政府的“IT现代化”有关。此事另有隐情,与美国关键基础设施保护政策有关(我国刚发布《关键信息基础设施安全保护条例》,两者可以关联)。

事情追溯到2015年美国人事局(OPM)被攻击事件。当时的事件导致美国所有“吃皇粮”的联邦雇员名单外泄,包括一大批派驻海外的情报人员,据说美国情报系统因此遭受重创,且美国事后往中国政府头上“栽赃”。特朗普政府痛定思痛,认为美国嚷了这么多年“关键基础设施保护”,闹了半天是个“灯下黑”,联邦政府自己不堪一击。

因此,特朗普政府一改前任做法,首次在“关键基础设施保护”之外强调了“联邦政府IT现代化”,因为联邦政府自己的IT设施全是“老爷车”。这就是特朗普于2017年5月19日发布总统令《增强联邦政府网络与关键基础设施网络安全》的根本原因(此前只强调“关键基础设施”)。这一风格延续到了拜登政府。

但美国联邦政府IT现代化的关键是什么?毫无疑问,上云!正如美国政府问责办公室(GAO)反复评估认为,专业人员短缺、设备陈旧的弊端不可能从数量和质量上解决,必须另辟蹊径,根本办法是要把美国联邦政府的系统委托给专业人员去运营和保护,即迁移到云上。

但云也未必安全,毕竟是把系统迁移到别人家了,而且很多云是私营企业建设的。所以美国国家安全局(NSA)、国土安全部(DHS)、总务署(GSA)联合实施了FedRAMP(联邦风险和授权管理计划)。为什么是这三个部门呢?他们是美国军口网络安全负责部门(NSA)、民口网络安全负责部门(DHS)以及政府采购部门(GSA,类似于我国财政部政府采购管理办公室),故由这三个部门对政府拟采购的云进行安全评估(这一制度也被我国借鉴了,此为后话,小贝说安全将另有文章阐述我国这一制度的建立过程,此次略过不表)。

但这还不够。美国政府认为,云计算最大的特点之一,是责任边界模糊、用户的管控能力降低。特别是,数据离开用户自己牢牢掌握的区域了,人、设备都可能不再靠谱,原有的信任模型必须做出改变。而“零信任”恰好符合这一特征。因此,“零信任”受到美国联邦政府推崇毫不奇怪。

但需要引起注意的是,美国政府没有要求整体上采用“零信任”,而是要求上云时采用“零信任”。14028号行政令《改善国家网络安全》对“零信任”的阐述全部位于“云迁移”、“云安全”的前提下。

以上背景实为必要。知其然而不知其所以然,乃战略研究之大忌。

第三,美国政府真的将“零信任”作为国家战略文件吗?

遍历9月7日的两部文件《美国政府向零信任网络安全原则的迁移》和《零信任成熟度模式》,题目中并没有“战略”一词。

那么,“战略”来自哪里呢?来自美国联邦政府对上述两个文件的“统称”,以及对“‘一锤子买卖’式的信任不再可靠”的思路的高度概括。

我们还可以有另外的角度来分析这件事。

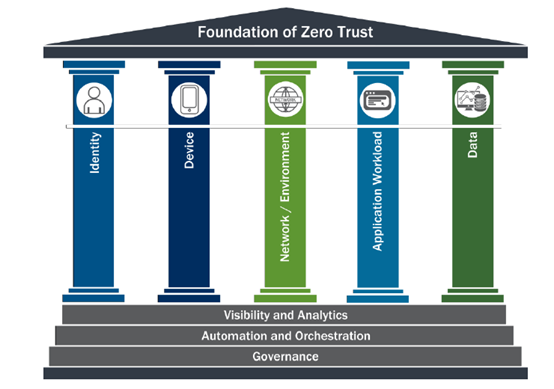

无论是《美国政府向零信任网络安全原则的迁移》还是《零信任成熟度模式》,都明确指出,“零信任”是一种网络安全原则,是一种理念。这种理念要求,在当前日益复杂严峻的网络安全形势下,不能心存侥幸,不能指望“毕其功于一役”,而是要改变以前在边界处信赖身份认证、授权机制的传统做法,今后时刻基于网络安全环境的变化而对身份进行重新认证。因为一个人或设备经过了认证和授权后,还可能被攻陷,从而成为内部隐患。换句话说,以前在大门口进行身份认证,现在形势严峻了,得设置流动哨,随时对大院里的人进行身份认证。

这就了不得了?

2019年1月21日,习近平总书记在省部级主要领导干部坚持底线思维着力防范化解重大风险专题研讨班上指出:

深刻认识和准确把握外部环境的深刻变化和我国改革发展稳定面临的新情况新问题新挑战,坚持底线思维,增强忧患意识,提高防控能力,着力防范化解重大风险,保持经济持续健康发展和社会大局稳定,为决胜全面建成小康社会、夺取新时代中国特色社会主义伟大胜利、实现中华民族伟大复兴的中国梦提供坚强保障。

习近平总书记还指出,

面对波谲云诡的国际形势、复杂敏感的周边环境、艰巨繁重的改革发展稳定任务,我们必须始终保持高度警惕,既要高度警惕“黑天鹅”事件,也要防范“灰犀牛”事件;

既要有防范风险的先手,也要有应对和化解风险挑战的高招;

既要打好防范和抵御风险的有准备之战,也要打好化险为夷、转危为机的战略主动战。

难道以上的重要讲话,不是对安全形势更为深刻的论断?何以“零信任”以一种形势判断而成为颠覆网络安全之秘籍?

根本问题,是中国网络安全产业界有一些力量,将一种对网络安全形势的判断,将一种做好网络安全工作的理念,上升到了一种颠覆性的网络安全体系结构,人为割裂了今天的网络安全技术、产品与昨天的网络安全技术、产品。

以上论断自然会招来很多批评意见。但不要紧,我们看《美国政府向零信任网络安全原则的迁移》到底提出了什么原则?

这个文件指出,今后美国联邦政府的网络安全工作要贯彻5个方面的原则:

一与身份有关;二与设备有关;三与网络有关;四与应用有关;五与数据有关。

篇幅所限,我们仅审视“数据”安全原则:对所有数据进行分类,各机构要利用云安全服务的优势来监控对敏感数据的访问,实时留存数据访问日志。

这是什么?难道没有“零信任”,就不实施以上数据安全措施了吗?

显然,“零信任”更多的是一种对高风险安全形势、威胁的判断,并不意味着固定的技术与产品,更不表示对安全防护理论的颠覆。“零信任”更多的是指出了,在威胁模式发生新的变化情况下,应该更加谨慎、更加完善地施以网络安全防护。

世上本无事,庸人自扰之。(你微信里第七个表情包)

|小贝结语|

■ 任何有关“零信任”的动态都值得关注,尤其是美国政府的相关“战略动态”。但在国家网络安全战略研究层面,可能需要更加谨慎地研判其他国家做法所反映的趋势。

声明:本文来自小贝说安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。