工业控制系统(ICS)不仅仅暴露在远程黑客面前,本地攻击和物理操纵也能发现并控制ICS。想想Shamoon和震网是怎么肆虐的,就能够明白这一点。

上周的BSides大会上,来自安全咨询公司INSINIA的研究人员演示了放在工厂地板上的设备如何发现网络并触发控制器停止工业过程或生产线。

他们的演讲题为《黑了SCADA:我们是怎样用4行代码攻击一家公司并让他们损失160万英镑的》。该演讲回顾了25年来的工业控制套件,在讨论概念验证攻击之前甚至回溯到了专有设备和X21连接的日子。

INSNIA首席执行官麦克·高弗雷( Mike Godfrey )称,工业控制套件向来在设计时就会考虑安全性、长久性和可靠性。以往所有东西都是“物理隔离”的,但随着各种设备不断融入互联网功能,这种“隔离”的局面被打破了。联网功能驱动了远程监测,工作人员不再需要实地读取数据和检查设备了,再说恶劣环境中往往也没办法人工查看设备。

但是,安全从来都不是工业控制套件的设计标准,即便IoT出现在了SCADA系统领域,这一状况也没有发生改变。因此,默认硬编码凭证、缺乏加密等等问题层出不穷。

更糟的是,大多数系统装的是老旧甚或已经不再受支持的Windows操作系统。绝大部分终端运行的是 Windows 7 ,但仍有部分终端还在用20年前的 Windows 98。这种操作系统连90年代的黑客工具都能突破,比如 Back Orifice。

工业控制系统显然不具备企业环境的成熟度。

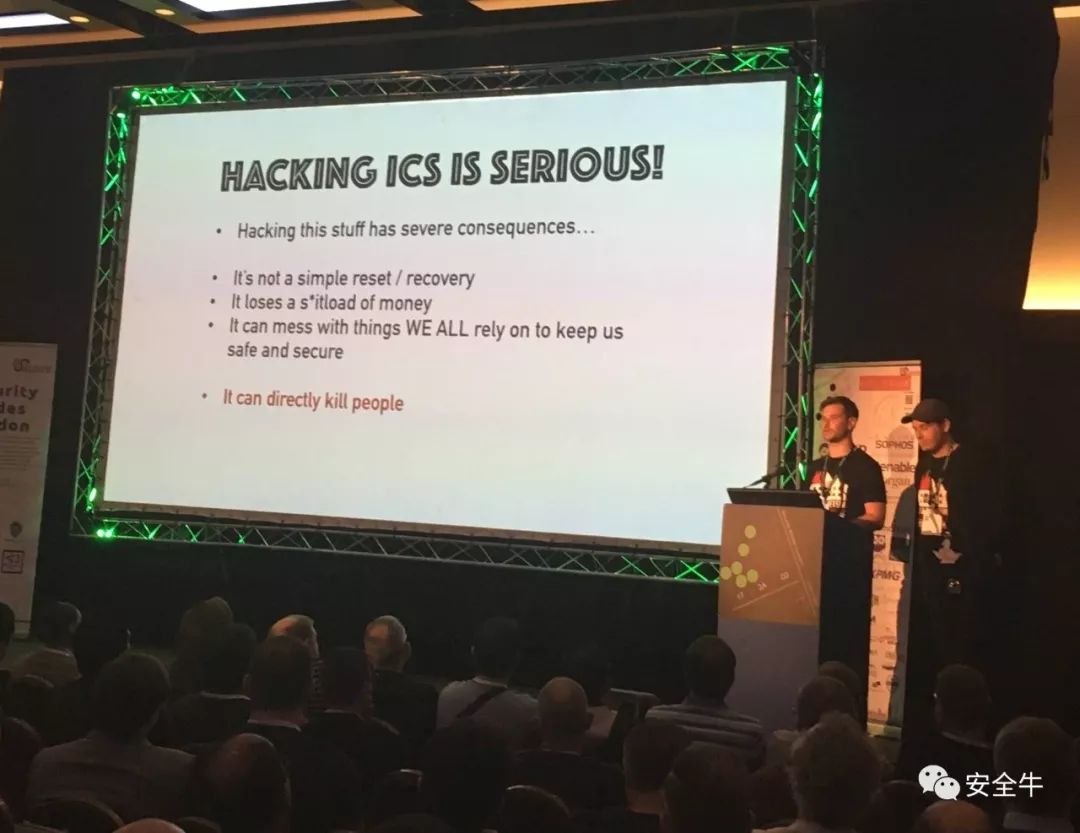

工业控制系统掌管着供水、供电和燃气输送等民生设施,工厂、建筑管理系统等等也受ICS控制。INSINIA开发了测试装置来评估客户要求评测的现实世界系统的有效性。类似欺骗现实世界系统这样的测试攻击基本上就是要搞瘫这些系统。

工业控制环境中的拒绝服务攻击很简单,模糊测试(通过尝试一系列输入以观察哪些输入会导致意外效果)也提供了发现黑客攻击的直观方法。

INSINIA设计了一种可以自动扫描网络并关停其中组件的设备。对网络上其他设备来说,该被“武器化”了的Arduino微控制器看起来就像普通的可编程逻辑控制器(PLC)。只要被放到目标环境中,该设备就能在发送停止指令前快速枚举其中网络。据高弗雷透露,该设备能用“4行代码毙了工业过程”。

而且,这种攻击事件不可能简单地重启了事。于是,目标环境会被一次又一次地搞停。

BSides演讲通常都会伴有概念验证代码的发布,但这个演示中利用的系统性漏洞不太可能很快得到修复,于是INSINIA甚至都没向白帽同伴们公布该技术。

高弗雷称,对工厂而言,保持工业过程运转是首要任务。很多工厂都给自己上了保险,以防安全事件造成的损失和破坏。

沙特阿拉伯国家石油公司遭到的Shamoon恶意软件攻击和乌克兰电网所遭BlackEnergy攻击引起了安全界广泛关注,工业控制系统恶意软件威胁开始摆上台面。

著名的伊朗铀浓缩设施震网病毒攻击事件,不仅表明SCADA设备被黑可致现实世界影响,也显露出传感器和工作人员都能被虚假日志给闭目塞听。

INSINIA的研究证明了还有更多更广泛的潜在目标可能受到类似的攻击,只要目标环境中被植入一个恶意微控制器即可,就像这家英国安全咨询公司开发的这个一样。

更别说还有Shodan这种IoT搜索引擎可以为黑客挖掘出大量暴露在互联网上的ICS。

连保险柜都不安全

INSINIA的演示还包含有家庭和小型办公用保险柜可以被磁铁和袜子打开的部分。因为保险柜中产生可控磁场的电磁圈可以被操控来移动锁定保险柜的撞针。

工业控制系统中的磁性联锁装置能以类似的方式解开。基于镭射激光的传感器也能用镜子骗过。本应安全的RJ45接口也能用两把汤匙断开还不留下任何明显的篡改痕迹。

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。